Elnur - stock.adobe.com

So beeinflusst Data Vaulting die Datensicherung

Data-Vaulting-Methoden wie Air Gapping und aktive Archive helfen, Backups zu isolieren und vor böswilliger Löschung, Verschlüsselung oder versehentlichem Datenverlust zu schützen.

Data Vaulting ist eine Form der Datenisolierung oder auch Datenauslagerung, bei der eine Kopie der Daten erstellt wird, die von der Produktions- und Haupt-Backup-Umgebung getrennt ist. Einfach ausgedrückt handelt es sich um die Erstellung einer Sicherungskopie, die von dem, was in der Vergangenheit die Hauptangriffsfläche von IT-Umgebungen in Unternehmen war, unzugänglich ist. In einer Zeit, in der Ransomware-Angriffe immer raffinierter werden, ist Data Vaulting unerlässlich.

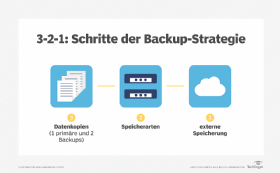

Für viele Kunden ist Data Vaulting notwendig, um die 3-2-1-Backup-Regel einzuhalten. Eine lockere Definition dieser Regel besagt, dass Unternehmen zum Schutz ihrer Daten mehrere Kopien von Sicherungskopien an verschiedenen Orten aufbewahren müssen.

Es gibt mehrere Ansätze für Data Vaulting, und die Implementierung wird für jedes Unternehmen anders aussehen. Unabhängig davon, wie ein Unternehmen Data Vaulting einsetzt, ist es heute eine Schlüsselkomponente für den Schutz von Backups.

Methoden des Data Vaulting

Aus technischer Sicht gibt es zwei Hauptansätze, die Kunden zur Einrichtung eines Datentresors (Data Vault) wählen können. Der erste besteht darin, eine Air-Gapped-Kopie zu erstellen, die über eine Netzwerkisolierung von der Produktions- und der Hauptsicherungsumgebung verfügt. Auf diese Weise werden externe Verbindungen und Verwaltungsschnittstellen, die von Angreifern kompromittiert werden könnten, abgeschwächt und im Idealfall eliminiert.

Air Gaps können physisch sein, das heißt die Datenkopie befindet sich auf einem physisch getrennten Speichersystem, das sich im Rechenzentrum des Kunden befindet oder extern oder von einem Dritten gehostet wird. Air Gaps können auch logisch sein, wobei sich die Datenkopie auf einem Public-Cloud-Speicher befindet, der entweder vom Kunden über eine Data-Protection-Software oder von einem Dienstanbieter verwaltet wird.

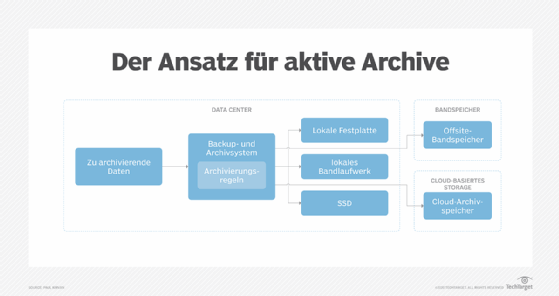

Der zweite Hauptansatz besteht darin, ein aktives Archiv zu erstellen, das Daten in einem schreibgeschützten Format speichert und den kontrollierten Zugriff durch Anwendungen und Benutzer ermöglicht.

Laut dem IT-Analystenunternehmen Evaluator Group gibt es einige wichtige Funktionen, die Unternehmen bei der Implementierung von Data Vaulting berücksichtigen müssen. Dazu gehören die Unveränderbarkeit (Immutability) und die Möglichkeit, einmal zu schreiben und oft zu lesen (WORM), sowie die automatische Kontrolle über Datenkopier- und -verschiebungsverfahren.

Um ein böswilliges Eindringen in die Umgebung zu verhindern, sollte der Datentresor über Zugriffskontrollfunktionen verfügen, einschließlich Sicherheitsberechtigungen, wie eine mehrstufige Authentifizierung. Überwachung und Berichterstattung sind von entscheidender Bedeutung, um den Zustand und die Verfügbarkeit von Backups sicherzustellen und potenzielle Verstöße aufzudecken. Unternehmen können maschinelles Lernen und Analysen einsetzen, um Anzeichen für ein Eindringen oder eine Beschädigung zu erkennen und Sicherheitsprüfungen zur Validierung der Datenintegrität durchzuführen. Die automatisierte Wiederherstellung aus dem Vault hilft dabei, den Betrieb so schnell wie möglich sicher wiederherzustellen.

Warum ist Data Vaulting wichtig?

Heutzutage ist der Hauptgrund für die Implementierung eines Datentresors die Absicherung gegen Ransomware. Ransomware-Angreifer haben es immer häufiger auf primäre Backup-Umgebungen abgesehen. Sie wissen, dass der Kunde eher bereit ist, das Lösegeld zu zahlen, wenn er keine Backups hat, von denen er Daten zurückholen kann. Oft handelt es sich bei diesen Angriffen um „Schläfer“ oder Zeitbomben, die so konzipiert sind, dass sie für eine gewisse Zeit unentdeckt bleiben und die Wiederherstellung der Daten bis zu einem kurzfristigen Wiederherstellungspunkt sabotieren.

Eine weitere Herausforderung besteht darin, dass die Angreifer bei der Datenerpressung noch einen Schritt weiter gehen und damit drohen, die Daten offenzulegen und zu verkaufen, wenn das Lösegeld nicht gezahlt wird. Aus diesen Gründen ist es wichtig, alle möglichen Maßnahmen zu ergreifen, um Angreifern den Zugriff auf Sicherungskopien von vornherein zu verwehren. Ein Data Vault ist unter diesem Gesichtspunkt ein wichtiger Schutz, da er im Gegensatz zur primären Backup-Umgebung nicht von vornherein für den Zugriff auf die Daten ausgelegt ist, um die Wiederherstellung zu erleichtern.