alphaspirit - stock.adobe.com

Mit BloodHound im Active Directory Schwachstellen finden

Hacker nutzen Admin-Accounts, um sich in Netzen festzusetzen und um Ransomware einzuschleusen. BloodHound hilft dabei, das eigene Active Directory auf Schwachstellen zu überprüfen.

Es mag nicht jedem bekannt sein, dass die Kriminellen, die Firmen mit Ransomware angreifen, nicht gerade die Crème de la Crème der Unterwelt sind. So forschen sie in der Regel nicht selbst nach neuen Zero-Day-Exploits, um die Geschäftsdaten von Unternehmen zu verschlüsseln und um anschließend ein Lösegeld zu verlangen. Auf der anderen Seite sind sie durchaus gelegentlich innovativ, wenn es um ihre Angriffsmethoden geht. So haben sie ein lukratives Business mit hohen Profiten entwickelt, das auf den in vielen Firmennetzen vorhandenen Sicherheitslöchern aufsetzt. Das Ärgerliche an dieser Entwicklung ist, dass viele dieser Lücken entweder auf Fehler der IT-Abteilung basieren oder sogar komplett vermeidbar gewesen wären.

Meist ist für einen erfolgreichen Ransomware-Angriff jedoch nicht die Ursache, dass die jeweiligen IT-Admins faul oder nachlässig gewesen wären. Im Gegenteil, der Grund liegt eher häufig darin, dass es aufgrund knapper Personalausstattungen in vielen Unternehmen zu Konflikten bei den Prioritäten der zu erledigenden Arbeiten kommt.

Oft müssen sich die Mitarbeiter zwischen der Wahl entscheiden, die IT des Unternehmens am Laufen zu halten oder sich um das Einspielen von Sicherheit-Patches zu kümmern. Gute, aber kostenpflichtige Security-Tools können das IT-Budget und die vorhandenen personellen Ressourcen auf einen Schlag verbrauchen. Es ist deswegen nicht verwunderlich, dass selbst simple Aufgaben immer wieder nicht ausgeführt werden, die sozusagen zur alltäglichen IT-Hygiene gehören. Beispiele dafür sind das Einspielen von Patches und eine sichere Konfiguration der genutzten Systeme und Anwendungen. Genau diese Nachlässigkeiten werden jedoch von den Entwicklern von Ransomware gezielt ausgenutzt.

Wie Angreifer gegen das Active Directory vorgehen

Einer der häufigsten Angriffsvektoren, den Erpresser-Trojaner nutzen, ist das Ausnutzen einer schwachen Authentifizierung. Gerade in letzter Zeit zeigten Angriffe wie SamSam oder LockCrypt, wie leicht es ist, in internetfähige Dienste wie Microsoft Remote Desktop Dank leicht zu erratender oder gar wegen nicht geänderter Default-Zugangsdaten einzudringen. Besonderen Wert legen die Kriminellen dabei auf Admin-Accounts, mit denen sie gleich komplette Firmennetze auf einen Schlag verschlüsseln können. Diese Accounts mit erweiterten Rechten ermöglichen es ihnen zudem, vorhandene Schattenkopien zu löschen und zusätzliche Zugangsdaten aus dem Arbeitsspeicher der befallenen Systeme zu klauen. Administrative Zugänge befähigen sie darüber hinaus, Maßnahmen zum Schutz vor Viren zu umgehen und weitere Malware in das lokale Netz einzuschleusen.

Es ist natürlich nicht im Sinne der IT-Mitarbeiter, mangelhaft geschützte Admin-Accounts über das Internet zugänglich zu machen. Wenn dies geschieht, dann liegt es meist an dem aktuellen Druck, eine neue Anwendung zum Laufen zu bekommen. In solchen Situationen mag es wie ein akzeptierbares Risiko erscheinen, wenn RDP-Dienste (Remote Desktop Protocol) über das Internet verfügbar sind. Dazu kommt, dass viele IT-Mitarbeiter den Überblick über alle in den vergangenen Jahren – beziehungsweise seitdem das jeweilige Netzwerk überhaupt existiert – erstellten Admin-Accounts verloren haben. So werden während vieler Security-Assessments nur durch schwache Passwörter gesicherte Admin-Accounts entdeckt, die teilweise schon mehr als zehn Jahre vorhanden sind.

Penetrationstester, auch Red Teams genannt, werden seit Jahren eingesetzt, um Default-Passwörter in Active-Directory-Umgebungen (AD) aufzuspüren, mit denen die Netzwerke infiltriert werden können. Von dort aus dringen sie weiter vor und versuchen, sich administrative Rechte zu verschaffen. Diese Entwicklung hat zu einer Reihe in vielerlei Hinsicht nützlicher Open-Source-Tools geführt, mit denen sich zum Beispiel ein komplettes Verzeichnis eines Active Directory erstellen lässt. So können die Tester schneller geeignete Ziele identifizieren und ganze Angriffsketten aufbauen.

Diese Angriffsketten ähneln in der Regel den Attacken, die Ransomware ausführt, um sich in Netzwerken festzusetzen und um sich weiter zu verbreiten. Die Tools, die ursprünglich für Penetrationstester geschrieben wurden, sind auch für alle IT-Admins interessant, die ihre Netzwerke gegen Angriffe durch Ransomware verteidigen wollen.

Das BloodHound-Tool

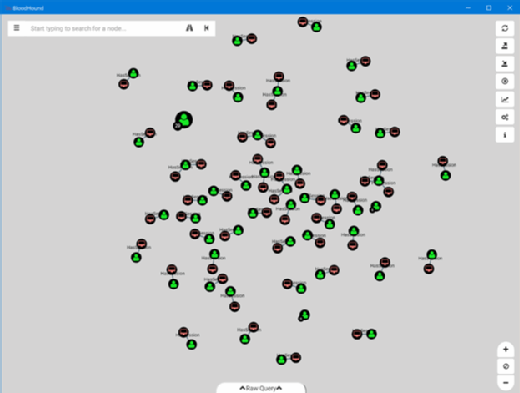

Ein für das Auditing von Active Directory besonders nützliches Werkzeug ist BloodHound. Das Tool wurde erstmals auf der DefCon 24 im Jahr 2016 vorgestellt. Es dient dazu, große AD-Netze mit einer erheblichen Zahl von Trusted Domains zu mappen. Um die Ergebnisse grafisch darzustellen, nutzt die Software eine kostenlose Version der Neo4j Graph Platform. Damit lassen sich etwa Schaubilder erstellen, die alle Datenpunkte im Active Directory miteinander in Beziehung setzen.

Das Ganze ist weit übersichtlicher als die bislang üblichen umfangreichen Tabellen, die mit SQL-Datenbanken verwaltet werden. Auf diese Weise lässt sich deutlich schneller erkennen, wie sich die verschiedenen Verbindungen auf die vorhandenen Nutzer, Gruppen und authentifizierten Sessions auswirken. Diese einzigartige Darstellung ermöglicht es, Sicherheitsrisiken durch schwache Passwörter in einem Active Directory auf einen Blick zu erkennen.

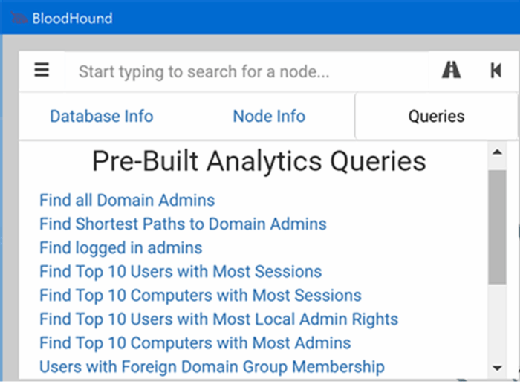

BloodHound verwendet entweder eine herkömmliche ausführbare Datei oder aber auch ein Ingestor-Skript für die PowerShell, um die benötigten Informationen aus dem Active Directory zu sammeln. Es kann im Prinzip auch mit normalen User-Rechten laufen. Mit Admin-Rechten ist es aber möglich, weit mehr Daten einzusammeln. Mit BloodHound lässt sich auch herausfinden, welche Informationen ein Standardnutzer im Active Directory zu sehen bekommt. Nachdem die Daten durch den Ingestor eingesammelt wurden, können sie in Neo4j importiert werden. Anschließend lassen sich die verschiedenen Beziehungen mit Hilfe der unten gezeigten eingebauten Abfragen schnell analysieren.

Anwender mit Admin-Rechten im AD anzeigen

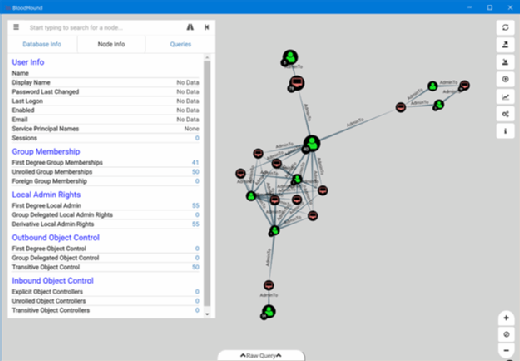

Erfolgreiche Ransomware-Attacken, die es auf ganze Unternehmen abgesehen haben, verwenden meist administrative Accounts mit schwachen Zugangsdaten, um durchgeführt zu werden. Hier kann BloodHound helfen. Mit dem Tool ist es möglich, alle aktuell mit Admin-Rechten eingeloggten Anwender aufzuzeigen. Diese Nutzer-Accounts sind potenzielle Startpunkte für umfassende Ransomware-Attacken. Der folgende Screenshot zeigt beispielhaft alle derzeit in einem Active Directory mit Admin-Rechten eingeloggten Nutzer und die von ihnen aktuell genutzten Computer. Die Nutzer und Computer werden von BloodHound normalerweise sogar noch detaillierter identifiziert als es mit den Beispieldaten möglich ist.

Diese grundlegenden Informationen sind bereits sehr informativ. BloodHound geht aber noch weiter und identifiziert nicht nur die Nutzer mit administrativen Rechten, sondern auch die weiteren Auswirkungen und Konsequenzen, die durch diese Rechte entstehen. Dabei ist es egal, ob diese Auswirkungen entweder direkt entstehen oder durch die Mitgliedschaft in bestimmten Nutzergruppen. Auch Ransomware nutzt eine vergleichsweise einfache Methodik, um sich durch ein Netzwerk zu verbreiten.

Immer wieder kommt es nämlich vor, dass bei der versuchten Aufklärung eines Ransomware-Angriffs Reste von Textdateien gefunden werden, die Listen mit aktiven Nutzer-Accounts enthalten. Diese stammen aus dem Active Directory. Die Kriminellen verwenden die Daten, um ihre Angriffe zu optimieren, nachdem sie sich auf dem ersten verseuchten System Zugriff auf einen Admin-Account verschafft haben.

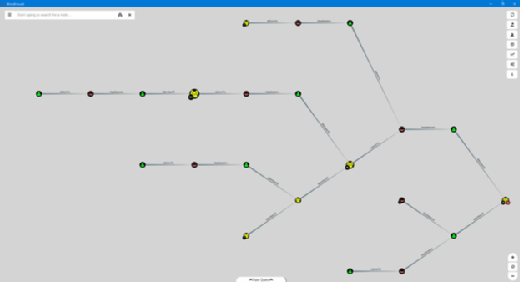

Das Bild zeigt, dass die Verknüpfungen und Verbindungen dazu missbraucht werden können, um sich weiter in einem Netzwerk zu verbreiten und um einen Ransomware-artigen Angriff zu simulieren beziehungsweise durchzuführen. Es zeigt die zehn Nutzer mit den meisten lokalen Admin-Rechten auf Computern innerhalb der gesamten Domäne. Wenn ein Anwender administrativen Zugriff auf einen Computer hat, den auch ein anderer Admin nutzt, der wiederum auf weitere Computer zugreifen kann, kann sich eine einmal eingedrungene Ransomware über alle betroffenen Systeme ausbreiten. Dieser Effekt multipliziert sich solange bis das gesamte Netzwerk infiziert ist. Die von BloodHound aufbereiteten Daten helfen dem IT-Team dabei, alle Bereiche zu identifizieren, zu denen administrative Zugänge bestehen und diese gegebenenfalls zu beschränken.

Nicht mehr genutzte Accounts im AD identifizieren

Diese komplizierten Beziehungen zwischen verschiedenen Admin-Accounts und -Gruppen können im Prinzip zu einer Angriffskette aufgebaut werden, bis die Rechte des Domänen-Admins erlangt wurden. Je kürzer die Angriffskette dabei ist, desto größer ist das Risiko, dass ein erfolgreicher Ransomware-Angriff durchgeführt werden kann. Die übermäßige Vergabe von Admin-Rechten an Nutzer und Gruppen kann deshalb wie bei einer Kaskade dazu führen, dass die Angriffskette immer kürzer wird. Die Visualisierung mit Hilfe von BloodHound ermöglicht es den IT-Mitarbeitern jedoch, mittlerweile vergessene oder aus anderen Gründen nicht mehr genutzte Admin-Accounts zu identifizieren und zu deaktivieren. Der folgende Screenshot zeigt die unterschiedlichen Beziehungen, die missbraucht werden können, um sich administrativen Zugang zum Beispielnetz zu verschaffen.

Ransomware ist eine wachsende Bedrohung für Firmennetze, die häufig auf verbreiteten Schwachstellen und fehlerhaften Konfigurationen zurückgreift, die nicht selten aufgrund von Personalengpässen in Unternehmen entstehen. Schwache Passwörter für schon lange vergessene Admin-Accounts gehören zu den größten Gefahren, die immer wieder übersehen werden. Unternehmen sollten sich deswegen umgehend auf die Suche nach nicht mehr benötigten Nutzer-Accounts machen, die administrativen Zugang auf IT-Ressourcen haben und diese gegebenenfalls deaktivieren, um die Gefahr durch Ransomware-Angriffe zu senken.

Open-Source-Tools, die zum Testen des Active Directory entwickelt wurden, können enorm hilfreich dabei sein, das eigene Netzwerk gegen Angriffe durch die Erpresser zu verteidigen. Sie lassen sich dazu nutzen, Admin-Accounts und ihre Beziehungen zueinander zu identifizieren. Wer diese Tools nicht dazu einsetzt, seine Admin-Accounts regelmäßig zu überprüfen, wird möglicherweise bald selbst als nächstes Ransomware-Opfer Schlagzeilen machen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!