Jintana - stock.adobe.com

Gruppenrichtlinien per Intune in hybriden Netzwerken steuern

Unternehmen, die hybride Netzwerke nutzen, also Active Directory mit Azure und Microsoft 365, können Einstellungen, die bisher nur per GPO möglich waren, auch über Intune steuern.

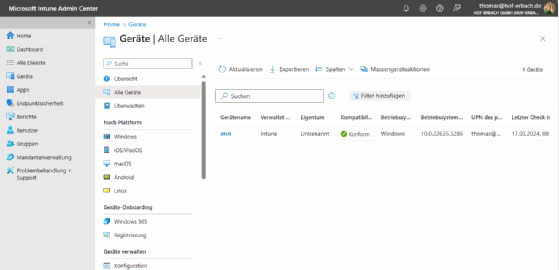

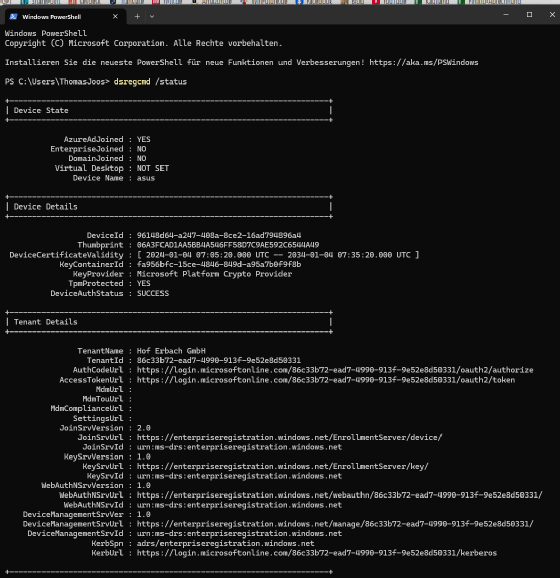

In modernen Windows-Umgebungen ersetzt Intune schrittweise die klassische Gruppenrichtlinieninfrastruktur. Das Management erfolgt nicht mehr über lokale Domänencontroller und GPO-Clients (Group Policy Object), sondern über die MDM-Schnittstellen (Mobile Device Management) des Betriebssystems. Diese Architektur bildet die Grundlage des Modern Management, bei dem Konfigurationen, Sicherheitsrichtlinien und Applikationssteuerungen aus der Cloud bereitgestellt werden. Vorteil dabei ist, dass verschiedene Einstellungen nicht nur lokal über Active Directory umgesetzt werden können, sondern auch remote. Dadurch lassen sich auch Anwender mit mobilen PCs, Home-Office-PCs und PCs in Niederlassungen absichern, die sich nicht am Active Directory anmelden.

Von GPO zu MDM

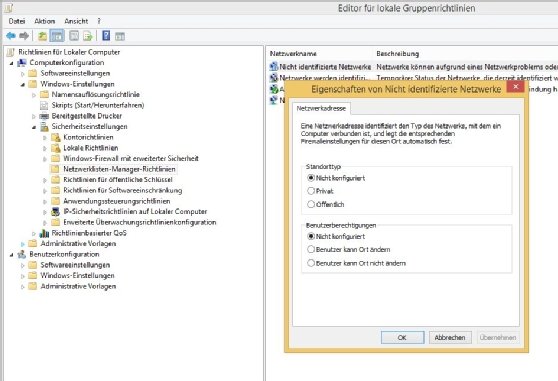

Traditionelle Gruppenrichtlinien sind an Active Directory Domain Services gebunden. Sie enthalten Objekte, die Benutzer- und Computergruppen zugeordnet sind und deren Parameter in regelmäßigen Abständen vom Client abgeholt werden. Auf Windows-Clients übernehmen Client Side Extensions die Umsetzung der einzelnen Einstellungen. Der Mechanismus arbeitet zuverlässig, solange das Gerät regelmäßig eine Verbindung zum Domänencontroller hat. In hybriden Szenarien mit wechselnden Netzwerken oder mobilen Endgeräten greifen Gruppenrichtlinien dagegen oft verspätet oder unvollständig.

In solchen Umgebungen ist Intune eine Lösung. Das System nutzt die MDM-Schnittstellen von Windows, um Richtlinien direkt an registrierte Geräte zu übertragen. Jede Einstellung wird über den zugehörigen Configuration Service Provider (CSP) auf dem Zielsystem angewendet. Dadurch entfällt die Abhängigkeit von VPN, Domänenanmeldung und synchronisierten Gruppenobjekten. Die Verwaltung erfolgt über die Cloud.

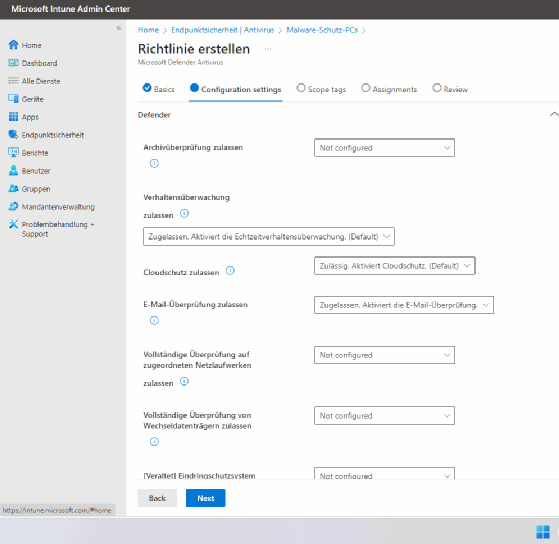

Einstellungs- und Profiltypen in Intune

Die Steuerung in Intune erfolgt über Konfigurationsprofile. Intune bietet dafür drei Haupttypen. Der Einstellungskatalog enthält den größten Teil der GPO-Äquivalente und ist nach denselben Strukturen aufgebaut wie die administrative Vorlagenhierarchie im Gruppenrichtlinieneditor. Darin liegen Einträge zu Windows-Komponenten, Sicherheit, Netzwerken und Anwendungen. Filter trennen Benutzer- und Computerbereiche, und die Zuweisung erfolgt über Gruppen in Entra ID (vormals Azure AD).

Der Eigenschaftenkatalog dient der Erfassung von Hardwaremerkmalen und spielt für Richtlinien keine Rolle. Die Kategorie Vorlagen fasst Einstellungen thematisch zusammen, zum Beispiel für BitLocker, WLAN, VPN oder Updates. Sie erleichtert das Anlegen standardisierter Profile.

ADMX und CSP – zwei Welten im gleichen System

Ein zentrales Element im Intune-Design ist die Parallelität zwischen ADMX-basierten Vorlagen und nativen CSPs. Einstellungen aus den administrativen Vorlagen greifen über den Policy CSP, der die Funktion des klassischen Group Policy Client übernimmt. Daneben existieren eigenständige CSPs, zum Beispiel für BitLocker, Defender, Browser oder Update. Diese arbeiten direkt mit dem jeweiligen Windows-Komponentendienst und besitzen eigene Parameterstrukturen.

Ein Beispiel ist BitLocker. Im Einstellungskatalog existieren sowohl die administrativen Vorlagen aus der ADMX-Datei VolumeEncryption.admx als auch der dedizierte BitLocker CSP mit Knoten wie RequireDeviceEncryption, FixedDrivesRequireEncryption oder SystemDrivesRecoveryOptions. Die MDM-Variante unterstützt zudem XML-basierte SyncML-Strukturen, mit denen Richtlinien detailliert aktiviert oder deaktiviert werden können. Für die Nutzung aller Optionen ist eine Lizenzierung über Microsoft 365 E3 oder E5 erforderlich.

MDM gewinnt über GPO

In hybriden Szenarien können Gruppenrichtlinien und Intune-Policies parallel aktiv sein. Konflikte entstehen, wenn beide denselben Schlüssel beeinflussen. Standardmäßig setzt sich die Gruppenrichtlinie durch. Die Vorrangregel lässt sich über die Richtlinie "./Device/Vendor/MSFT/Policy/Config/ControlPolicyConflict/MDMWinsOverGP" umkehren. Sie blockiert den Group Policy Client für Einstellungen, die bereits über den Policy CSP ausgerollt wurden. Der Parameterwert 1 erzwingt die Priorität der MDM-Richtlinie und entfernt widersprüchliche GPO-Werte. Das Verhalten gilt nur für Richtlinien im Policy CSP, nicht für andere MDM-Bereiche.

GPO-Analyse und Migration

Für die Umstellung bietet Intune das Werkzeug Group Policy Analytics. Es importiert gesicherte Gruppenrichtlinien als XML-Dateien, analysiert deren Inhalt und bewertet, welche Einstellungen über MDM verfügbar sind. Nach dem Import lassen sich die migrierbaren Richtlinien direkt in den Einstellungskatalog übertragen. Die Konvertierung erzeugt ein neues Intune-Profil, das Gruppen oder Geräten zugewiesen werden kann. Intune kennzeichnet jede importierte Richtlinie nach dem Migrationsstatus und zeigt an, welche Optionen noch keine Entsprechung besitzen.

Die Umsetzung auf den Clients lässt sich auf mehreren Wegen prüfen. Über PowerShell liefert der Befehl Get-MDMPolicyResultantSetOfPolicy eine Auflistung aller aktiven MDM-Richtlinien und deren Quellen. In der Registry stehen die Werte unter HKLM\SOFTWARE\Microsoft\PolicyManager\current\device. Der Event Viewer enthält zusätzliche Diagnosen im Kanal DeviceManagement-Enterprise-Diagnostics-Provider. Ereignisse mit den IDs 813 und 814 dokumentieren erfolgreiche oder fehlerhafte Policy-Anwendungen.

Falls eine Synchronisierung ausbleibt, kann der Status des Geräts mit dsregcmd /status kontrolliert werden. Die MDM-Registrierung zeigt, ob das Gerät ordnungsgemäß mit Entra ID verbunden und Intune-registriert ist.

Benutzerdefinierte OMA-URI-Regeln

Nicht alle Gruppenrichtlinien besitzen ein direktes Pendant im Einstellungskatalog. Für solche Fälle lassen sich benutzerdefinierte Profile anlegen. Dabei verweist die OMA-URI (Open Mobile Alliance Uniform Resource Identifier) auf den entsprechenden CSP-Pfad. Beispiel: Das Deaktivieren des Task-Managers erfolgt über ./Device/Vendor/MSFT/Policy/Config/TaskManager/AllowTaskManager mit dem Datentyp Integer und dem Wert 0. Der Registry-Pfad bestätigt die Übernahme. Auf diese Weise können fehlende oder experimentelle Richtlinien gezielt ergänzt werden.

Mit Windows 11 Version 25H2 steht eine neue Gruppenrichtlinie zur Verfügung, die Standard-Store-Apps zentral entfernt. Die Einstellung Remove Default Microsoft Store Apps unter Windows-Komponenten – Bereitstellung von App-Paketen löscht vordefinierte Anwendungen wie News, Solitaire oder Xbox-Dienste. In Intune existiert der identische Eintrag im Einstellungskatalog. Alternativ lässt sich die Funktion über eine Custom Rule mit der OMA-URI ./Device/Vendor/MSFT/Policy/Config/ApplicationManagement/RemoveDefaultMicrosoftStorePackages implementieren.

Die XML-Daten enthalten Schlüssel-Wert-Paare (Key Value Pair, KVP) für einzelne Apps, etwa <data id="Copilot" value="true"/> zum Entfernen. Die Ereignisprotokolle zeigen erfolgreiche Deinstallationen mit der ID 762 oder 400 im Kanal AppxDeploymentServer.

BitLocker über Intune verwalten

Für BitLocker-Richtlinien bietet Intune eine vollständige Abbildung der ADMX-Vorlagen über den BitLocker CSP. Administratoren können Verschlüsselungsarten, PIN-Längen, Wiederherstellungsoptionen und TPM-Parameter (Trusted Platform Module) direkt festlegen. Einstellungen wie SystemDrivesEncryptionType, FixedDrivesRecoveryOptions oder RotateRecoveryPasswords steuern das Verhalten für System- und Datenlaufwerke. Die Policy RequireDeviceEncryption erzwingt die Aktivierung der Laufwerksverschlüsselung, während ConfigureRecoveryPasswordRotation die automatische Rotation der Wiederherstellungskennwörter auf Entra- oder Hybrid-verbundenen Geräten auslöst.

Die Einträge werden über XML-Strukturen mit den Datentypen chr oder int an den CSP übergeben. Änderungen greifen nur, wenn die Verschlüsselung neu gestartet wird. Ein Query über Device/Vendor/MSFT/BitLocker/Status/DeviceEncryptionStatus zeigt den Compliance-Zustand.

Priorisierung und Kontrolle in hybriden Umgebungen

Auf Geräten mit Entra-ID-Join besitzen Intune-Policies grundsätzlich Vorrang. In hybriden Szenarien kann die Reihenfolge variieren, wenn GPO und MDM gleichzeitig aktiv sind. Um unerwünschte Überschneidungen zu vermeiden, empfiehlt es sich, keine doppelten Richtlinien zu konfigurieren und die Verknüpfung alter GPOs schrittweise aufzuheben. Werkzeuge wie gpresult oder die Intune-Berichte unter Endpoint Security – Per Setting Status helfen, Konflikte zu identifizieren.

Neben Einzelrichtlinien stellt Intune so genannte Security Baselines bereit. Sie bündeln geprüfte Konfigurationen für Defender, Edge oder Windows-Komponenten und entsprechen typischen Gruppenrichtlinien-Sicherheitsvorgaben. Diese Baselines lassen sich Organisationseinheiten oder Gerätegruppen zuordnen und vereinfachen die Standardisierung.

Fazit

Die Steuerung von Gruppenrichtlinien über Intune ist mehr als eine Migrationstechnologie. Sie überführt die Policy-Logik in ein Cloud-basiertes Modell, das auf CSPs, OMA-URIs und zentraler Synchronisation basiert. Während klassische Gruppenrichtlinien eine Domänenanbindung und Netzwerkverbindung zu den Controllern erfordern, arbeitet Intune unabhängig davon und nutzt stattdessen das MDM-Framework des Betriebssystems zur Richtlinienverwaltung. Durch Werkzeuge wie Group Policy Analytics, den Einstellungskatalog und den Schalter MDMWinsOverGP lassen sich hybride Konfigurationen gezielt konsolidieren.