Data Loss Prevention (DLP)

Was ist Data Loss Prevention (DLP)?

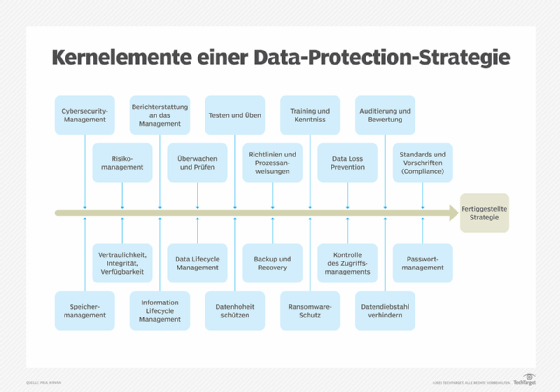

Data Loss Prevention (DLP) – manchmal auch als Data Leak Prevention, Information Loss Prevention oder Extrusion Prevention bezeichnet – ist eine Strategie zur Minderung von Bedrohungen für kritische Daten. DLP wird in der Regel als Teil des Gesamtkonzepts einer Organisation für die Datensicherheit implementiert.

Mithilfe verschiedener Software-Tools und Datenschutzmaßnahmen zielt DLP darauf ab, den unbefugten Zugriff auf sensible Informationen zu verhindern. Dazu werden die verschiedenen Inhaltstypen innerhalb eines Datenobjekts klassifiziert und automatisierte Schutzrichtlinien angewendet.

Eine mehrschichtige DLP-Strategie sorgt dafür, dass sensible Informationen hinter einer Netzwerk-Firewall bleiben. Durch die Erstellung eines DLP-Plans kann ein Unternehmen seine Richtlinien zur Datenspeicherung und -aufbewahrung überprüfen und aktualisieren. Dies hilft bei der Einhaltung gesetzlicher Vorschriften. Außerdem hilft er Unternehmen dabei, verschiedene Herausforderungen zu meistern, wie beispielsweise den Trend zur Remote-Arbeit und immer raffiniertere Cyberangriffe.

Wie funktioniert DLP?

DLP-Software überwacht, erkennt und verhindert, dass sensible Daten das Unternehmen verlassen. Das bedeutet, dass sowohl Daten, die in die Netzwerke eines Unternehmens gelangen, als auch Daten, die das Netzwerk verlassen, überwacht werden.

Die meisten DLP-Programme konzentrieren sich auf das Blockieren von Aktionen. Wenn beispielsweise ein Mitarbeiter versucht, eine geschäftliche E-Mail entgegen den Unternehmensrichtlinien außerhalb der Unternehmensdomäne weiterzuleiten oder eine Unternehmensdatei entgegen den Unternehmensrichtlinien in einen Cloud-Speicherdienst wie Dropbox hochzuladen, wird die Berechtigung verweigert.

DLP-Software kann Rechner von Mitarbeitenden daran hindern, Daten von USB-Sticks zu lesen oder darauf zu schreiben, um unbefugtes Kopieren zu verhindern.

Die Erkennung konzentriert sich in erster Linie auf die Überwachung eingehender E-Mails, um verdächtige Anhänge und Hyperlinks zu finden, die auf Phishing-Angriffe hindeuten. Die meisten DLP-Softwareprogramme markieren inkonsistente Inhalte, damit sie von Mitarbeitern manuell überprüft werden können, oder das System blockiert fragwürdige Inhalte direkt.

In den Anfängen von DLP legten Sicherheitsteams die Regeln für die Erkennung und Blockierung fest, doch diese waren sehr einfach und konnten oft umgangen werden. Neuere Software nutzt maschinelles Lernen und künstliche Intelligenz, wodurch die Erkennung und Blockierung im Laufe der Zeit verbessert werden kann. Diese Tools können Reaktionen automatisieren und nahezu in Echtzeit Überwachungen und Warnmeldungen bereitstellen.

Häufige Ursachen für Datenverlust in Unternehmen

Die Ursachen für Datenverluste sind vielfältig und reichen von unabsichtlichen Fehlern von Mitarbeitenden bis hin zu böswilligen Akteuren und von Menschen verursachten oder natürlichen Katastrophen:

- Cyberbedrohungen. Böswillige Akteure können verschiedene Arten von Cyberangriffen auf Unternehmen orchestrieren, die sensible Daten verarbeiten. Diese Angriffe werden immer raffinierter. Unternehmen müssen sowohl auf externe als auch auf interne Bedrohungen vorbereitet sein.

- Menschliches Versagen. Mitarbeitende machen bei der Dateneingabe Fehler, was zu Lücken und anderen Problemen führen kann.

- Naturkatastrophen. Überschwemmungen, Stürme, Erdbeben und Ausfälle von Dienstleistern liegen außerhalb der Kontrolle eines Unternehmens. Es ist jedoch möglich, solche Ereignisse vorherzusehen und einen Notfallplan zu erstellen.

- Software- und Hardwarefehler. Ein Unternehmen, das seine Software nicht regelmäßig aktualisiert oder aufrüstet, kann irgendwann Leistungsprobleme oder Ausfälle erleben, die unbeabsichtigt zu Datenverlusten führen können.

- Ungesicherte oder gestohlene Geräte. Geräte, insbesondere tragbare, können gestohlen werden und zu Datenverlust und -offenlegung führen. Es ist unerlässlich, dass Richtlinien die zulässige Nutzung dieser Geräte regeln, um Diebstahl und Datenkompromittierung zu verhindern.

Die Vorteile von DLP

DLP-Plattformen bieten Vorteile für Unternehmen, die sensible Daten verwalten:

- Verbesserung der Transparenz und Reaktion auf Vorfälle. DLP-Plattformen bieten meist eine Oberfläche oder Dashboards, über die Anwender den Status ihrer Datenquellen einsehen können. Diese Plattformen senden in der Regel Warnmeldungen aus und beschleunigen die Reaktion auf Vorfälle, wenn es zu einer Datenverletzung oder einem Cyberangriff kommt.

- Unterstützung bei der Einhaltung von Vorschriften. DLP-Plattformen helfen Unternehmen dabei, Daten so zu speichern, zu klassifizieren und zu verwenden, dass sie für den Umgang mit sensiblen Daten entsprechen, beispielsweise der DSGVO, NIS2, PCI DSS und dem Health Insurance Portability and Accountability Act (HIPAA).

- Beschränkung des Zugriffs auf autorisiertes Personal. DLP-Tools verfügen über Authentifizierungs- und Zugriffskontrollfunktionen, die nur vertrauenswürdigen Mitarbeitern die Verwendung sensibler Daten gestatten.

- Verhindern von Datenlecks. DLP verringert die Wahrscheinlichkeit, dass ein Unternehmen Opfer einer Datenverletzung oder eines anderen Angriffs wird und somit für finanzielle Kosten oder Reputationsschäden haftet, die mit kompromittierten oder verlorenen Daten verbunden sind.

Die Herausforderungen von DLP

Trotz dieser Vorteile gibt es sowohl bei der Implementierung als auch beim Betrieb von DLP-Systemen Herausforderungen:

- Komplexität. Die Konfiguration und Verwaltung vieler Datenquellen kann sich je nach Datenvolumen eines Unternehmens und der Anzahl der Mitarbeiter, die die Plattform nutzen und jeweils über unterschiedliche Zugriffsrechte verfügen, als kompliziert erweisen.

- Mitarbeiterschulung. Diese Systeme erfordern geschultes Personal und regelmäßige Benachrichtigungen mit Updates. Dies bedeutet zusätzlichen Aufwand und Kosten.

- False Positives. Bei DLP-Plattformen können False Positives auftreten, da harmlose Aktivitäten als Bedrohungen gekennzeichnet werden können, was zu einer Überlastung durch Warnmeldungen führt, da Mitarbeiter unnötig Zeit und Ressourcen aufwenden müssen.

Welche Arten von DLP gibt es?

Zur Absicherung von Unternehmensnetzwerken stehen verschiedene Datensicherheitsprodukte und -techniken im Kontext von DLP zur Verfügung. Dazu gehören unter anderem:

- Identifizierung von Daten. DLP ist nur dann sinnvoll, wenn es weiß, welche Daten sensibel sind und welche nicht. Unternehmen sollten ein automatisiertes Tool zur Datenerkennung und -klassifizierung einsetzen, um eine zuverlässige und genaue Identifizierung und Kategorisierung von Daten zu gewährleisten, anstatt diese Entscheidung Menschen zu überlassen.

- Schutz von Daten während der Nutzung. Daten werden intern häufig verschoben, und Angreifer, die externe Sicherheitsverletzungen begehen, nutzen dies oft aus, um die Daten umzuleiten. DLP-Software kann dabei helfen, sicherzustellen, dass Daten während der Übertragung nicht an Orte gelangen, an denen sie nicht hingehören.

- Schutz ruhender Daten. Diese Technik schützt ruhende Daten, beispielsweise Daten in Datenbanken, anderen Apps, Cloud-Repositorys, Laptops und anderen Computern, Mobilgeräten und Speichern.

- Endpunkt-DLP. Diese Art von DLP-Funktionalität schützt Daten auf Ebene der Endgeräte – darunter Computer, Mobiltelefone und Tablets. Sie kann das Kopieren von Daten verhindern und Daten während der Übertragung verschlüsseln.

- Erkennung von Datenlecks. Techniken zur Erkennung von Datenlecks umfassen die Festlegung einer Basislinie für normale Aktivitäten und die anschließende aktive Suche nach ungewöhnlichen Verhaltensweisen.

- Cloud DLP. Diese Dienste wurden entwickelt, um wichtige Daten in Software-as-a-Service- und Infrastructure-as-a-Service-Anwendungen zu verwalten und zu schützen.

Bewährte Verfahren zur Verhinderung von Datenverlusten

Unternehmen können die folgenden fünf Schritte unternehmen, um ein DLP-Programm zu implementieren:

- Eine Bestandsaufnahme durchführen. Unternehmen können nicht schützen, was sie nicht kennen. Eine vollständige Bestandsaufnahme ist daher unerlässlich. Einige DLP-Produkte führen eine vollständige Überprüfung des Netzwerks durch.

- Daten klassifizieren. Unternehmen benötigen ein Rahmenwerk zur Klassifizierung strukturierter und unstrukturierter Daten. Zu den Klassifizierungskategorien gehören personenbezogene Daten, Finanzdaten, regulatorische Daten und geistiges Eigentum.

- Festlegen von Richtlinien für die Datenverarbeitung und -bereinigung. Nach der Klassifizierung der Daten müssen Richtlinien für deren Verarbeitung erstellt werden. Dies gilt insbesondere für regulierte Daten und in Bereichen mit strengen Vorschriften – wie beispielsweise der DSGVO der EU und dem California Consumer Privacy Act (CCPA).

- Einführung eines einzigen, zentralisierten DLP-Programms. Viele Unternehmen implementieren mehrere DLP-Pläne in verschiedenen Abteilungen und Geschäftsbereichen. Dies führt zu einer inkonsistenten Daten- und Informationssicherheit und einem unvollständigen Bild des Netzwerks. Es sollte ein übergreifendes Programm geben.

- Mitarbeiter schulen. Unbeabsichtigte Handlungen kommen häufiger vor als böswillige Absichten. Das Bewusstsein der Mitarbeiter für Sicherheitsrichtlinien und -verfahren sowie deren Akzeptanz sind für DLP von entscheidender Bedeutung.

Tools und Technologien zur Verhinderung von Datenverlusten

Derzeit gibt es zwei Arten von DLP-Lösungen auf dem Markt: dedizierte und integrierte.

Spezielle Produkte sind eigenständige Produkte, die umfassend und komplex sind. Integrierte Produkte sind eher grundlegend; sie arbeiten mit anderen Security-Tools zusammen, um DLP-Richtlinien durchzusetzen, und sind kostengünstiger als spezielle DLP-Tools.

DLP-Softwareprodukte verwenden Unternehmensregeln, um die Einhaltung gesetzlicher Vorschriften durchzusetzen und vertrauliche und kritische Informationen zu klassifizieren und zu schützen. Dadurch können unbefugte Benutzer nicht versehentlich oder in böswilliger Absicht Daten weitergeben, die ein Risiko für das Unternehmen darstellen.

Es ist fraglich, ob ein einziges Tool alle Anforderungen einer Organisation im Bereich DLP erfüllen kann. Viele DLP-Anbieter konzentrieren sich auf einen bestimmten Bereich, während andere über eine Reihe von Tools verfügen, die aufeinander abgestimmt sind. Unternehmen können eine Reihe von Best-of-Breed-Tools zusammenstellen oder eine All-in-One-Suite verwenden.