Windows Server 2022 per Gruppenrichtlinien sicherer machen

Über Gruppenrichtlinien und Vorlagen, die sich herunterladen lassen, kann man Windows Server 2022 in seiner Konfiguration und den Einstellungen bezüglich der Sicherheit optimieren.

Um Windows Server 2022, aber auch ältere Versionen wie Windows Server 2016/2019 abzusichern, stehen verschiedene Vorlagen zur Verfügung, die sich in Gruppenrichtlinien importieren lassen. Werden die Gruppenrichtlinien auf Organisationseinheiten (OU) angewendet, in denen sich Computerkonten befinden, werden die entsprechenden Sicherheitseinstellungen umgesetzt.

Hier ist es sinnvoll sich die aktuellen Gruppenrichtlinienvorlagen für Windows Server 2022 bei Microsoft herunterzuladen. Die ADMX-Dateien der Vorlagen müssen entweder in das Verzeichnis C: \Windows\PolicyDefintions kopiert werden, oder in das Verzeichnis, das als zentraler Speicherort für die Gruppenrichtlinien zum Einsatz kommen soll. Wichtig ist dabei noch, die dazugehörigen AMDL-Dateien in das passende Sprachenverzeichnis zu kopieren, damit die Richtlinien auch in der richtigen Sprache zur Verfügung stehen.

Microsoft-Empfehlungen herunterladen und CIS-Gruppenrichtlinienvorlagen importieren

Über das Microsoft Security Compliance Toolkit 1.0 () lassen sich die Vorlagen herunterladen stehen zunächst verschiedene Templates zur Verfügung. Im Verzeichnis GPOs sind wiederum Backups von bereits vorbereiteten Richtlinien zu finden, die sich in der Gruppenrichtlinienverwaltungskonsole leicht in eine neue Gruppenrichtlinien importieren lassen. Dazu wird zunächst eine neue Richtlinie erstellt. Über das Kontextmenü und der Auswahl Einstellungen importieren stehen die verschiedenen Gruppenrichtlinien für den Import zur Verfügung. In der Datei Windows Server 2022 Security Baseline.zip sind die Vorlagen für Windows Server 2022 verfügbar, die sich ebenfalls als neue Gruppenrichtlinien auf diesem Weg importieren lassen.

Security Technical Implementation Guide des DoD verwenden

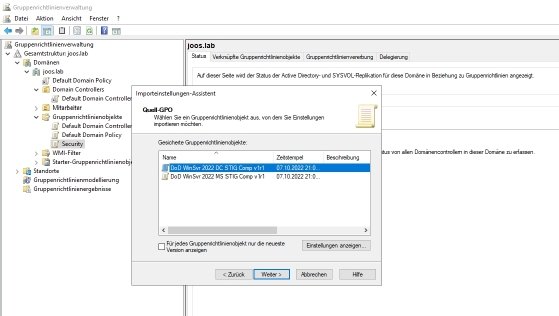

Die Security Technical Implementation Guides (STIGs) stehen als ZIP-Datei zur Verfügung und bieten Sicherheitseinstellungen für Windows, Chrome, Firefox, Microsoft Office und mehr. Hier bietet das Department of Defense (DoD, Verteidigungsministerium der USA) nahezu 30 Vorlagen, mit denen sich auch Windows Server nach Empfehlungen des DoD absichern lassen. Die Implementation kann als GPO-Import erfolgen, genauso wie die Richtlinieneinstellungen auf Basis des CSI von Microsoft. Das DoD aktualisiert die Richtlinien regelmäßig, sodass der Import einer neuen Version durchaus Sinn ergibt. Nach dem Download stehen die verschiedenen Gruppenrichtlinienvorlagen in einzelnen Verzeichnissen zur Verfügung.

Ähnlich wie beim Security Compliance Toolkit von Microsoft, lassen sich die Empfehlungen in neuen Gruppenrichtlinien importieren. Dazu wird am besten eine neue Gruppenrichtlinie erstellt. Danach können die Vorlagen importiert werden, ebenfalls wieder über das Kontextmenü. Es ist generell auch möglich, die Einstellungen von Microsoft/CSI parallel zu den Einstellungen des DoD zu importieren. Hier ist es aber sinnvoller, zunächst mit dem Policy Analyzer aus dem Security Compliance Toolkit die beiden Vorlagen miteinander zu vergleichen und aufeinander anzupassen.

Zum Download gehört ein exportierter Bericht der Einstellungen, der sich mit jedem Browser öffnen lässt. Dadurch erhalten Admins sofort einen Überblick zu den Einstellungen, die das DoD für Windows Server 2022 empfiehlt.

Internet Explorer, Microsoft Edge und Windows Media Player deinstallieren

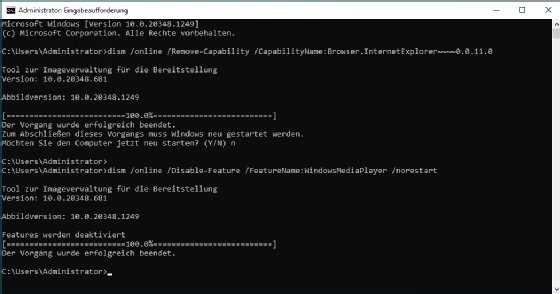

Die verschiedenen Vorlagen von Microsoft/CIS und des DoD umfassen auch Sicherheitseinstellungen für den Internet Explorer. Da dieser aber keine Updates mehr erhält, macht es Sinn diesen in Windows Server 2022 zu deinstallieren. Das lässt sich in der Eingabeaufforderung durchführen:

dism /online /Remove-Capability /CapabilityName:Browser.InternetExplorer~~~~0.0.11.0

Nach der Deinstallation des Internet Explorers muss der Server neu gestartet werden.

Standardmäßig ist in Windows Server 2022 auch der Windows Media Player aktiv. Auf produktiven Servern wird dieser nicht benötigt. Um den Media Player zu deinstallieren, verwenden Sie:

dism /online /Disable-Feature /FeatureName:WindowsMediaPlayer /norestart

Grundsätzlich sollte auch Microsoft Edge deinstalliert werden, da auf einem Server selten ein Browser benötigt wird. Dieser Vorgang kann über „appwiz.cpl“ erfolgen, wie in Windows 10/11 auch. Diese Vorgänge haben zwar nichts mit Gruppenrichtlinien zu tun, aber Komponenten, die nicht benötigt werden, sollten besser gar nicht erst auf einem Server vorhanden sein. In diesem Fall ist es auch nicht notwendig, diese mit Gruppenrichtlinien abzusichern.

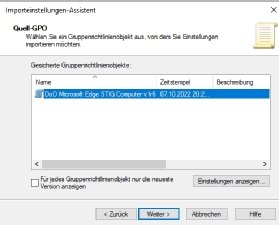

Wer Microsoft Edge auf seinem Server behalten will, sollte die im Security Compliance Toolkit oder dem DoD-STIG enthaltene Policy dazu verwenden, den Browser abzusichern.

Dazu wird zum Beispiel die Richtlinie „DoD Microsoft Edge“ in eine vorhandene oder neue Richtlinie importiert, wie die restlichen Security Baselines auch.

Generell kann es an dieser Stelle sinnvoll sein, die Richtlinien von Microsoft und des DoD zu verwenden. Vorher sollten die Einstellungen aber mit dem Policy Analyzer des Security Compliance Toolkit miteinander abgeglichen werden.