natali_mis - stock.adobe.com

Outlook on the web: Zertifikatsbasierte Authentifizierung

Mit Exchange 2016/2019 lassen sich Dienste wie ActiveSync und OWA auch mit zertifikatsbasierter Authentifizierung nutzen. Wir zeigen, wie man das einrichtet und einsetzt.

Bei der zertifikatsbasierten Authentifizierung müssen sich die Anwender nicht mit Benutzername und Kennwort an Exchange anmelden, um Outlook Web App oder Exchange ActiveSync zu nutzen. Bei dieser Art der Authentifizierung wird das Zertifikat genutzt, das Benutzern und ihren Geräten zugeordnet sind.

Diese Art der Authentifizierung ist ein bequemer Weg, um Anwendern Zugriff zu gestatten, ohne sich auf andere Art und Weise anmelden zu müssen. Natürlich müssen in diesem Fall die Zertifikate besonders geschützt werden.

Die Möglichkeiten zu dieser Authentifizierung bestehen in Windows Server 2012/2012 R2 und Windows Server 2016/2019 sowie Exchange 2016/2019.

Active-Directory-Zertifikatsdienste nutzen

Damit die Zertifizierung über Zertifikate genutzt werden kann, ist es sinnvoll, auf die Active-Directory-Zertifikatsdienste zu setzen. Diese ermöglichen es in Active-Directory-Umgebungen relativ einfach, Zertifikate den Benutzern zur Verfügung zu stellen, so dass jeder Benutzer sein eigenes Zertifikat nutzen kann.

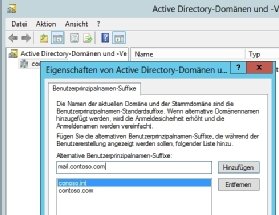

In Verbindung mit Exchange ist das ideal. Wichtig ist in diesem Zusammenhang, dass der UPN-Anmeldename (User Principal Name) der Anwender mit dem Namen des Zertifikats übereinstimmt, zum Beispiel: [email protected]. Die UPN-Suffixe, die bei den Benutzerkonten zur Verfügung stehen, werden im Snap-In Active Directory-Domänen und Vertrauensstellungen in den Eigenschaften des obersten Eintrags Active Directory-Domänen und Vertrauensstellungen gepflegt.

Die Zertifikate erhalten ebenfalls den Namen der Domäne, in diesem Fall joos.de. Wichtig ist, dass die beteiligten Server und Arbeitsstationen der Zertifizierungsstelle und deren Zertifikate vertrauen. Das ist beim Einsatz der Active-Directory-Zertifikatsdienste automatisch der Fall, wenn die Mitgliedscomputer Bestandteil des Active Directory sind. Wenn sie das nicht sind, muss das Zertifizierungsstellen-Zertifikat der Zertifizierungsstelle auf den Computern installiert werden. Das lässt sich am einfachsten mit certlm.msc verwalten.

Server für zertifikatbasierte Authentifizierung konfigurieren

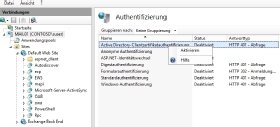

Für die Verwendung der zertifikatbasierten Authentifizierung muss der Webserver auf den Exchange-Servern für die Verwendung von Zertifikaten vorbereiten werden. Das erfolgt im Bereich Authentifizierung hier muss die Option Active Directory-Clientzertifikatauthentifizierung aktiviert sein.

Im Server-Manager muss außerdem auf den Servern mit Verwalten/Rollen und Features hinzufügen bei Webserver/Sicherheit der Rollendienst Authentifizierung über Clientzertifikatzuordnung aktiviert sein. Danach wird der Server neu gestartet.

Im Exchange Admin Center findet die anschließende Konfiguration bei Server und dann bei Virtuelle Verzeichnisse statt. Der Ordner Microsoft-Server-ActiveSync des Servers, steuert den Zertifikatezugriff für Exchange ActiveSync, zum Beispiel für Smartphones und Tablets.

Im Bereich Authentifizierung gibt es dazu die Option Clientzertifikate anfordern. Im IIS-Manager muss noch der virtuelle Ordner Microsoft-Server-ActiveSync bearbeitet werden. Im Konfigurations-Editor im unteren Bereich wird zu system.webServer/security/authentication/clientCertificateMappingAuthentication navigiert. Der Wert muss auf „True“ beziehungsweise „Wahr“ gesetzt werden.

OWA mit Zertifikatauthentifizierung nutzen

Damit die Authentifizierung funktioniert, müssen die Anwender über ein Zertifikat verfügen. Im IIS-Manager muss für die einzelnen Websites auf dem Exchange-Server noch die SSL-Verbindung aktiv und Zertifikate hinterlegt sein. Auch im Exchange Admin Center muss das OWA-Zertifikat korrekt angezeigt werden, das auf den Servern genutzt wird.

Die formularbasierte Authentifizierung in Outlook Web App kann zusammen mit der zertifikatbasierten Authentifizierung genutzt werden. Für die OWA-Webseite in IIS (Internet Information Server) und im Exchange Admin Center muss SSL aktiviert und die formularbasierte Authentifizierung deaktiviert sein. Außerdem muss die integrierte Authentifizierung für OWA aktiviert werden.

Im IIS-Manager muss bei Default Website\OWA doppelt auf SSL-Einstellungen geklickt werden. Hier ist die Aktivierung von SSL erforderlich, genauso wie bei Clientzertifikate. Für das OWA-Web im Bereich Exchange Back End muss ebenfalls entsprechend vorgegangen werden. Danach wird das Tool appcmd.exe verwendet:

Appcmd unlock config /section:clientCertificateMappingAuthentication

Appcmd set config "Default Web Site/OWA" -section:clientCertificateMappingAuthentication /enabled:true

Danach wird die virtuelle OWA-Seite über den folgenden Befehl angepasst:

Set-OwaVirtualDirectory -Identity "<Servername>\OWA (Default Web Site)" -WindowsAuthentication:$false -BasicAuthentication:$false -FormsAuthentication:$False

Mit dem Befehl Iisreset /noforce wird der IIS neu gestartet. Anwender können über die Webseite der Zertifizierungsstelle Benutzerzertifikate anfordern, oder die Zertifikate werden mit Gruppenrichtlinien zugewiesen. Melden sich die Anwender an OWA an, können sie das Zertifikat entsprechend auswählen.