pixtumz88 - stock.adobe.com

Wie VMware NSX-T 3 virtuelles Networking verbessert

VMware hat NSX-T 3 etliche neue Funktionen für ein effizienteres Networking spendiert. Dazu zählen eine bessere Integration mit VDS 7 sowie Features wie VRF Lite und Federation.

VMware hat im April 2020 Version 3 von NSX-T veröffentlicht. Zu den wichtigsten Neuerungen in diesem Release gehörten neue Administrator-Tools, Alarm- und Sicherheitsfunktionen sowie zwei neue Funktionen namens VRF Lite und Federation.

Die erweiterten Features von NSX-T 3 machen die Vernetzung effizienter und das Netzwerkmanagement für VMware-Admins einfacher.

Virtual Distributed Switch 7

Der vSphere Virtual Distributed Switch (VDS) 7 ist jetzt in NSX-T integriert. Infolgedessen müssen Administratoren einem vSphere-Host keinen zusätzlichen N-VDS-Switch mehr hinzufügen. Zuvor benötigte ein ESXi-Host einen Standard- oder verteilten Switch, der den Management-Port, den vMotion-Port und IP-Storage enthielt.

Es war möglich, wenn auch schwierig, diese Dienste auf einen NSX-T N-VDS zu migrieren, und nicht alle vSphere-Funktionen waren mit dieser Konfiguration kompatibel. Jetzt können Admins alle diese Services mithilfe des Geneve-Overlays von NSX-T auf demselben verteilten Switch kombinieren.

Bei der Zuweisung eines Clusters zu einem Transportknotenprofil, das VDS als Format verwendet, behält NSX-T 3 alle bestehenden Dienste bei, während ein Admin den Switch konvertiert. Administratoren können dann alle Uplinks unter diesen Services nutzen. Im Gegensatz dazu benötigten früher ein VDS und ein N-VDS jeweils ihre eigenen dedizierten Uplinks.

Administrator-Tools

Das Toolkit für Administratoren umfasst mehrere bekannte Tools. Es handelt sich hierbei entweder um die gleichen Tools wie in früheren Versionen oder um solche, die nur kosmetische Änderungen erfahren haben. Zum Beispiel funktioniert Traceflow immer noch auf die gleiche Weise, wenn es darum geht, Pakete zu injizieren und zu inspizieren sowie den Traffic-Fluss zwischen Netzwerkentitäten zu analysieren. Verbessert wurden aber die Darstellung und die Benutzerfreundlichkeit.

VMware hat Port Connection durch ein anderes Tool namens Network Topology ersetzt. Es zeigt Administratoren, wie alle Systemkomponenten, unter anderem VMs, Segmente und Router, miteinander verbunden sind. Ein Network-Topology-Filter ermöglicht es Admins, die Verbindungen von einer ausgewählten virtuellen Maschine (VM) zu anderen Maschinen zu identifizieren.

Alarm- und Sicherheitsfunktionen

Eine neue Alarmfunktion unterstützt Administratoren bei der Verwaltung der Umgebung. NSX-T meldet jetzt Probleme der erweiterten NSX-Infrastruktur, wenn sie auftreten.

VMware hat außerdem mehrere Sicherheitsfunktionen in NSX-T 3.0 verbessert.

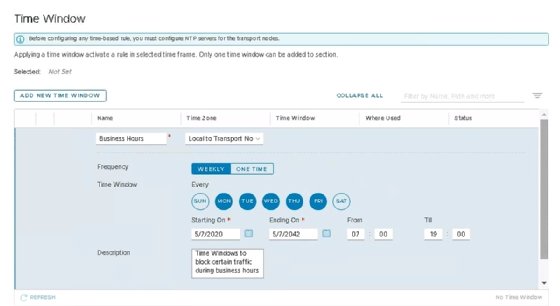

Admins haben die Möglichkeit, ein Zeitfenster für Firewall-Regeln einzurichten. Darin können sie verbindliche Regeln basierend auf dem Wochentag oder der Tageszeit festlegen.

Ein neues Sicherheits-Dashboard zeigt Statistiken über die Regelerzwingung und Eindringversuche an. Dies ermöglicht Administratoren eine einfache Diagnose von Sicherheitsproblemen in der Umgebung.

NSX-T 3.0 führt darüber hinaus Distributed Intrusion Detection ein. Admins können es in Verbindung mit dem Third-Party-Dienst Trustwave für erweiterte Intrusion-Detection-Funktionen nutzen. Trustwave verwaltet eine Datenbank mit Bedrohungen. Die NSX-Manager-Appliance kann sie herunterladen, um den Traffic anhand der Signaturen dieser bekannten Angreifer zu vergleichen.

VRF Lite

NSX-T bietet zwei Arten von Routern: das Tier-0-Gateway, das sich vor allem um Nord-Süd-Verbindungen kümmert – also solche, die den Hypervisor verlassen – und das Tier-1-Gateway. Letzteres nutzt NSX-T für den Ost-West-Traffic zwischen Workloads auf Hypervisoren. Jedes Tier-0-Gateway erfordert einen Edge-Cluster, was die Skalierbarkeit erschwert. Wenn ein Unternehmen einen separaten Router für eine große Anzahl von Mandanten benötigt, dann reduziert die Bereitstellung vieler Edge-Geräte die Effizienz.

VRF Lite (Virtual Routing and Forwarding) ermöglicht es Administratoren, virtuelle Router innerhalb eines Tier-0-Gateways zu erstellen. Hierbei handelt es sich um isolierte Router mit eigenen Routing-Tabellen, die sich innerhalb des gleichen Edge-Transportknotens wie das übergeordnete Tier-0-Gateway befinden. Diese Router stellen eine Verbindung zu denselben internen Segmenten wie das Tier-0-Gateway her und teilen die Konfiguration mit dem übergeordneten Tier-0-Gateway.

VRF-Router besitzen eigene Subschnittstellen und verbinden sich mit einzelnen VLANs im Netzwerk. Somit können sich Netzwerke überschneiden und über dasselbe Tier-0-Gateway verbinden, solange sie jeweils über einen eigenen virtuellen Router verfügen. Dank dieser neuen Funktion lässt sich NSX-T deutlich flexibler skalieren, wobei das Maximum bei 100 VRFs pro Edge-Knoten liegt.

Federation

Federation ermöglicht es Administratoren, die NSX-T-Manager von bis zu drei Standorten unter die Verwaltung eines Global Managers zu stellen. Von diesem Global Manager aus kann ein Administrator globale und erweiterte Gateways und Segmente erstellen. Dadurch können sie Netzwerke standortübergreifend ausdehnen und Workloads über diese erweiterten Netzwerke kommunizieren lassen. Zudem lassen sich Firewall-Regeln für globale Gruppen anlegen, die sich über mehr als einen Standort erstrecken.

Federation ist eine Funktion, die Kunden nicht selbst in einer Produktionsumgebung implementieren können. Unternehmen müssen dafür mit VMware zusammenarbeiten. Aber Administratoren können möglicherweise einen Proof of Concept für die Funktion erstellen.