Cloud Storage Encryption (Cloud-Verschlüsselung)

Was ist Cloud-Verschlüsselung?

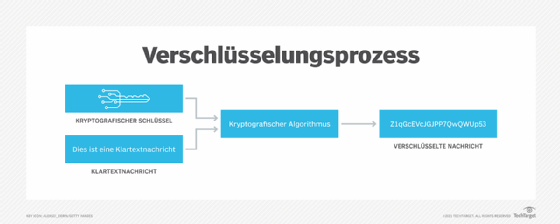

Cloud-Verschlüsselung ist ein Service, den Cloud Storage Provider offerieren. Dabei werden die Kundendaten mithilfe von Verschlüsselungsalgorithmen von Klartext in Chiffretext umgewandelt und in der Cloud gespeichert. Verschlüsselte Daten sind ohne ihren Entschlüsselungscode unlesbar und im Grunde bedeutungslos, selbst wenn die Daten verloren gehen, gestohlen werden oder durch unbefugten Zugriff kompromittiert werden.

Die Cloud-Verschlüsselung ist fast identisch mit der lokalen Verschlüsselung, mit einem wichtigen Unterschied: Der Cloud-Kunde muss sich die Zeit nehmen, sich mit den Richtlinien und Verfahren des Anbieters für die Verschlüsselung und die Verwaltung von Verschlüsselungsschlüsseln vertraut zu machen. Die Cloud-Verschlüsselungsfunktionen eines Dienstanbieters müssen dem Vertraulichkeitsgrad der gehosteten Daten entsprechen.

IT-Administratoren betrachten die Datenverschlüsselung als ultimative Sicherheitsmaßnahme, um die Datensicherheit zu gewährleisten. Sie ist der Vertraulichkeitsaspekt in der Triade aus Vertraulichkeit, Integrität und Verfügbarkeit und in vielen Compliance- und Regulierungsstandards vorgeschrieben, wie zum Beispiel den Federal Information Processing Standards (FIPS), dem Federal Information Security Modernization Act, dem Health Insurance Portability and Accountability Act (HIPAA) und dem Payment Card Industry Data Security Standard (PCI DSS).

Funktionsweise der Cloud-Verschlüsselung

Cloud-Verschlüsselungsplattformen sichern Daten durch Verschlüsselung während der Übertragung zwischen Cloud-Anwendungen, Cloud-Speichern und autorisierten Nutzern an verschiedenen Standorten. Zusätzlich schützen diese Lösungen Daten, sobald sie auf Cloud-basierten Speichergeräten abgelegt werden. Dadurch wird verhindert, dass unbefugte Personen auf Daten zugreifen können – sowohl während der Übertragung als auch im gespeicherten Zustand in der Cloud.

Speicheranbieter wie AWS, Dropbox, Google Cloud und Microsoft Azure offerieren Cloud-Verschlüsselung für gespeicherte Daten. Die Software übernimmt den Austausch von Verschlüsselungsschlüsseln sowie die Ver- und Entschlüsselungsprozesse im Hintergrund, sodass Benutzer neben der ordnungsgemäßen Autorisierung und Authentifizierung für den Zugriff auf Daten keine weiteren Schritte unternehmen müssen.

Der Prozess, den Organisationen zur Implementierung und Aufrechterhaltung von Cloud-Verschlüsselungsmaßnahmen befolgen, umfasst die folgenden Schritte:

- Bedarfsanalyse: Organisationen müssen ermitteln, wie viele vertrauliche Informationen übertragen oder gespeichert werden und welche Sicherheitsmaßnahmen erforderlich sind.

- Anbieterbewertung: Der nächste Schritt in diesem Prozess besteht darin, Anbieter von Cloud-Verschlüsselungs-Tools zu bewerten, um sicherzustellen, dass das richtige Tool ausgewählt wird.

- Implementierung der clientseitigen Verschlüsselung: Der erste Aspekt, der bei der Implementierung berücksichtigt werden muss, ist die clientseitige Verschlüsselung, um zu gewährleisten, dass die Daten vor der Übertragung sicher sind.

- Sichere Verschlüsselungscodes. Dieser nächste Aspekt stellt sicher, dass die Verschlüsselungscodes sicher sind und angemessen verwaltet werden.

- Schutz von Daten während der Übertragung. Daten müssen aktiv geschützt werden, wenn sie zwischen dem Kunden und dem Cloud-Anbieter übertragen werden.

- Schulung der Benutzer. Mitarbeiter müssen darin geschult werden, Cloud-Verschlüsselungssysteme korrekt zu verwenden, um die Einhaltung von Vorschriften zu gewährleisten und Haftungsansprüche gegenüber der Organisation zu vermeiden.

- Überwachung und Wartung der implementierten Systeme. Nach der Implementierung ist eine kontinuierliche Wartung erforderlich, die Tests umfasst, um sicherzustellen, dass alles weiterhin ordnungsgemäß funktioniert und auf dem neuesten Stand ist.

Vorteile der Cloud-Verschlüsselung

Die Cloud-Verschlüsselung bietet Unternehmen, die auf Cloud-Speicherdienste angewiesen sind, zahlreiche Vorteile, darunter die folgenden:

- Datensicherheit. Die Cloud-Verschlüsselung ist eine präventive Abwehrmaßnahme gegen Datenschutzverletzungen und Cyberangriffe. Durch eine umfassende Data Protection werden Bedrohungen verhindert, unabhängig davon, ob sich die Daten in einer Cloud-Speicherplattform befinden oder zwischen Benutzern übertragen werden.

- Förderung der Zusammenarbeit: Cloud-Verschlüsselung ermöglicht es Unternehmen und ihren Kunden oder Klienten, die Vorteile von Cloud-Kollaborationsdiensten zu nutzen, ohne Daten unnötigen Risiken auszusetzen. Autorisierte Benutzer können verschlüsselte Daten austauschen, ohne sich um Datenschutzverletzungen oder Cyberangriffe sorgen zu müssen.

- Gewährleistung von Authentizität und Integrität: Die End-to-End-Verschlüsselung verhindert unbefugte oder böswillige Versuche, Daten zu ändern, und stellt so sicher, dass die Daten authentisch bleiben, unabhängig davon, ob sie sich auf einer Speicherressource befinden oder übertragen werden.

- Compliance. Cloud-Verschlüsselung erfüllt viele Kunden- und behördliche Anforderungen an Datenschutz und -sicherheit, wie sie beispielsweise von HIPAA, FIPS und PCI DSS festgelegt werden.

Herausforderungen der Cloud-Verschlüsselung

Datenmanager müssen sich der üblichen Herausforderungen der Cloud-Verschlüsselung bewusst sein. Zu den größten Herausforderungen, mit denen Organisationen konfrontiert werden können, gehören die folgenden:

- Komplexe Leistung und Integration. In der Vergangenheit haben Leistungs- und Integrationsprobleme viele davon abgehalten, Verschlüsselung als Standardverfahren zu implementieren, da dies oft als zu kompliziert oder lästig für Benutzer angesehen wird, die häufig von verschiedenen Geräten und Standorten aus auf Dateien zugreifen müssen. Obwohl die heutigen Systeme schneller und benutzerfreundlicher sind, ist es dennoch wichtig, jede Plattform einem Testlauf zu unterziehen, um sicherzustellen, dass sie die Anforderungen an Integration und Benutzerfreundlichkeit erfüllt.

- Ressourcenverbrauch. Der Verschlüsselungsprozess ist ressourcenintensiv und erhöht den Zeit- und Kostenaufwand für alltägliche Aktivitäten. Daher ist es wichtig, die Zugriffszeiten und den Ressourcenverbrauch zu überwachen.

- Risiko des Verlusts von Verschlüsselungsschlüsseln. Der Verlust von Verschlüsselungsschlüsseln kann verschlüsselte Daten unbrauchbar machen. Eine schlechte oder unzureichende Verwaltung von Verschlüsselungsschlüsseln kann kritische Daten gefährden.

- Konfiguration. Die größte Herausforderung besteht darin, sicherzustellen, dass die Cloud-Verschlüsselungsdienste korrekt konfiguriert sind. Eine gefährliche Lücke in jeder Datensicherheitsstrategie kann entstehen, wenn Administratoren glauben, dass Daten verschlüsselt sind, diese aber aufgrund von Konfigurationsproblemen unverschlüsselt und anfällig sind.

Welche Arten von Cloud-Verschlüsselung gibt es?

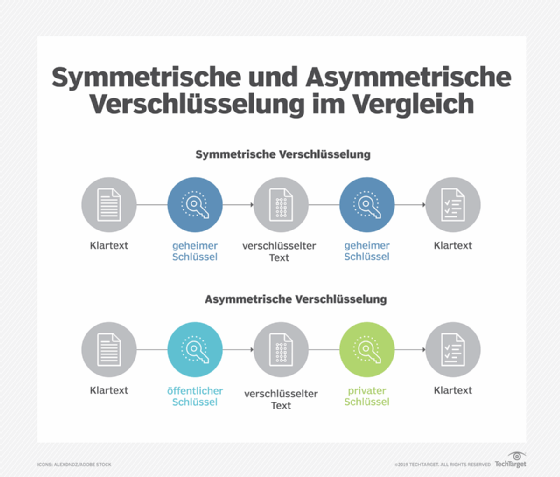

Die zwei Arten von Cloud-Verschlüsselung sind symmetrische und asymmetrische Verschlüsselung. Unternehmen verwenden oft eine Kombination dieser beiden Verschlüsselungsmethoden, um einen umfassenderen Ansatz für die Cloud-Sicherheit zu entwickeln.

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird ein einzelner Schlüssel verwendet, um den Klartext zu verschlüsseln und den Chiffretext zu entschlüsseln. Dieser Ansatz wird aufgrund seiner Einfachheit und Geschwindigkeit als vorteilhaft angesehen. Darüber hinaus sind bestimmte symmetrische Verschlüsselungsmodelle wie der Advanced Encryption Standard (AES) komplex und schwer zu hacken. Der Nachteil ist jedoch, dass ein Cyberangreifer, wenn die symmetrische Verschlüsselung gehackt wird und er unbefugten Zugriff auf den Verschlüsselungsschlüssel erhält, diesen nutzen kann, um sensible Daten offenzulegen und zu stehlen.

Asymmetrische Verschlüsselung

Der zweite Ansatz zur Cloud-Verschlüsselung ist die asymmetrische Verschlüsselung, bei der sensible Informationen mit einem öffentlichen Schlüssel verschlüsselt und dann mit einem separaten privaten Schlüssel entschlüsselt werden. Dadurch werden die Cloud-Daten noch sicherer, insbesondere da private Schlüssel niemals auf eine Weise übertragen werden müssen, die Hacker abfangen und stehlen könnten. Der Nachteil hierbei ist, dass der Prozess nicht so schnell und einfach ist wie die symmetrische Verschlüsselung. Beispiele für asymmetrische Verschlüsselung sind die Kryptographie mit elliptischen Kurven und der Digital Signature Standard.

Bewährte Verfahren zur Cloud-Verschlüsselung

Sicherheitsteams sollten die Sicherheitsanforderungen für alle Daten, die in die und aus der Cloud übertragen werden, festlegen, um die kontinuierliche Einhaltung der Sicherheitsrichtlinien des Unternehmens zu gewährleisten. Dies hilft bei der Identifizierung von Cloud Service Providern, die ausreichende Verschlüsselungsoptionen und -dienste anbieten. Sicherheitsteams müssen die folgenden drei Fragen beantworten:

- Welche Daten müssen aufgrund ihrer Datenklassifizierung und der Anforderungen an die Einhaltung von Vorschriften verschlüsselt werden?

- Wann müssen die Daten verschlüsselt werden – bei der Übertragung (Data at Flight), im Ruhezustand (Data at Rest) und bei der Nutzung?

- Wer sollte die Verschlüsselungscodes besitzen – der Cloud-Dienstanbieter oder das Unternehmen?

Sämtliche übertragenen Daten sollten verschlüsselt werden, sobald sie ein internes Netzwerk verlassen, da sie zwangsläufig durch eine unbekannte Anzahl externer Netzwerke geleitet werden. Sensible Daten sollten sogar innerhalb des internen Netzwerks verschlüsselt bleiben. Während viele Datenübertragungen sicher über Webbrowser oder File-Transfer-Protokolle erfolgen können, ist die Nutzung sicherer Verbindungsprotokolle essenziell. So schützt beispielsweise die Verschlüsselung mit HTTPS Daten durch einen Secure Sockets Layer (SSL).

Virtuelle private Netzwerke und Internetprotokollsicherheit sind weitere Möglichkeiten, Daten während der Übertragung zu schützen, erhöhen jedoch auch die Komplexität. Cloud Access Security Broker-Tools bieten Sicherheitsmanagern eine einheitliche Möglichkeit, Cloud-Ressourcen zu kontrollieren und zu verwalten und sicherzustellen, dass Benutzer gemäß den Sicherheitsrichtlinien des Unternehmens darauf zugreifen.

Sensible Daten, die in die Cloud hochgeladen werden, sollten vor Ort verschlüsselt und vor der Übertragung an den Cloud-Dienst gesichert werden. Dadurch wird sichergestellt, dass die Daten immer verfügbar und sicher sind, selbst wenn das Konto oder der Cloud-Speicheranbieter kompromittiert wird.

Mehrere Unternehmen bieten eine starke Festplattenverschlüsselung auf Benutzer- und Netzwerkebene an. Der Schutz sensibler Daten bei der Nutzung kann eine vollständige Festplatten- und Speicherverschlüsselung erfordern, was jedoch dazu führen kann, dass einige Anwendungen die Daten nicht verarbeiten können. Daher sind starke Zugriffskontrollen und ein eingeschränkter Zugriff auf bestimmte Datensätze wesentliche Alternativen.

Eine effektive Verwaltung der Verschlüsselungsschlüssel ist von entscheidender Bedeutung und umfasst alles von der Protokollierung der Schlüssel in einem Register bis hin zur Erleichterung der vollständigen Überwachung des Lebenszyklus. Die Schlüssel selbst sollten sicher und getrennt von den verschlüsselten Daten gespeichert werden, wobei Backups außerhalb des Standorts aufbewahrt und regelmäßig überprüft werden sollten. Sowohl für den Haupt- als auch für den Wiederherstellungsschlüssel sollte eine Multifaktor-Authentifizierung implementiert sein. Einige Anbieter von Cloud-Verschlüsselung bieten die Verwaltung von Verschlüsselungsschlüsseln an, was für Organisationen ohne interne Fähigkeiten und Ressourcen attraktiv sein könnte. Allerdings könnten einige Unternehmen aufgrund von gesetzlichen Vorschriften dazu verpflichtet sein, Schlüssel intern zu speichern und zu verwalten.

Die Cloud-Verschlüsselung ist zwar mit einigen Herausforderungen verbunden, doch die damit einhergehenden Standards, Vorschriften und Datenschutzanforderungen machen sie für die meisten Organisationen zu einer unverzichtbaren Maßnahme für Cybersicherheit. Cloud-Anbieter bieten inzwischen eine Vielzahl von Plattformen, die auf die unterschiedlichen Anforderungen und Budgets von Rechenzentren zugeschnitten sind.