Bluesnarfing

Was ist Bluesnarfing?

Bluesnarfing ist eine Hacking-Technik, bei der ein Angreifer über eine Bluetooth-Verbindung auf ein drahtloses Gerät zugreift. Dies geschieht ohne die Erlaubnis des Gerätebenutzers und führt oft zum Diebstahl von Informationen oder zu einer anderen Art Schaden.

Was macht Bluetooth angreifbar?

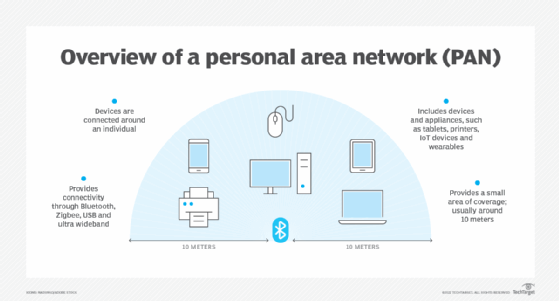

Bluetooth ist eine drahtlose Hochgeschwindigkeitstechnologie für den Austausch von Daten zwischen verschiedenen Geräten über eine kurze Distanz. Die meisten Bluetooth-fähigen Geräte haben eine maximale Verbindungsreichweite von etwa 10 Metern. Die Reichweite verringert sich weiter, wenn sich Hindernisse (zum Beispiel Wände) zwischen den Geräten befinden.

Mit Bluetooth verbundene Geräte sind im Allgemeinen vor Hackern sicher, da Bluetooth-Wellen ständig die Frequenz wechseln, manchmal Hunderte Male pro Sekunde. Dieses Phänomen ist als Frequency Hopping Spread Spectrum (FHSS) bekannt. Dennoch ist Bluetooth nicht völlig hackersicher und Bluetooth-fähige Geräte sind anfällig für viele Arten von Angriffen, darunter auch Bluesnarfing. Bedrohungsakteure führen Bluesnarfing-Angriffe durch, indem sie Schwachstellen im anwendungsorientierten Übertragungsprotokoll Object Exchange (OBEX) ausnutzen.

Das OBEX-Protokoll ermöglicht den Austausch von Binärobjekten oder Dateien zwischen Bluetooth-fähigen Geräten. Einfach ausgedrückt, verwenden diese Geräte OBEX, um miteinander zu kommunizieren. OBEX wird als Push- oder Pull-Anwendung verwendet, wobei der Push-Befehl Dateien auf das Gerät hochlädt, während der Pull-Befehl sie herunterlädt. Da das Protokoll offen ist, gibt es keine Authentifizierungsrichtlinien, die den Benutzer nach einer PIN oder einer Pairing-Anfrage fragen. Dies macht das Protokoll anfällig für Hackerangriffe, insbesondere für Bluesnarfing-Attacken.

Warum Bluesnarfing eine ernsthafte Bedrohung darstellt

Bluesnarfing ist eine der größten Bedrohungen für Bluetooth-fähige Geräte. Obwohl Bluetooth eine sehr begrenzte Reichweite hat, können Angreifer Bluesnarfing-Angriffe aus einer Entfernung von bis zu 100 Metern zu einem ahnungslosen Opfer durchführen.

Diese Angriffe richten sich gegen Geräte wie Laptops, Handys und Tablets, deren Besitzer die Bluetooth-Verbindung offen gelassen haben. Eine offene Bluetooth-Verbindung macht das Gerät auffindbar, so dass Hacker ohne die Erlaubnis des Benutzers darauf zugreifen können. Der Angreifer kann dann Daten von dem Gerät abgreifen, beispielsweise Text- oder E-Mail-Nachrichten, Kalendereinträge, Kontaktlisten und sogar potenziell sensible Informationen wie Passwörter und persönliche Mediendateien.

Durch Ausnutzung einer Sicherheitslücke in der Art und Weise, wie Bluetooth auf einem mobilen Gerät implementiert ist, kann ein Angreifer auf Informationen zugreifen, ohne Beweise für den Angriff zu hinterlassen. Der Betrieb im unsichtbaren Modus schützt einige Geräte, aber nur in begrenztem Umfang. Die Geräte sind anfällig für Bluesnarfing, solange Bluetooth aktiviert und offen gelassen wird.

Bluesnarfing-Angriffe können aktiv oder passiv sein. Bei einem aktiven Angriff versucht der Angreifer, sein Gerät mit dem Gerät des Opfers ohne dessen Zustimmung zu koppeln. Passives Bluesnarfing oder Bluesniffing findet statt, wenn der Angreifer nur die Bluetooth-Verbindung des Opfers abhört und so Daten von dem Gerät sammeln kann.

Wann Bluesnarfing zum ersten Mal entdeckt wurde

Bluesnarfing ist eine der frühesten Bluetooth-Schwachstellen, die bereits 2003 gemeldet wurde. Im November desselben Jahres bestätigte der Sicherheitsexperte Adam Laurie, was Marcel Holtmann, ein Bluetooth-Entwickler, nur wenige Monate zuvor aufgedeckt hatte: dass Bluetooth-Geräte eine schwerwiegende Sicherheitslücke aufweisen, durch die sie kompromittiert werden können.

Laurie veröffentlichte einen Bericht, in dem er die Schwachstellen in den Authentifizierungs- und Datenübertragungsmechanismen von Bluetooth-Geräten aufzeigte. Er deckte auf, dass Daten anonym und ohne Wissen oder Zustimmung des Besitzers abgegriffen werden können und dass zuvor gepaarte Geräte auf den gesamten Speicherinhalt einiger Geräte zugreifen können (selbst nachdem die Geräte aus der Liste der mit dem ursprünglichen Gerät gepaarten Geräte entfernt wurden).

Der Forscher Martin Herfurt entdeckte eine weitere Sicherheitslücke. Er deckte auf, dass Angreifer möglicherweise auf Daten-, Sprach- und Messaging-Dienste zugreifen können, indem sie ein mobiles Gerät über einen Bluesnarfing-Angriff kompromittieren.

Wie ein Bluesnarfing-Angriff funktioniert

Ein Bluesnarfing-Angriff kann jedes Gerät kompromittieren, wenn seine Bluetooth-Funktion aktiviert und so eingestellt ist, dass es von anderen Geräten in Reichweite entdeckt werden kann. Angreifer zielen normalerweise auf belebte Orte wie Bahnhöfe und Einkaufszentren, um Bluesnarfing-Attacken zu starten. In der Vergangenheit suchten sie nach auffindbaren Bluetooth-Geräten, koppelten sich dann mit dem Gerät und versuchten, Zugriff auf dieses zu erhalten. Wenn sie erfolgreich waren, konnten sie auf Informationen des Geräts zugreifen.

Heute verwenden die meisten Angreifer Software, um die Schwachstellen in Bluetooth-fähigen Geräten auszunutzen. Eine solche Anwendung ist bluediving, die Bluetooth-fähige Geräte mit einer Schwachstelle in ihrem OBEX-Protokoll scannt und identifiziert. Nachdem sich der Angreifer über Bluetooth mit dem anfälligen Gerät verbunden hat, nutzt bluediving die Schwachstellen aus und ermöglicht es dem Angreifer, auf das kompromittierte Gerät zuzugreifen und Daten herunterzuladen, ohne dass das Opfer davon weiß oder es bemerkt.

Die möglichen Auswirkungen von Bluesnarfing-Angriffen

Der Hauptzweck von Bluesnarfing besteht darin, heimlich Informationen von dem Zielgerät abzurufen. Hacker verkaufen diese Informationen oft an andere Kriminelle, meist im Dark Web. In einigen Fällen setzen sie auf Cyber-Erpressung (Cyberextortion) und fordern vom Opfer ein Lösegeld für die Rückgabe der Informationen.

Einige geschickte Hacker stehlen nicht nur die Daten des Opfers, sondern kapern auch ein Gerät, um auf dessen Messaging- und Anruffunktionen zuzugreifen. Das Gerät kann dann verwendet werden, um einschüchternde Anrufe zum Beispiel mit Bombendrohungen zu tätigen oder um die Identität der Angreifer zu verschleiern, während sie andere Verbrechen begehen.

Bluesnarfing-Angriffe können auch dazu verwendet werden, um:

- Daten von dem kompromittierten Gerät auf das eigene Gerät herunterzuladen (und so eine exakte Kopie des Geräts zu erstellen).

- Malware auf dem Gerät zu installieren.

- sensible Daten zu nutzen, um andere Opfer zu betrügen (zum Beispiel, indem sie sich als das erste Opfer ausgeben).

- Identitätsdiebstahl zu begehen.

- den Ruf des Opfers schädigen, indem seine privaten Informationen veröffentlicht werden.

Bluesnarfing-Angriffe können sich auch auf Unternehmen auswirken. Jedes Bluetooth-fähige Gerät, das mit einem geschäftlichen Netzwerk gekoppelt ist, bietet Hackern die Möglichkeit, sich in andere verbundene Geräte einzuhacken. Sobald ein erfolgreicher Angriff auf ein Gerät erfolgt ist, kann der Angreifer potenziell auf alle anderen Geräte in dem Netzwerk zugreifen, mit dem das ursprüngliche Gerät (über Bluetooth) verbunden ist.

Wie Sie Bluesnarfing-Angriffe verhindern können

Eine der sichersten und einfachsten Möglichkeiten, einen Bluesnarfing-Angriff zu vermeiden, besteht darin, Bluetooth auf mobilen Geräten zu deaktivieren, wenn es nicht benutzt wird. Weitere nützliche Präventionsstrategien sind:

- Schalten Sie die Bluetooth-Erkennungsoption des Geräts aus, um zu verhindern, dass sich andere Geräte mit dem Gerät koppeln.

- Sichern Sie das Gerät mit einer Zwei-Faktor-Authentifizierung (2FA).

- Vermeiden Sie das Bluetooth-Pairing (Akzeptieren von Pairing-Anfragen) mit unbekannten oder unbekannten Geräten.

- Vermeiden Sie die Kopplung oder den Austausch von Informationen über Bluetooth über öffentliche oder kostenlose WLAN-Netzwerke.

- Halten Sie das Gerät mit Sicherheitsupgrades und Patches auf dem neuesten Stand.

- Schützen Sie das Gerät mit einer starken PIN.

- Begrenzen Sie die Anzahl der Anwendungen, die Zugriff auf die Bluetooth-Verbindung des Geräts haben.

Bluesnarfing versus Bluejacking

Bluejacking ist eine weitere Bluetooth-Hacking-Technik. Beim Bluejacking sendet ein Angreifer unerwünschte SMS-Nachrichten über ungesicherte Bluetooth-Verbindungen. Der Angriff zielt jedoch hauptsächlich darauf ab, nicht autorisierte Nachrichten oder Daten an ein Bluetooth-Gerät zu schicken, und nicht darauf, Informationen zu stehlen wie beim Bluesnarfing. Daher wird Bluejacking im Vergleich zu Bluesnarfing als eine geringere Bedrohung angesehen.

Dennoch setzen viele Angreifer Bluejacking als Kernstück ihrer Bluesnarfing-Strategie ein. Die nicht autorisierten Bluejacking-Nachrichten können Schwachstellen im OBEX-Protokoll von Bluetooth-fähigen Geräten finden, die es einem Angreifer dann ermöglichen, einen Bluesnarfing-Angriff zu starten.

Die gängigen SMS-Apps auf Smartphones können SMS-Nachrichten in der Regel nur über das Mobilfunknetz empfangen und senden. Ausnahmen sind aber möglich, wenn eine vorinstallierte herstellereigene SMS-App eine integrierte Funktion besitzt, mit der sie SMS über Bluetooth senden und empfangen kann. Es gibt aber mehrere spezielle Apps für Android und andere Betriebssysteme, die diese Funktion bieten, etwa Bluetooth Messenger oder Bluetooth Chat.