sdecoret - stock.adobe.com

Wie unterscheiden sich Netzwerk- und Mikrosegmentierung?

Sowohl die Netzwerksegmentierung als auch die neuere Mikrosegmentierung dienen zur Kontrolle von Zugriffen über das Netzwerk. Wie sie dies tun, unterscheidet sich aber deutlich.

Häufig kommt es vor, dass selbst ausgewiesene IT-Security- oder Netzwerkspezialisten Fehler machen, wenn es um die Unterschiede zwischen Netzwerksegmentierung und Mikrosegmentierung geht. Auch wenn beide Architekturen die Zugriffe von Systemen und Geräten in einem Firmennetz kontrollieren und steuern sollen, variieren die dabei verwendeten Methoden zur Zugriffsbeschränkung doch erheblich voneinander.

Was ist Netzwerksegmentierung?

Netzwerksegmentierung ist das ältere der beiden Konzepte. Sie kann entweder physisch, virtuell oder gemischt durchgeführt werden. Dabei werden sowohl soft- als auch hardwarebasierte Methoden verwendet, um ein Netzwerk in mehrere Segmente aufzuteilen. Sie werden auch Subnetzwerke oder verkürzt Subnetze genannt. Nach der Einrichtung bestimmen Zugangskontrollen welche Subnetze miteinander kommunizieren und welche Nutzer, Dienste und Geräte daran teilnehmen dürfen.

Sicherheitsrichtlinien, Erlaubnislisten, Zugriffskontrolllisten (Access Control Lists, ACLs), Firewalls und VLANs (virtuelle LANs) ermöglichen ebenso eine Segmentierung von Netzwerken.

Traditionelle Netzwerksegmentierung beschränkt den sogenannten Nord-Süd-Datenverkehr auf der Netzwerkebene, also die Daten, die sich zwischen verschiedenen Netzwerken bewegen. Vereinfacht sagt man, dass die klassische Netzwerksegmentierung über größere Netzwerksegmente genutzt wird. Auch die dafür geltenden Richtlinien sind breiter und allgemeiner ausgelegt.

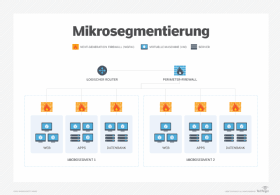

Was ist Mikrosegmentierung?

Mikrosegmentierung basiert auf der vorher entwickelten Netzwerksegmentierung, nimmt aber einen moderneren und feiner justierbaren Weg, um Zugriffe und Sicherheitsmaßnahmen zu kontrollieren und um so die Angriffsoberfläche zu reduzieren. Anders als bei der Netzwerksegmentierung, die nur eine einzige Bedingung zur Begrenzung von Zugriffen kennt, reguliert die Mikrosegmentierung Zugriffe auf alle Arten von Geräten, Endpunkten und Anwendungen, egal in welchem VLAN sie sich befinden.

Dazu verwendet sie Software-defined Netzwerksicherheits-Tools wie Layer-7-Firewalls oder IDS- beziehungsweise IPS-Lösungen (Intrusion Detection Systems, Intrusion Prevention Systems). Dazu kommen Sensoren zur Network Detection and Response (NDR), die mit Hilfe von Agenten auf jedem Server oder direkt in jedem einzelnen Hypervisor installiert werden, die sich im Data Center befinden.

Durch das Software-basierte Aufsplitten dieser Netzwerk-Tools und Platzieren direkt neben einer Anwendung oder einem Service, die oder der kontrolliert werden soll, sorgen Unternehmen genau an der Stelle für äußerst präzise Kontrollen und Schutzmaßnahmen, die eine Applikation beziehungsweise ein Dienst benötigen.

Diese sehr fein justierbaren Richtlinien der Mikrosegmentierung begrenzen damit den Ost-West-Datenverkehr auf der Ebene der einzelnen Workloads.

Netzwerksegmentierung versus Mikrosegmentierung

Ist nun Netzwerksegmentierung oder Mikrosegmentierung besser? Lassen Sie uns zur Beantwortung dieser Frage einen Blick darauf werfen, wie sie bei einem konkreten Einsatz funktionieren.

Bei der herkömmlichen Segmentierung eines Netzwerkes erstellt der Administrator auf einem Switch ein separates VLAN, dass zum Beispiel mehrere geschäftskritische Anwendungen enthält. Geräte, die mit diesen Applikationen kommunizieren müssen, werden in einem separaten VLAN – oder Subnetzwerk – platziert. Weil die Kommunikation zwischen mehreren VLANs durch ihre Layer-3-Firewalls laufen muss, muss ein Gateway zwischen den Subnetzen untergebracht werden. Dieses fungiert dann sowohl als Übergang zwischen den VLANs als auch als Möglichkeit, um Zugriffe zwischen den Subnetzen zu erlauben oder zu blockieren.

Es ist also durchaus möglich, per Netzwerksegmentierung die Zugriffe zwischen mehreren VLANs zu beschränken. Andererseits lassen sich Zugriffe von Server zu Server innerhalb eines VLANs damit aber nicht kontrollieren. Das liegt daran, dass alle Applikations-Server sich innerhalb desselben Subnetzes befinden. Erst nachdem Sie das System mit einer Lösung zur Mikrosegmentierung ergänzt haben, können Ihre Administratoren sowohl den Nord-Süd- als auch den Ost-West-Datenverkehr steuern. Das wirkt sich auch positiv für Unternehmen aus, die das Zero-Trust-Konzept in ihrer Infrastruktur umsetzen wollen. Damit kann die Mikrosegmentierung laterale Bewegungen von Angreifern im Firmennetz sehr effektiv verhindern, die sich an einer Stelle Zugang zum Netz verschaffen konnten.