wachiwit - stock.adobe.com

Zero Trust für Microsoft 365 und Microsoft Azure anwenden

Zero Trust ist auch in Microsoft Azure und Microsoft 365 ein wichtiger Faktor, um die Cloud-Dienste sicher betreiben zu können. Der Beitrag zeigt, auf was geachtet werden muss.

Der Zero Trust-Ansatz verfolgt eine Strategie, nach dem Leitsatz: „Vertraue niemandem, verifiziere jeden“. Das Zero Trust ist ein Sicherheitsmodell, das darauf aufbaut an allen Datenpunkten eine Authentifizierung und Autorisierung durchzuführen. Dazu kommt eine Einschränkung der Benutzerrechte auf das absolut notwendige Minimum.

Dazu kommen ständige Überprüfungen der Sicherheitsoptionen, Verschlüsselungen sowie Analyse der Sicherheitsstruktur. Im Bereich der Administration der Umgebung kommen Ansätze wie Just-In-Time- und Just-Enough-Access (JIT/JEA) zum Einsatz. Eine Zero-Trust-Architektur stellt sicher, dass alle Ressourcen in der Umgebung Berücksichtigung finden.

Zero Trust in Microsoft 365

In Microsoft 365 lässt sich Zero Trust ebenfalls umsetzen. Microsoft integriert immer mehr Funktionen zur Verbesserung der Sicherheit in Microsoft 365. Dazu gehören auch verschiedene Einstellungen, die das Zero Trust-Modell voranbringen. Für die Bereitstellung von Zero Trust in Microsoft 365 stellt Microsoft auch den „Microsoft 365 Zero Trust Deployment Plan“ als PDF-Datei zur Verfügung. Dieser hilft bei der Optimierung der Sicherheit und zeigt welche Bereiche abgesichert werden müssen.

Sicherheitsrichtlinien sind ein wichtiger Bestandteil bei Zero Trust

Ein grundlegendes Feature von Zero Trust bei Microsoft sind die Sicherheitsrichtlinien. Diese können in Microsoft 365 mit Bordmitteln umgesetzt werden und ermöglichen das Erzwingen der mehrstufigen Authentifizierung, der bedingte Zugriffe und weitere Sicherheitseinstellungen.

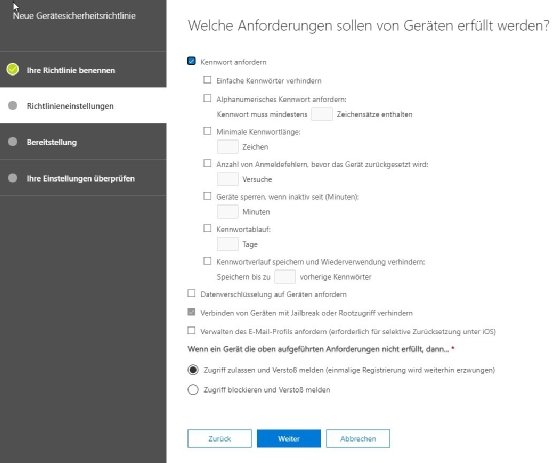

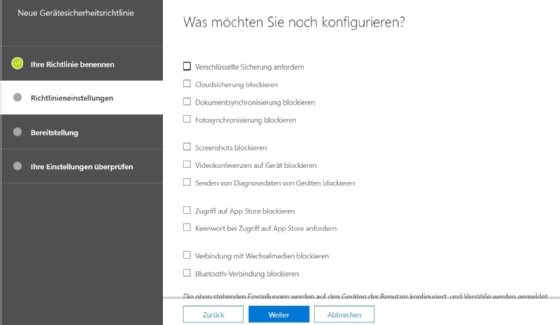

Mit den Sicherheitseinstellungen für Endgeräte in Microsoft 365 lassen sich bereits mit Bordmittel die wichtigsten Einstellungen setzen. Mit Basic Mobility and Security in Microsoft 365 können Sicherheitsrichtlinien für Endgeräte umgesetzt werden. Über die Seite https://portal.office.com/adminportal/home#/MifoDevices werden die Einstellungen für die Richtlinien erreicht.

Auf der Seite können schnell und einfach neue Richtlinien erstellt und diese den Anwendern zugewiesen werden. Wenn sich ein Anwender mit seinem Gerät an Microsoft 365 anbindet, muss er den Einstellungen zustimmen, die mit der Richtlinie umgesetzt werden. Stimmt er nicht zu, erhält das Gerät keinen Zugriff auf die Ressourcen in Microsoft 365. Nachdem die Richtlinie erstellt wurde, kann sich in der Oberfläche auch gleich einem Benutzer oder einer kompletten Gruppe zugewiesen werden. Auf diesem Weg können mehrere Richtlinien erstellt und auch unterschiedlichen Benutzergruppen zugewiesen werden.

Wichtig ist an dieser Stelle, dass die Sicherheitsoptionen für alle Benutzer gelten und diese auch auf allen Geräten umgesetzt werden müssen. Es kann durchaus unterschiedliche Richtlinien geben, die auch unterschiedlichen Benutzerkonten zugewiesen sein können, wichtig ist aber, dass alle Benutzer über entsprechende Richtlinien abgesichert sind.

Azure AD Conditional Access: Sicherheit in der Microsoft Cloud

Ein wichtiger Faktor bei der Umsetzung von Zero Trust ist die Absicherung der Identitäten. Das gilt nicht nur für die Administratoren, sondern auch für die Benutzerkonten. Die Authentifizierung der Benutzer kann ebenfalls über Richtlinien erfolgen. Dazu kann Azure AD Identity Protection zum Einsatz kommen. Hier ist es ideal parallel noch auf Azure AD Premium P2 zu setzen. Die Sicherheitsfunktionen von Azure AD sind natürlich auch umfassend in Microsoft 365 nutzbar.

Die Einstellungen an dieser Stelle können im Azure-Portal bei Bedingter Zugriff im Menüpunkt Azure Active Directory\Sicherheit konfiguriert werden. Hier können neue Richtlinien erstellt werden, mit denen das Anmeldeverwalten der Benutzer abgesichert werden kann.

Neben der reinen Anmeldung können hier Bedingungen an die Anmeldung geknüpft werden. Dabei kann es sich um das Sperren oder Erfordern bestimmter IP-Bereiche handeln, die Verwendung eines VPNs oder andere Absicherungen. Sobald die Einstellungen umgesetzt sind, lassen sich die Richtlinien mit dem Abonnement und den Benutzerkonten in Azure AD verknüpfen. Die Sicherheitseinstellungen gelten an dieser Stelle auch für die Benutzer, die sich an Microsoft 365 anmelden.

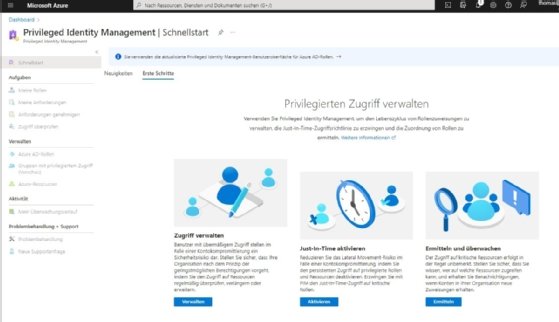

Privileged Identity Management in Azure AD und Microsoft 365

Zu den einzelnen Bereichen der Umsetzung von Zero Trust in Azure AD und Microsoft 365 gehört auch der Umgang mit privilegierten Benutzerkonten. Dazu bietet Microsoft Azure das Privileged Identity Management. Während bei Azure AD Conditional Access und Azure Identity Protection generell alle Benutzerkonten abgesichert werden, ist es mit Privileged Identity Management darauf zu achten, dass vor allem die privilegierten Konten richtig geschützt sind. Auch für diese Funktionen ist ein Azure AD Premium P2-Abonnement notwendig.

Auf der Seite sind mit Azure AD-Rollen die verschiedenen Rollen zu finden. Durch Anklicken von Rollen sind die einzelnen Rollen zu sehen, die Rechte in der Umgebung haben Verwaltungsaufgaben durchzuführen. Um Benutzerkonten in Azure AD und damit auch in Microsoft 365 und Endpoint Manager zu einer Rolle hinzuzufügen, reicht ein Klick auf Zuweisungen hinzufügen bei Rollen aus.

Danach kann bei Rolle auswählen die gewünschte Rolle ausgewählt werden. Bei Mitglieder auswählen können danach die Benutzerkonten zu der Rolle hinzugefügt werden. In den Einstellungen für die Rollenverwaltung lässt sich festlegen, wie lange der Zugriff erlaubt sein soll, wenn die genehmigende Person den Zugriff gestattet hat. Sobald die Anpassungen vorgenommen wurden, kann bei Schnellstart im Azure AD Portal bei der Verwaltung von PIM mit Ihre Rolle aktivieren den Zugriff über die Rolle durchführen. Hier sehen die Admins die Rollen, für die sie berechtigt sind und können den Zugriff aktivieren.