Treecha - stock.adobe.com

Nutzer und Berechtigungen in Microsoft-Umgebungen verwalten

Nutzer- und Berechtigungsmanagement in Microsoft-Umgebungen bildet die Grundlage für sichere Identitäten, kontrollierte Zugriffe und konsistente Governance in Hybridstrukturen.

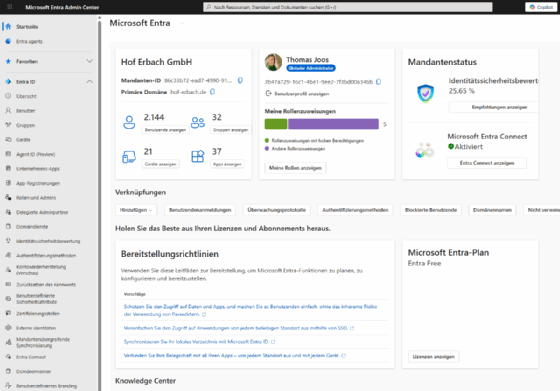

Microsoft Entra ID bildet den zentralen Identitätsdienst für alle Microsoft 365- und Azure-basierten Umgebungen. Die Plattform verwaltet Benutzerkonten, Gruppen, Rollen und servicegebundene Identitäten in einer mandantenorientierten Architektur und ersetzt klassische lokale Verzeichnisdienste nicht, sondern ergänzt sie. In reinen Cloud-Umgebungen stellt Entra ID die alleinige Quelle für Authentifizierung und Autorisierung dar.

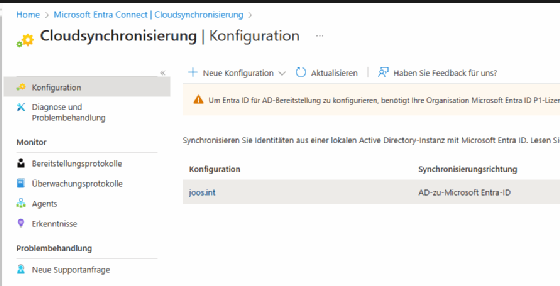

In hybriden Szenarien bleibt das lokale Active Directory oft die bestimmende Identitätsschnittstelle, während Entra ID über Entra Connect synchronisierte Daten erhält. Diese Kopplung ermöglicht eine konsistente Anmeldung über Cloud-Ressourcen, ohne lokale Berechtigungsmodelle aufzulösen oder neu aufzubauen. Administrativ entsteht eine klare Trennung: Lokale Domänencontroller steuern Passwortrichtlinien, Organisationsstrukturen und klassische ACL-basierte Berechtigungen, Entra ID orchestriert Cloud-Workloads, SaaS-Dienste, moderne Authentifizierungsmethoden und rollenbasierte Zugriffssteuerung.

Identitätsmodelle und Authentifizierungsmechanismen

Organisationen entscheiden je nach Infrastruktur zwischen Cloud-only-Identitäten, hybriden Identitäten mit Kennwort-Hash-Synchronisation oder Pass-Through-Authentication. Cloud-only-Konten eignen sich für Umgebungen ohne lokale Domäneninfrastruktur oder für Geschäftseinheiten, die vollständig in Microsoft 365 arbeiten. In hybriden Strukturen spielt die Synchronisation eine zentrale Rolle. Mit Kennwort-Hash-Synchronisation bleiben Passwörter im lokalen Directory führend, werden aber verschlüsselt und transformiert an Entra ID übergeben. Pass-Through-Authentication erweitert die Optionen, indem der lokale Authentifizierungsdienst die Passwortvalidierung für Cloud-Anmeldungen übernimmt, ohne Federation-Infrastrukturen wie ADFS aufzubauen. Ergänzende Mechanismen wie Seamless SSO reduzieren Anmeldeaufforderungen, da die Windows-Anmeldung gegenüber Cloud-Workloads wiederverwendet wird.

Lizenzstufen und Erweiterungsoptionen für Entra ID

Die lizenzfreie Entra-ID-Variante unterstützt grundlegende Verwaltungsfunktionen und die Anmeldung an Microsoft 365-Diensten. Unternehmen mit höheren Sicherheitsanforderungen oder automatisierten Identitätsprozessen benötigen Premium-Lizenzen. Mit P1 stehen bedingter Zugriff, dynamische Gruppen, Self-Service-Passwortfunktionen für hybride Konten, verbesserte Reporting-Werkzeuge und Gruppen-Lebenszyklussteuerung zur Verfügung.

P2 erweitert dies um Echtzeit-Risikobewertung, Identitätsschutz, privilegierte Rollenverwaltung, erweiterte Compliance-Funktionen und konfigurierbare Zugriffs-Rezertifizierungen. Die Entra Suite als übergeordnete Produktfamilie integriert Zero-Trust-Netzwerkzugriffe, automatisierten Internetzugriffsschutz, Verified-ID-Mechanismen und Identity-Governance-Komponenten zu einer umfassenden Sicherheitsplattform. Diese Kombination adressiert Organisationen, die Cloud-Zugriffe vollständig nach Zero-Trust-Modellen betreiben und gleichzeitig Compliance- sowie Prüfanforderungen erfüllen müssen.

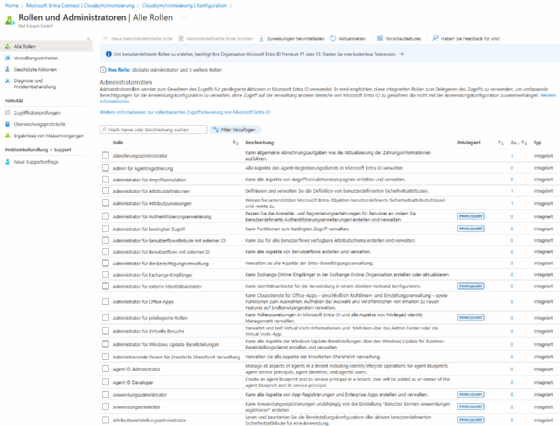

Aufbau der rollenbasierten Zugriffssteuerung

Rollen bestimmen, welche Verwaltungsfunktionen einer Identität zur Verfügung stehen. Entra ID stellt über hundert integrierte Rollen bereit, die granular definieren, welche Objektarten gelesen, angelegt, geändert oder gelöscht werden dürfen. Dazu gehören administrative Rollen für Benutzer, Gruppen, Anwendungen, Geräte, Compliance-Konfigurationen, Bedrohungsanalysen, Netzwerkzugriffssteuerung und Identitätsprovider. Darüber hinaus existieren Spezialrollen für hybride Identitäten, Attributverwaltung, Verified ID, Dienstprinzipale, Sicherheitsoperationen oder Lifecycle-Workflows. Jede Rollenzuweisung spiegelt exakt definierte Berechtigungen in Microsoft Graph wider. Diese Transparenz ermöglicht nachvollziehbare Verantwortlichkeiten und verhindert, dass Service- oder Supportrollen ungewollt umfassende Administratorrechte erhalten. Das Rollenmodell bildet damit die Grundlage für kontrollierte Delegation ohne Sicherheitsrisiken.

Governance über Zugriffspakete, Richtlinien und Überprüfungen

Identity Governance gewährleistet, dass Identitäten genau die benötigten Berechtigungen erhalten und nur für den Zeitraum, in dem diese Berechtigungen erforderlich sind. Zugriffspakete bündeln Gruppen, Rollen, SaaS-Anwendungen und SharePoint-Ressourcen zu logischen Einheiten. Richtlinien legen fest, wer diese Pakete anfordern darf, welche Genehmigungswege gelten, wie lange eine Zuweisung gültig bleibt und welche Nachweise erforderlich sind. Unternehmen erhalten damit ein Lifecycle-Modell, das Zugriffe automatisch zuordnet, zeitlich begrenzt, regelmäßig überprüft und nach Ablauf entzieht.

Diese Prozesse reichen über interne Identitäten hinaus und schließen externe Partnerorganisationen ein. Gastkonten entstehen automatisch, wenn ein Zugriffspaket genehmigt wird, und werden wieder entfernt, sobald keine gültigen Zuweisungen mehr bestehen. Delegationsmodelle über Kataloge ermöglichen es Fachbereichen, Verantwortlichkeiten zu übernehmen, ohne dass globale Administratorrechte erforderlich sind.

Risikobewertung und Sicherheitsautomatisierung

Entra ID Protection bewertet Anmeldungen anhand umfangreicher Signale wie Standortinformationen, Gerätedaten, Anomalieerkennung und globalen Bedrohungsinformationen. Auffällige Anmeldepfade, Sign-Ins aus kompromittierten Netzwerken oder wiederverwendete Passwörter erhöhen das Benutzer- oder Sign-In-Risiko. Die risikobasierte Steuerung verbindet diese Bewertung mit automatisierten Maßnahmen wie MFA-Erzwingung, Blockierung oder Passwortzurücksetzung. Administratoren sehen aggregierte Risikoanalysen und erhalten Hinweise auf mögliche Kompromittierungen. P2 erweitert diese Mechanismen durch adaptive Richtlinien und detaillierte Korrelationen. So bleiben Angriffsversuche früher sichtbar, und Schutzmaßnahmen greifen, bevor ein unberechtigter Zugriff stattfinden kann.

Privilegienverwaltung mit Just-in-Time-Zugriff

Privileged Identity Management stellt sicher, dass erhöhte Berechtigungen nur zeitlich begrenzt, genehmigt und protokolliert verfügbar sind. Statt dauerhaftem Global-Admin-Zugang erfolgt eine Aktivierung erst nach Authentifizierung, optionaler Genehmigung und Begründung. Sensible Aktionen wie das Ändern von Richtlinien oder das Delegieren kritischer Rollen bleiben damit kontrolliert und nachvollziehbar. Aktivierungen, Ablaufzeiten, genehmigende Personen und durchgeführte Änderungen fließen in Audit-Protokolle ein, die Prüfprozesse und Sicherheitsanalysen erleichtern. Das Modell verringert die Angriffsfläche erheblich, da kompromittierte Konten oder automatisierte Skripte ohne aktive Rolle keinen Schaden anrichten können.

Gruppenmodelle, dynamische Zuordnungen und hybride Synchronisation

Entra ID unterstützt Sicherheitsgruppen, Microsoft 365-Gruppen und dynamische Gruppenmodelle. Dynamische Regeln basieren auf Attributen und aktualisieren Mitgliedschaften automatisch. Die native Funktion besitzt jedoch Einschränkungen bei tief verschachtelten oder komplexen Filterlogiken. In hybriden Umgebungen synchronisiert Entra Connect Gruppen und Attribute aus dem lokalen Active Directory. Diese Synchronisation bildet die Grundlage für die Cloud-Berechtigungsstrukturen, erfordert aber weiterhin lokales Identitätsmanagement. Externe Dienste wie DynamicSync von Firstware erweitern die Möglichkeiten deutlich. DynamicSync synchronisiert Sicherheitsgruppen, M365-Gruppen und Verteilergruppen untereinander, löst Grenzen nativer dynamischer Gruppenregeln auf und unterstützt kombinierte Filter mit hoher Komplexität. Dadurch lassen sich hybride Berechtigungsmodelle präziser steuern, ohne Lizenzabhängigkeiten von P1 oder P2 zu berücksichtigen. Zudem profitieren Teams- und Gruppenbereitstellungen von aktuellen Mitgliedsstrukturen, da Synchronisationen automatisiert im Hintergrund laufen.

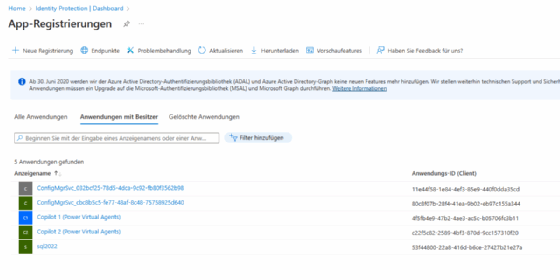

Anwendungseinbindung und Workload-Identitäten

Anwendungsregistrierungen definieren, wie Anwendungen-Tokens erhalten, welche Berechtigungen erforderlich sind und wie API-Zugriffe verwaltet werden. Dienstprinzipale repräsentieren diese Anwendungen im Tenant und erhalten Rollen oder gruppenbasierte Berechtigungen. Workload-Identitäten wie verwaltete Identitäten vermeiden statische Anmeldeinformationen, da Azure-Ressourcen automatisch Rotationen und Zugriffskontrollen durchführen. Über Entra ID lassen sich API-Berechtigungen granular vergeben und überwachen. Die Kombination aus App-Registrierungen, Dienstprinzipalen und rolescoped Berechtigungen unterstützt automatisierte Betriebsprozesse ohne zusätzliche Konten oder Passwortspeicher.

Zero-Trust-Netzwerkzugriff in der Entra Suite

Mit Entra Private Access und Entra Internet Access steuert Microsoft den Netzwerkzugang über identitätsbasierte Richtlinien. Private Access ersetzt VPN-Infrastrukturen, indem Anwendungen über Cloud-Gateways erreicht werden, ohne dass Clients direkte Netzwerkverbindungen erhalten. Internet-Access kombiniert Inhaltsfilter, Zugriffskontrolle und Cloud-Proxy-Mechanismen, sodass Webzugriffe nach denselben Identitätsregeln bewertet werden wie SaaS-Zugriffe. Beide Komponenten integrieren sich vollständig in Conditional Access und folgen einem einheitlichen Zero-Trust-Modell, bei dem Identität und Zustand des Endgeräts die zentrale Bewertungsgrundlage bilden.

Operatives Berechtigungsmanagement im Enterprise-Kontext

Organisationen kombinieren RBAC, Gruppenverwaltung, Identity Governance, PIM und risikobasierte Richtlinien zu einem abgestimmten Berechtigungsmodell. Die kontinuierliche Überwachung erfolgt über Audit-Logs, Anmeldeberichte, Aktivitätsanalysen und automatische Risikoindikatoren. Hybride Umgebungen benötigen klare Zuständigkeiten, da administrative Aktionen je nach Identitätstyp in unterschiedlichen Systemen stattfinden. Cloud-Rollen und lokale ACL-Strukturen bleiben getrennt, werden aber gemeinsam ausgewertet und dokumentiert. Externe Dienste wie DynamicSync, Automatisierungen über Logic Apps oder Integrationen mit HR-Systemen erweitern die Effizienz und reduzieren den manuellen Aufwand. Das gesamte Modell unterstützt eine kontrollierte Delegation, vollständige Nachvollziehbarkeit und skalierbare Zugriffssteuerung.