Pastel - stock.adobe.com

Die Sicherheit von Windows Server 2025 optimieren

Im Auslieferungszustand lässt Windows Server 2025 in Sachen Sicherheit noch deutlich Raum für Optimierungen. Sicherheitsbaselines helfen dabei, das Betriebssystem zu härten.

Windows Server 2025 nutzt neue Gruppenrichtlinienvorlagen und aktualisierte Security-Baselines als zentrales Instrument zur Härtung von Serverrollen und Infrastrukturdiensten. Die Vorlagen integrieren sicherheitsrelevante Funktionen direkt in die Domänenverwaltung und adressieren Authentifizierung, Protokollierung, Protokollabschaltung und Systemschutz auf Betriebssystemebene.

Neue Gruppenrichtlinien und dMSA in Windows Server 2025

Die ADMX-Vorlagen erweitern den Kerberos Bereich um die Richtlinie Anmeldungen für delegierte verwaltete Dienstkonten aktivieren. Diese Einstellung steuert den Einsatz delegierter verwalteter Dienstkonten (Managed Service Account, dMSA) und verschiebt die Dienstauthentifizierung von statischen Kennwörtern zu zentral verwalteten Identitäten.

Der Sicherheitsgewinn ergibt sich aus automatischer Kennwortrotation, klar definierter Delegation und eingeschränkter Nutzung von Service-Tickets. Fehlkonfigurationen klassischer Dienstkonten mit lokalen Rechten verlieren damit an Relevanz, da Dienste über kontrollierte Identitäten mit minimalem Berechtigungsumfang arbeiten.

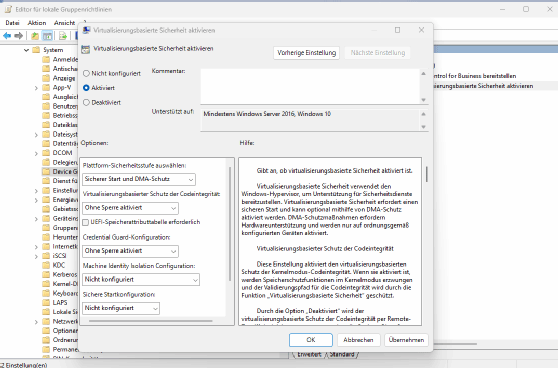

Virtual Based Security als Voraussetzung für Systemschutz

Die Security Baseline empfiehlt die Aktivierung von Virtual Based Security über die Device Guard Richtlinien. Diese Konfiguration isoliert sicherheitskritische Komponenten in einer virtualisierten Umgebung und schützt Anmeldeinformationen sowie Integritätsprüfungen vor direktem Zugriff aus dem Betriebssystem. In Windows Server 2025 bildet VBS zudem die technische Grundlage für Hotpatching. Ohne aktivierte Virtualisierungssicherheitsfunktionen lassen sich sicherheitsrelevante Kernelaktualisierungen nicht im laufenden Betrieb anwenden. Die Baseline koppelt damit Verfügbarkeit und Sicherheit unmittelbar an die Plattformkonfiguration.

RDP-Anmelderechte, Audit-Transparenz und UEFI-Lock

Die Revision der Security Baseline für Windows Server 2025 in Version v2506 erweitert die Härtung um Anpassungen an interaktiven Anmelderechten, Audit-Sichtbarkeit und firmwaregestützten Schutzmechanismen. Die Richtlinie Deny log on through Remote Desktop Services verwendet auf Member-Servern nun gezielt die SID S-1-5-114 anstelle einer pauschalen Blockierung aller lokalen Konten. Dadurch bleiben nicht privilegierte lokale Konten für Remoteanmeldungen nutzbar, ohne administrative Konten über RDP zu exponieren. Parallel ergänzt die Baseline die Gruppe BUILTIN\Guests explizit in dieser Richtlinie auf Domänencontrollern und Member-Servern, um auch bei Fehlkonfigurationen oder Aktivierung des Gastzugangs einen zusätzlichen Schutzlayer zu erzwingen.

Ergänzend setzt die Baseline Audit Authorization Policy Change auf Erfolg für Domänencontroller und Member-Server. Diese Einstellung stellt sicher, dass Änderungen an Benutzerrechten und sicherheitsrelevanten Richtlinien nachvollziehbar protokolliert werden. Da solche Änderungen selten auftreten, bleibt das Logaufkommen gering, liefert jedoch hohen forensischen Mehrwert bei Rechteausweitungen, lateralen Bewegungen oder Manipulationsversuchen.

Darüber hinaus hebt die Baseline den Zusammenhang zwischen Turn On Virtualization Based Security und Configure LSASS to run as a protected process im Kontext von UEFI-Lock hervor. In Kombination mit Secure Boot und TPM verhindert ein aktivierter UEFI-Lock nachträgliche Manipulationen dieser Schutzmechanismen, auch durch lokale Administratoren. Diese Konfiguration erhöht die Widerstandsfähigkeit gegen persistente Angriffe erheblich, erfordert jedoch eine sorgfältige Hardwareprüfung und eine bewusste Entscheidung, da ein Rückbau nur eingeschränkt möglich ist und Plattforminkompatibilitäten auftreten können.

Windows Protected Print als strategische Option für Drucksicherheit

Die Richtlinie Konfigurieren des geschützten Windows-Drucks aktiviert den Windows Protected Print Modus. Dieser Ansatz ersetzt herstellerspezifische Druckertreiber durch ein einheitliches Protokoll mit Microsoft-eigener Treiberarchitektur. Die Sicherheitswirkung liegt in der Reduktion von Kernelcode externer Anbieter und der klaren Trennung zwischen Druckdienst und Gerätekommunikation. In Windows Server 2025 eignet sich diese Einstellung für Umgebungen mit zentralen Druckdiensten, da Angriffsflächen im Spooler reduziert und Treiberabhängigkeiten eliminiert werden.

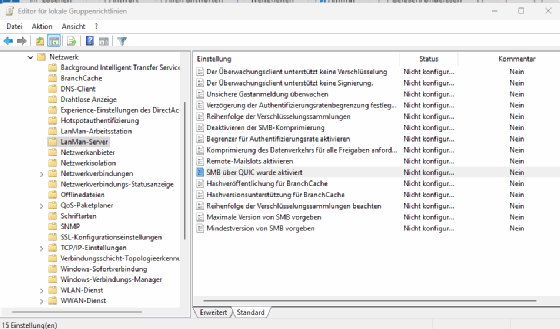

SMB-Härtung und konsequente NTLM-bschaltung

Die Security Baseline setzt bei Dateidiensten auf verpflichtende Absicherung des SMB Protokolls. Über Richtlinien im Bereich LanMan-Server und LanMan-Arbeitsstation lassen sich Signierung und Verschlüsselung erzwingen. Die Einstellungen Maximale Version von SMB vorgeben und Mindestversion von SMB vorgeben begrenzen die nutzbaren Protokollvarianten und verhindern Rückfälle auf ältere Implementierungen. Mit Verschlüsselung erforderlich erzwingt der Server geschützte Verbindungen für sämtliche Dateioperationen.

Ergänzend blockieren die Richtlinien NTLM blockieren (LM NTLM NTLMv2) und NTLM-Serverausnahmeliste blockieren den Einsatz des veralteten Authentifizierungsverfahrens. Die Wirkung zeigt sich in der vollständigen Verlagerung der Authentifizierung auf Kerberos und moderne Sicherheitsmechanismen. NTLM-basierte Relay-Angriffe verlieren damit ihre technische Grundlage innerhalb der Domäne.

Update-Steuerung und Hotpatching im Baseline-Kontext

Windows Server 2025 erweitert die Update-Verwaltung um neue Fristenmechanismen. Die Richtlinien Specify deadline for automatic updates and restarts for feature update und Specify deadline for automatic updates and restarts for quality update definieren feste Zeiträume bis zur Installation und zum Neustart. Diese Steuerung verhindert unbegrenzte Verschiebungen sicherheitsrelevanter Patches und erzwingt eine nachvollziehbare Update-Politik. In Kombination mit Hotpatching reduziert sich die Anzahl geplanter Wartungsfenster, da sicherheitskritische Änderungen ohne Systemneustart wirksam werden.

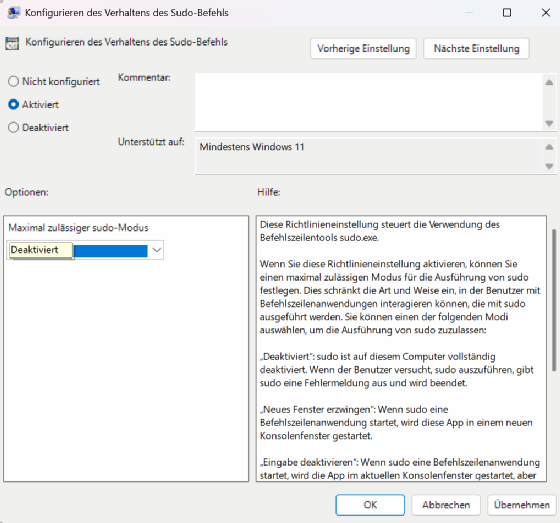

Sudo-Steuerung auf Serverebene

Mit Windows Server 2025 steht der aus Linux bekannte Befehl sudo auch auf Windows-Systemen zur Verfügung. Die Richtlinie Konfigurieren des Verhaltens des Sudo-Befehls erlaubt eine zentrale Kontrolle über Nutzung und Verfügbarkeit. Eine Deaktivierung verhindert lokale Rechteeskalation über Kommandozeilenwerkzeuge. Eine gezielte Aktivierung beschränkt den Einsatz auf dedizierte Administrationssysteme. Die Baseline betrachtet sudo damit nicht als Komfortfunktion, sondern als sicherheitsrelevanten Kontrollpunkt.

Erweiterte Konfiguration von Microsoft Defender

Die Security Baseline integriert zahlreiche neue Richtlinien für Microsoft Defender Antivirus. Einstellungen zur Gerätesteuerung, zur Brute-Force-Erkennung und zur Attack Surface Reduction verschieben den Schutz von reaktiver Malware-Erkennung zu präventiver Verhaltenskontrolle. Die Richtlinie Turn on device control for specific device types begrenzt den Zugriff auf externe Hardware. EDR im Sperrmodus aktivieren stellt sicher, dass Endpoint Detection Funktionen nicht durch lokale Manipulation deaktiviert werden. Die ASR Steuerung erlaubt die Anwendung definierter Ausschlüsse auf einzelne Regeln und reduziert damit Fehlalarme bei gleichzeitig hoher Schutzwirkung.

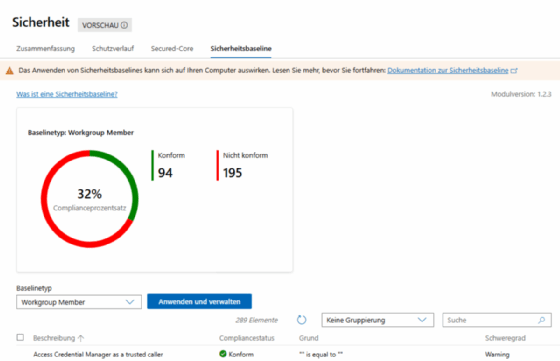

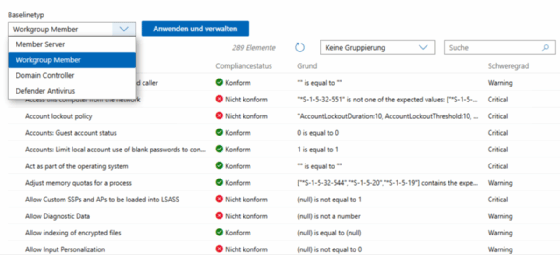

Parallele Härtung mit OSConfig im Windows Admin Center

Neben Gruppenrichtlinien unterstützt Windows Server 2025 OSConfig als ergänzenden Mechanismus zur Sicherheitskonfiguration. Über das Windows Admin Center lassen sich sicherheitsrelevante Parameter direkt auf Serverebene setzen und überwachen. OSConfig arbeitet zustandsbasiert und prüft kontinuierlich die Einhaltung definierter Konfigurationen. Dieser Ansatz eignet sich für hybride Szenarien und Server außerhalb klassischer Domänenstrukturen. wir haben dem Thema einen eigenen Beitrag gewidmet.

Übertragbare Baseline-Einstellungen aus Windows 11 25H2

Die Security Baseline von Windows 11 25H2 liefert zusätzliche sicherheitsrelevante Einstellungen, die sich direkt auf Windows Server 2025 anwenden lassen. Die Richtlinie Disable Internet Explorer 11 Launch Via COM Automation unterbindet die programmgesteuerte Nutzung der IE-Engine und schließt Angriffswege über veraltete COM-Schnittstellen. Configure NetBIOS settings deaktiviert die NetBIOS-Namensauflösung auf allen Netzwerkschnittstellen und reduziert Spoofing-Risiken innerhalb der Domäne. Mit Include command line in process creation events erweitert das System die Prozessüberwachung um übergebene Argumente und verbessert die forensische Analyse von Skriptmissbrauch.

Im Bereich Defender ergänzt die ASR-Regel Block process creations originating from PSExec and WMI commands mit der GUID d1e49aac-8f56-4280-b9ba-993a6d77406c die Sichtbarkeit seitlicher Bewegungen im Netzwerk. Die empfohlene Audit-Konfiguration erlaubt eine Bewertung ohne unmittelbare Blockierung administrativer Abläufe. Entfernte Einstellungen wie Scan packed executables, WDigest Authentication und Control whether exclusions are visible to local users spiegeln das aktuelle Standardverhalten moderner Windows-Versionen wider und erfordern keine explizite Erzwingung mehr.