beebright - stock.adobe.com

DearCry: Ransomware-Angriffe über Exchange-Schwachstellen

Sicherheitsforscher und das CERT-Bund berichten von Angriffen mit Ransomware, bei denen die jüngst bekannt gewordenen kritischen Schwachstellen in Exchange ausgenutzt werden.

Am 03. März 2021 hatte Microsoft Sicherheitsupdates außer der Reihe (Out-of-band) veröffentlicht, damit Unternehmen kritische Schwachstellen in Exchange-Server verschiedener Versionen schließen können. Die Sicherheitslücken werden in Kombination ausgenutzt, die bekannteste dürfte inzwischen CVE-2021-26855, namentlich häufig auch als ProxyLogon bezeichnet. Angreifer können aufgrund der Schwachstellen über eine nicht-vertrauenswürdige Verbindung zu Port 443 Mail von beliebigen Postfächern auslesen, beliebige Dateien schreiben oder aus der Ferne Code auf dem Server ausführen. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Warnung Stufe 4/Rot ausgegeben und an Unternehmen appelliert die Sicherheitsupdates einzuspielen (siehe auch BSI: Zehntausende Server von Exchange-Lücken betroffen).

Security-Experten gingen davon aus, dass mit folgenschweren Angriffen zu rechnen sei. Nun berichten Sicherheitsforscher von Angriffen mit Ransomware über die Exchange-Schwachstellen. Das BSI hat seine Sicherheitswarnung diesbezüglich ebenfalls aktualisiert. Dort heißt es, das Microsoft von einem manuellen Vorgehen der Angreifer ausgeht. Nach Ansicht der Sicherheitsforscher von Sophos würde DearCry von ihrem Verschlüsslungsverhalten her von ihnen als Copy-Ransomware bezeichnet. Die Schadsoftware würde verschlüsselte Kopien der angegriffenen Dateien erstellen und die Originale löschen. Dies führe dazu, dass die verschlüsselten Dateien in verschiedenen logischen Sektoren gespeichert würden. Dies erlaube es Opfern möglicherweise einige Dateien wiederherzustellen, je nachdem, wann Windows die freigegeben logischen Sektoren wiederverwendet. Die Verschlüsselung von DearCry basieren auf einem Public-Key-Kryptosystem. Der öffentliche Verschlüsselungsschlüssel sei in die Ransomware-Binärdatei eingebettet. Dies bedeute, die Schadsoftware müsse nicht den Command-and-Control-Server des Angreifers kontaktieren, um die Dateien zu verschlüsseln.

BSI: Zunahme von Angriffen sehr wahrscheinlich

Nach Angaben des BSI sorge das Kursieren genauer Beschreibungen von Angriffswegen und die Veröffentlichung funktionsfähiger PoC-Skripte (Proof-of-Concept) eine deutlich stärkere Zunahme durch weitere Akteure sehr wahrscheinlich. Die Aktualisierung und Absicherung der anfälligen Exchange-Server in Deutschland gehe nach wie vor langsam voran. Beim Update der Warnung am 12.03.2021 seien nach Kenntnis des BSI immer noch mindestens 19.000 verwundbare Systeme über das Internet erreichbar.

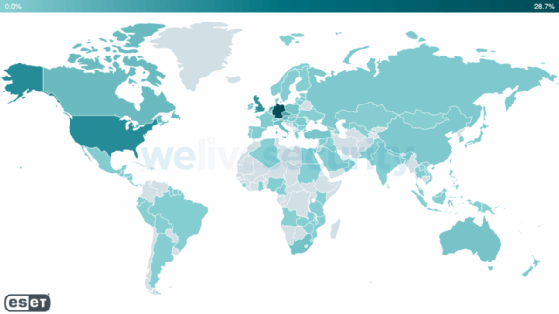

Sicherheitsforscher von ESET haben am 10.03.2021 berichtet, dass man mehr als zehn verschiedene Bedrohungsakteure identifiziert habe, die wahrscheinlich die Exchange-Schwachstellen genutzt haben, um Schadprogramme auf den Servern der Opfer zu installieren. Zudem haben man über die eigenen Telemetrie-Daten mehr als 5000 Server in 115 Ländern beobachtet, auf denen Webshells erkannt wurden. Diese Programme oder Skripte ermöglichen die Fernsteuerung eines Servers über einen Webbrowser. Die meisten Ziele der Hackergruppen liegen in Deutschland.

Das BSI weist weiterhin nachdrücklich auf die Installation der Sicherheitsupdates hin. Zudem seien Exchange-System auf deren Kompromittierung zu überprüfen. So hat das BSI auch eine aktualisierte Version seines Dokumentes für die Themen Detektion und Reaktion bereitgestellt, in dem zusätzliche Maßnahmen aufgeführt sind.