Exchange-Lücke: Microsoft erweitert Update-Unterstützung

Die Zahl der kompromittierten Exchange-Server nimmt weiter zu und es sind noch viele verwundbare Systeme erreichbar. Überdies gibt es neue Microsoft-Updates für Problemfälle.

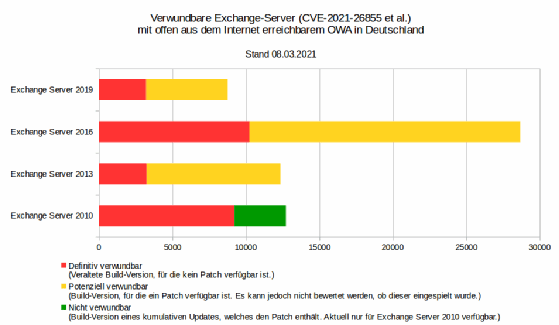

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) sowie Microsoft aktualisieren kontinuierlich die Informationen, die im Hinblick auf die Angriffe der Exchange-Schwachstellen zur Verfügung stehen. Das CERT-Bund, also das Computer Emergency Response Team der Bundesverwaltung, meldet mit Stand vom 08. März das in Deutschland zirka 63.000 Exchange-Server mit offen aus dem Internet erreichbaren OWA betrieben werden. Und genau dies genügt für einen möglichen Angriff. Von diesen seien mindestens 26.000 für die aktuellen kritischen Schwachstellen in Exchange-Servern verwundbar. Microsoft hatte am 03. März Out-of-Band-Sicherheitsupdates für die Schwachstellen veröffentlicht.

Nach Angaben des BSI kann die Verwundbarkeit über nicht-vertrauenswürdige Verbindungen auf Port 443 durch jeden Exchange-Web-Dienst verursacht werden, es müsse nicht unbedingt nur OWA sein. Informationen zur Schwachstelle CVE-2021-26855 finden sich bei Microsoft.

Seit dem 08. März benachrichtigt das CERT-Bund des BSI deutsche Netzbetreiber zu den bekannten IP-Adressen verwundbarer und über das Internet erreichbarer Exchange-Server in ihren Netzen. So werden die betroffenen Provider gebeten, ihre Kunden entsprechend zu informieren.

Bei einem erfolgreichen Angriff können die Angreifer über die Sicherheitslücke Zugriff auf E-Mails, Kontaktdaten und Kalendereinträge erhalten. Doch damit nicht genug, die Angreifer werden sich dann vermutlich weiter seitwärts im Netzwerk bewegen. Da lokale Exchange-Server häufig augenscheinlich über hohe Berechtigungen im Active Directory verfügen, sind vielfältige weitere Folgen denkbar – auch zu deutlich späteren Zeitpunkten.

Daher ist es mit dem Einspielen der Updates nicht getan. IT-Teams müssen auch untersuchen, ob ihre Server bereits betroffen sind. Dazu rät auch das BSI zur Verwendung des von Microsoft zur Verfügung gestellten Skriptes, mit denen angegriffene Server erkannt werden können. Darüber hinaus sollte eine forensische Netzwerkanalyse erfolgen und nach Auffälligkeiten Ausschau gehalten werden (siehe auch Exchange-Sicherheitslücken: Infizierte Systeme erkennen). In den Informationen des BSI zu den Schwachstellen finden sich auch Handlungsempfehlungen für Administratoren.

Neue Microsoft-Updates für Problemfälle bei Exchange-Servern

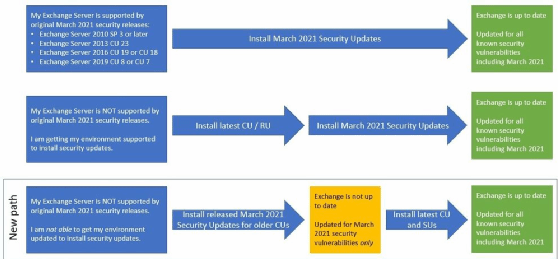

Die ursprünglich am 03. März von Microsoft veröffentlichten Sicherheitsupdates für die betroffenen Exchange-Server setzten einen ganz bestimmten Aktualisierungsstatus voraus. Dabei handelt es sich um einen so genannten CU-Status (Cumulative Updates), also die kumulierten Updates, die eingespielt sein müssen, damit das Sicherheitsupdate erfolgreich installiert werden kann. In der ursprünglichen Fassung wurden daher folgende Installationen unterstützt:

- Exchange Server 2010 (SP 3 RU)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18)

- Exchange Server 2019 (CU 8, CU 7)

Exchange Online ist nach Angaben von Microsoft nicht betroffen.

Nun hat sich Microsoft entschlossen, auch für ältere, und eigentlich nicht mehr unterstützten CU-Versionen von Exchange-Servern die direkte Installation der Sicherheitsupdates zu ermöglichen. Üblicherweise müssten die betroffenen Server erst auf das unterstützte CU-Niveau angehoben werden, damit dann das Sicherheitsupdate vom 03. März eingespielt werden kann. Nun will man Administratoren eine direkte Installation der Patches ermöglichen.

Damit sieht die Unterstützung durch die Security-Updates nun wie folgt aus:

- Exchange Server 2010 (SP 3 RU)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18, CU 16, CU15, CU14)

- Exchange Server 2019 (CU 8, CU 7, CU 6, CU 5, CU 4)

Damit lassen sich nun auch die Sicherheitslücken in Exchange-Servern der Versionen 2016 und 2019 schließen, die nicht auf dem aktuellen Stand sind und bei denen, aus welchen Gründen auch immer, die kumulativen Updates nicht eingespielt wurden. Microsoft betont nachdrücklich, dass sich hierbei um eine vorübergehende Maßnahme halt, um den Admins zu helfen, die anfälligen Systeme zeitnah zu schützen. Die Server müssten dennoch auf die neueste unterstützte CU-Version aktualisiert werden. Diese temporäre Maßnahme sei nicht dazu gedacht, um die Systeme auf dem neuesten Stand zu halten. Administratoren sollten bei der Installation unbedingt die Informationen von Microsoft in der TechCommunity beachten.