sdecoret - stock.adobe.com

Exchange-Sicherheitslücken: Infizierte Systeme erkennen

Die Exchange-Sicherheitslücken betreffen zahlreiche Server in Deutschland. Wenn nicht zeitnah die Updates eingespielt worden sind, können viele Systeme bereits infiziert sein.

So hat das Microsoft Exchange Server Team ein Skript veröffentlicht, mit dem Admins IOCs (Indicator of Compromise) aufspüren können und sehen können, ob ihre Exchange-Server bereits angegriffen wurden. Das Skript ist auf Github veröffentlicht worden. Ein weiteres Skript in diesem Repository filtert https-Anfragen und kümmert sich um die Abschwächung des Angriffs. Im Repository finden sich auch Hinweise, wie genau die PowerShell-Skripte einzusetzen sind.

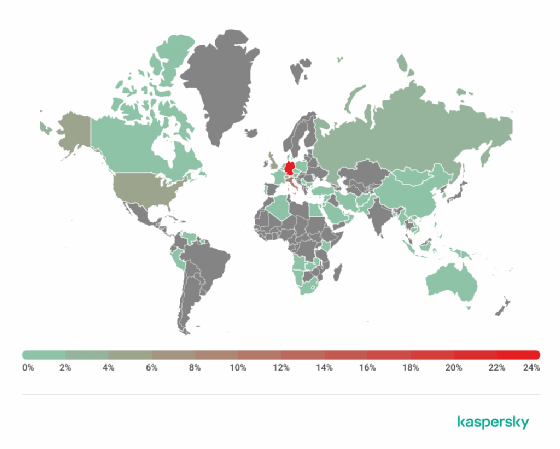

Die entdeckten Schwachstellen in den Exchange-Servern erlauben es Angreifern beliebigen Code im Kontext des Servers auszuführen und können einen vollständigen Zugriff auf die E-Mail-Konten erlauben. Betroffen sind die Exchange Server 2010, 2013, 2016 und 2019. Microsoft hat am 03. März eine Sicherheitsupdate außer der Reihe zur Verfügung gestellt, um die Sicherheitslücken zu schließen. Die Security-Forscher von Kaspersky berichten, dass sie dennoch eine aktive Zunahme von Angriffen registrieren, die versuchen diese Sicherheitslücken auszunutzen. Derzeit seien Organisationen in Europa und den USA besonders betroffen.

So habe Kaspersky seit Anfang März verwandte Angriffe bei über 1200 Exchange-Nutzern registriert. Dabei stamme mit knapp 27 Prozent die größte Anzahl der attackierten Systeme aus Deutschland. Und die Zahl der Angriffe würde kontinuierlich steigen. „Wir haben von Anfang an damit gerechnet, dass die Versuche, diese Sicherheitslücken auszunutzen, rasch zunehmen werden, und genau das sehen wir jetzt. Bisher haben wir derartige Angriffe in über hundert Ländern – im Wesentlichen in allen Teilen der Welt – verzeichnet. Aufgrund der Art dieser Sicherheitslücken sind zahlreiche Organisationen gefährdet. Auch wenn die ersten Angriffe zielgerichtet waren, gibt es keinen Grund für die Akteure, nicht ihr Glück bei jeder Organisation, die einen anfälligen Server betreibt, zu versuchen. Diese Angriffe sind mit einem hohen Risiko für Datendiebstahl und Ransomware-Attacken verbunden. Daher müssen Unternehmen so schnell wie möglich Schutzmaßnahmen ergreifen.“, so Anton Ivanov, VP Threat Research bei Kaspersky.

Nach Angaben von Kaspersky erkennen die eigenen Lösungen die Bedrohungen mit folgenden Namen:

- Win32.CVE-2021-26857.gen

- HEUR: Exploit.Win32.CVE-2021-26857.a

- HEUR: Trojan.ASP.Webshell.gen

- HEUR: Backdoor.ASP.WebShell.gen

- UDS: DangerousObject.Multi.Generic

- PDM: Exploit.Win32.Generic

Neben der Aktualisierung der Exchange-Server empfiehlt der Security-Anbieter darüber hinaus sich auf die Erkennung von Seitwärtsbewegungen im Netzwerk und die Datenexfiltration zu konzentrieren. Dabei sei vor allem auf ausgehenden Datenverkehr zu achten, um Verbindungen zu den Cyberkriminellen zu erkennen. Bei Kaspersky finden sich auch weitere Hintergründe zu den Exchange-Sicherheitslücken.

Microsoft hat zahlreiche Informationen zu den Schwachstellen veröffentlicht - mit Handlungsempfehlungen für Administratoren. Diese Informationen werden immer wieder aktualisiert. Die eigentlichen Sicherheitsupdates für die betroffenen Exchange-Server finden sich hier. Im Microsoft Exchange Team Blog finden sich darüber hinaus Antworten auf viele typische Fragen zu den Sicherheitsupdates.