Web Application Firewall (WAF)

Was ist eine Web Application Firewall (WAF)?

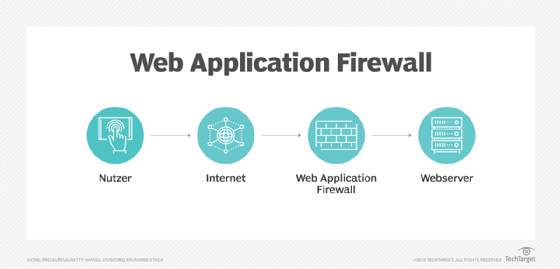

Eine Web Application Firewall (WAF) ist eine Firewall, die Datenpakete überwacht, filtert und blockiert, während sie zu und von einer Webseite oder Webanwendung übertragen werden. Eine WAF kann entweder netzwerkbasiert, Host-basiert oder Cloud-basiert arbeiten. Sie wird häufig über einen Reverse Proxy bereitgestellt und vor einer oder mehreren Webseiten oder Anwendungen platziert. Die WAF, die als Netzwerk-Appliance, Server-Plug-in oder Cloud-Service ausgeführt wird, prüft jedes Paket und verwendet einen Regelsatz, um die Webanwendungslogik auf Layer 7 zu analysieren und potenziell schädlichen Traffic herauszufiltern, der Web-Exploits erleichtern kann.

Web Application Firewalls sind eine gängige Sicherheitsmaßnahme, die von Unternehmen genutzt wird, um Websysteme vor Zero-Day Exploits, Malware-Infektionen, Identitätsmissbrauch sowie anderen bekannten und unbekannten Bedrohungen und Schwachstellen zu schützen. Durch benutzerdefinierte Überprüfungen kann eine WAF etliche der gefährlichsten Sicherheitslücken in Webanwendungen erkennen und direkt verhindern. Hierzu sind herkömmliche Netzwerk-Firewalls sowie andere Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) möglicherweise nicht in der Lage. WAFs sind insbesondere nützlich für Unternehmen, die Produkte oder Services über das Internet anbieten, zum Beispiel E-Commerce-Shopping, Onlinebanking und andere Interaktionen zwischen Kunden oder Geschäftspartnern.

Wie funktioniert eine Web Application Firewall?

Eine WAF analysiert HTTP-Anfragen (Hypertext Transfer Protocol) und wendet einen Regelsatz an, der festlegt, welche Teile dieser Kommunikation harmlos und welche schädlich sind. Die wichtigsten Teile von HTTP-Konversationen, die eine WAF analysiert, sind GET- und POST-Anfragen. GET-Anfragen werden verwendet, um Daten vom Server abzurufen, während POST-Anfragen dazu dienen, Daten an einen Server zu senden, um seinen Zustand zu ändern.

Eine WAF kann zwei Ansätze zur Analyse und Filterung der in diesen HTTP-Anfragen enthaltenen Inhalte oder eine Mischform aus beiden verfolgen:

- Whitelisting (Allowlisting): Ein Whitelisting-Ansatz bedeutet, dass die WAF standardmäßig alle Anfragen ablehnt und nur solche zulässt, bei denen feststeht, dass sie vertrauenswürdig sind. Hierbei wird eine Liste mit IP-Adressen erstellt, die als sicher gelten. Whitelisting ist weniger ressourcenintensiv als Blacklisting. Der Nachteil eines Whitelisting-Ansatzes besteht darin, dass ungewollt unbedenklicher Traffic blockiert werden kann. Diese strikte Vorgehensweise kann effizient, aber auch ungenau sein.

- Blacklisting (Denylisting): Ein Blacklisting-Ansatz lässt standardmäßig Pakete durch und nutzt vordefinierte Signaturen, um schädlichen Web-Traffic zu blockieren und Schwachstellen von Websites oder Webanwendungen zu schützen. Es handelt sich um eine Liste von Regeln, die auf schädliche Pakete hinweisen. Blacklisting eignet sich besser für öffentliche Websites und Webanwendungen, da sie viel Traffic von unbekannten IP-Adressen erhalten, von denen nicht bekannt ist, ob sie gefährlich oder harmlos sind. Der Nachteil eines Blacklisting-Ansatzes liegt darin, dass er ressourcenintensiver ist. Es werden mehr Informationen benötigt, um Pakete auf Grundlage spezifischer Merkmale zu filtern, im Gegensatz zu einer Standardeinstellung für vertrauenswürdige IP-Adressen.

- Hybride Sicherheit: Ein hybrides Sicherheitsmodell greift sowohl auf Elemente von Blacklisting wie von Whitelisting zurück.

Unabhängig vom Sicherheitsmodell, das eine WAF verwendet, dient sie letztlich dazu, HTTP-Interaktionen zu untersuchen und schädlichen Traffic zu reduzieren oder im Idealfall zu blockieren, bevor er einen Server erreicht und dort verarbeitet wird.

Die verschiedenen Typen von Web Application Firewalls

Netzwerkbasierte WAFs sind in der Regel hardwaregestützt und können die Latenz verringern, da sie über eine dedizierte Appliance lokal On-Premises installiert werden, und zwar so nah wie möglich an der Anwendung. Die meisten großen Anbieter von netzwerkbasierten WAFs unterstützen die Replikation von Regeln und Einstellungen über mehrere Appliances hinweg, was die Bereitstellung, Konfiguration und Verwaltung in großem Maßstab ermöglicht. Der größte Nachteil dieser Art von WAF-Produkten sind die Kosten – es fallen Vorabinvestitionen und laufende Betriebskosten für die Wartung an.

Host-basierte WAFs lassen sich vollständig in den Anwendungscode selbst integrieren. Zu den Vorteilen einer Host-basierten WAF-Implementierung gehören niedrigere Kosten und mehr Anpassungsoptionen. Host-basierte WAFs können eine Herausforderung beim Management darstellen, da sie Anwendungsbibliotheken benötigen und für einen effektiven Betrieb auf lokale Serverressourcen angewiesen sind. Deshalb sind unter Umständen mehr Personalressourcen, etwa Entwickler, Systemanalytiker und DevOps/DevSecOps, erforderlich.

Cloud-gehostete WAFs bieten eine kostengünstige Lösung für Unternehmen, die ein schlüsselfertiges Produkt wünschen, das nur minimale Ressourcen für die Implementierung und Verwaltung beansprucht. Cloud-WAFs sind einfach zu implementieren, auf Abonnementbasis verfügbar und erfordern oft nur eine einfache Änderung des Domain Name Systems (DNS) oder des Proxys, um den Anwendungs-Traffic umzuleiten. Obwohl es eine Herausforderung sein kann, wenn ein Unternehmen die Verantwortung für die Filterung seines Webanwendungs-Traffics einem Dritten überträgt, erlaubt diese Strategie den Schutz von Anwendungen über ein breites Spektrum von Hosting-Standorten. Außerdem lassen sich dadurch ähnliche Richtlinien zum Schutz vor Angriffen auf der Anwendungsschichtt (Layer 7) nutzen. Darüber hinaus verfügen diese Drittanbieter über die aktuellste Threat Intelligence und können helfen, die neuesten Bedrohungen für die Anwendungssicherheit zu erkennen und abzuwehren.

Welche Vorteile haben Web Application Firewalls?

Eine WAF hat gegenüber herkömmlichen Firewalls den Vorteil, dass sie einen besseren Einblick in sensible Anwendungsdaten bietet, die über die HTTP-Anwendungsschicht übertragen werden. Sie kann Angriffe auf Anwendungsebene verhindern, die normalerweise traditionelle Netzwerk-Firewalls umgehen, unter anderem:

- Attacken per Cross-Site Scripting (XSS), die es Angreifern ermöglichen, schädliche Skripte in den Browser eines anderen Benutzers einzuschleusen und auszuführen.

- Angriffe per SQL-Injection (Structured Query Language), die jede Anwendung betreffen können, die eine SQL-Datenbank verwendet, und es Angreifern ermöglichen, auf sensible Daten zuzugreifen und sie potenziell zu ändern.

- Web Session Hacking, das Angreifern verwenden, um eine Sitzungs-ID zu kapern und sich als autorisierter Benutzer auszugeben. Eine Sitzungs-ID wird normalerweise in einem Cookie oder einem Uniform Resource Locator (URL)

- DDoS-Angriffe (Distributed Denial of Service), die ein Netzwerk mit Traffic überschwemmen, bis es die Anfragen der Benutzer nicht mehr bedienen kann. Sowohl Netzwerk-Firewalls als auch WAFs können mit DDoS-Angriffen fertig werden, setzen aber auf unterschiedlichen Ebenen an.

Ein weiterer Vorteil einer WAF besteht darin, dass sie webbasierte Anwendungen schützen kann, ohne notwendigerweise Zugriff auf den Quellcode der Anwendung zu benötigen. Während eine Host-basierte WAF in den Anwendungscode integriert werden kann, ist eine in der Cloud gehostete WAF in der Lage, die Anwendung zu schützen, ohne Zugriff zu haben. Darüber hinaus lässt sich eine Cloud-WAF einfach implementieren und verwalten. Zudem bietet sie schnelle virtuelle Patching-Lösungen, die es den Benutzern ermöglichen, ihre Einstellungen schnell anzupassen, um sich auf neu entdeckte Bedrohungen einzustellen.

Relevanz von Web Application Firewalls

Eine WAF ist für die wachsende Zahl von Unternehmen wichtig, die Produkte über das Internet anbieten, da sie dazu beiträgt, Datenlecks zu verhindern. Unter diesen Unternehmen sind Online-Banken, Provider von Social-Media-Plattformen und Entwickler mobiler Anwendungen. Viele sensible Daten, wie Kreditkarten- und Kundendaten, werden in Backend-Datenbanken gespeichert, auf die man über Webanwendungen zugreifen kann. Angreifer haben es häufig auf diese Anwendungen abgesehen, um sich Zugriff auf die entsprechenden Daten zu verschaffen.

Banken können beispielsweise eine WAF nutzen, um den Payment Card Industry Data Security Standard (PCI DSS) zu erfüllen. Hierbei handelt es sich um eine Reihe von Richtlinien zum Schutz von Karteninhaberdaten (Cardholder Data, CHD). Die Installation einer Firewall ist eine der zwölf Anforderungen der PCI-DSS-Compliance. Diese Compliance gilt für jedes Unternehmen, das mit CHD arbeitet. Da viele neuere Firmen mobile Anwendungen und das expandierende Internet der Dinge (Internet of Things, IoT) einsetzen, findet eine zunehmende Anzahl von Transaktionen auf Anwendungsebene über das Web statt. Aus diesem Grund ist eine WAF ein wichtiger Bestandteil des Sicherheitsmodells von modernen Unternehmen.

Eine Web Application Firewall ist zwar wichtig, aber am effektivsten ist sie in Verbindung mit anderen Sicherheitskomponenten. Dazu gehören IPS, IDS sowie klassische oder Next-Generation Firewalls (NGFW). Ein umfassendes Unternehmenssicherheitsmodell würde eine WAF idealerweise neben anderen Firewall-Typen wie NGFWs und Sicherheitskomponenten wie IPS und IDS positionieren, die oft in NGFWs enthalten sind.

WAF: Kommerziell versus Open Source

Es gibt für WAFs sowohl kommerzielle als auch Open-Source-Lösungen. Zu den populären kommerziellen Anbietern gehören F5, Barracuda und Cloudflare, während sich bei den Open-Source-Anbietern ModSecurity, Naxsi und WebKnight großer Beliebtheit erfreuen.

WAF versus Firewall

Firewall ist ein breitgefasster Begriff für Firmware, die ein Computernetzwerk schützt, indem sie eingehende Datenpakete filtert. Innerhalb dieser umfassenden Definition gibt es mehrere Kategorien, die sich darin unterscheiden, welche Art von Schutz sie bieten und wie sie diesen bereitstellen. Oft fallen in diesem Zusammenhang Bezeichnungen wie Paketfilterung, Stateful Inspection, Proxy und NGFW.

Eine WAF ist eine weitere Firewall-Kategorie, die sich dadurch auszeichnet, wie spezifisch sie Datenpakete filtert. Die WAF ist einzigartig, weil sie sich ausschließlich auf webbasierte Angriffe auf Anwendungsebene konzentriert, während andere Typen – zum Beispiel Paketfilterung und Stateful Inspection – möglicherweise nicht in der Lage sind, diese Attacken abzuwehren. Eine WAF lässt sich am ehesten mit einer Proxy Firewall vergleichen, die sich jedoch speziell um die Anwendungslogik auf Layer 7 kümmert.