Getty Images/EyeEm

Die Cybersicherheit und der klassische Return on Investment

IT-Sicherheit ist kein Selbstzweck, sondern wichtig für den Geschäftserfolg. Grund genug, den Return on Security Investment (ROSI) einmal Schritt für Schritt zu bestimmen.

Jeder IT-Entscheider und Verantwortliche für Cybersicherheit kennt die Herausforderung, den Return on Investment (ROI) für Security-Investitionen zu bestimmen. Obwohl niemand bezweifelt, dass ein Sicherheitsbudget notwendig ist, stehen engagierte Nutzer, Administratoren und Entscheidungsträger jedes Mal vor der herausfordernden Aufgabe, den Mehrwert von getätigten oder anstehenden Anschaffungen neuer Hard- oder Software zu belegen.

Die Ursache dafür liegt darin begründet, dass sich erfolgreiche Security-Einkäufe durch die Vermeidung von Schäden auszeichnet, die übliche Quantifizierung des ROIs jedoch zur Bestimmung eines unmittelbar geschaffenen Benefits dient. Der Return on Security Investment (ROSI) muss deshalb anders bestimmt werden und wie das gelingt, soll im Folgenden gezeigt werden.

Der klassische Return on Investment und die Cybersicherheit

Der ROI ist eine Rentabilitätskennzahl für eine bestimmte Investition. Er hilft normalerweise dabei zu entscheiden, ob ein Kauf getätigt oder ausgelassen werden sollte, oder wie sich eine bestimmte Investition bisher (positiv oder negativ) entwickelt hat. Der einfachste Weg, den ROI zu berechnen, ist, eine Form des Ertrags (den Nutzen) zu quantifizieren und durch das Investment (die Kosten) der Anschaffung zu dividieren.

Diese ROI-Gleichung funktioniert nur bei Investitionen, die positive Ergebnisse erzielen, wie Kosteneinsparungen oder Ertragssteigerungen. Ausgaben für die Cybersicherheit erhöhen weder die Erträge direkt, noch sorgen sie für eine sofortige Amortisation. Vielmehr geht es um ein Risiko-Management, das zur Schadenverhütung und Risikominderung beiträgt. Der ROSI zielt daher darauf ab, zu berechnen, wie hoch die Verluste sind, die eine Organisation durch ihre Investition in ihre Sicherheit vermeiden kann. Deshalb unterscheidet sich die Formel dafür deutlich von der Berechnung für den ROI.

Abbildung 1: Die Formel für die Berechnung des Return on Investment (ROI). Copyright: Netwrix

Abbildung 1: Die Formel für die Berechnung des Return on Investment (ROI). Copyright: Netwrix

Im ersten Schritt sollte sichergestellt werden, dass der Security-Management-Prozess praktikabel ist und zuverlässige sowie umsetzbare Ergebnisse liefert. Die Voraussetzung dafür ist, dass die verwendeten Kennzahlen stimmen. Sie müssen leicht und regelmäßig zu sammeln, relativ genau und relevant sein. Wenn es viel Zeit oder Geld kostet, die benötigten Daten zu sammeln, wird die ROSI-Berechnung sehr schnell zur Belastung und steht in keinem Verhältnis zum wahrgenommenen Nutzen.

Da für den ROSI Bedrohungen abgeschätzt werden müssen, die das Unternehmen betreffen könnten, sind die Ergebnisse nicht unumstößlich. Das sollte aber niemanden davon abhalten, das Beste aus dem Prozess für die eigene Planung herauszuholen. Nur wenn die notwendigen Schätzungen möglichst genau sind, wird der ROSI zu einer belastbaren Kennzahl, die sich für die Geschäftsplanung verwenden lässt. Analog dazu hilft es nicht, die Angaben von anderen Unternehmen zu übernehmen, ohne sie zu hinterfragen, wenn sie dem Geschäft der Firma und den damit verbunden Risiken nicht angemessen sind.

Der ROSI – die Formel der quantitativen Risikoanalyse

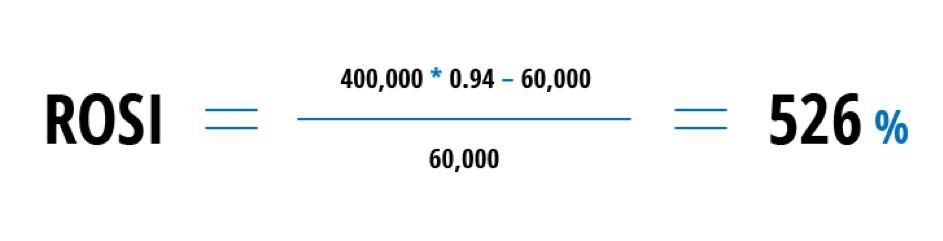

Das SANS Institute schlägt eine Formel zur quantitativen Risikoanalyse vor, die weit verbreitet ist, um den ROSI zu bestimmen. Im Gegensatz zum ROI basiert sie auf der Einschätzung der spezifischen Risiken, auf eine Investition in die Sicherheit antwortet. Daher muss dieses Sicherheitsrisiko genau verstanden und jeder Unternehmenswert, den die Maßnahme schützen soll, geschätzt werden. Dafür eignet sich die Formel in Abbildung 2.

Abbildung 2: Die Formel der quantitativen Risikoanalyse. Copyright: Netwrix

Abbildung 2: Die Formel der quantitativen Risikoanalyse. Copyright: Netwrix

Zum genaueren Verständnis sollten die Verantwortlichen verstehen, wie die einzelnen Komponenten in dieser Formel berechnet werden. Am Anfang der Berechnung steht die jährliche Verlusterwartung (Annualized Loss Expectancy, ALE), die den gesamten monetären Verlust pro Jahr umfasst, der sich aus einem bestimmten Risikofaktor ergibt, wenn eine Maßnahme nicht finanziert wird. Dafür wird die Verlusterwartung im Einzelfall (Single Loss Expectancy, SLE) mit der jährlichen Eintrittsrate (Annualized Rate of Occurrence, ARO) multipliziert.

Bei der Bestimmung des SLE, müssen die Daten und andere IT-Ressourcen zunächst inventarisiert werden. Anschließend werden die direkten Kosten (zum Beispiel technische Untersuchungen und Strafen) ebenso wie die indirekten Kosten (beispielsweise Geschäftsausfallzeiten und erhöhte Kundenabwanderungsrate) für Schäden an oder den Verlust dieser Ressourcen addiert.

Abbildung 3: So wird die jährliche Verlusterwartung (Annualized Loss Expectancy, ALE) berechnet. Copyright: Netwrix

Abbildung 3: So wird die jährliche Verlusterwartung (Annualized Loss Expectancy, ALE) berechnet. Copyright: Netwrix

Für den ARO muss auf Erfahrung und Hintergrundwissen zur aktuellen Sicherheitslage heraus geschätzt werden, wie oft innerhalb eines Jahres damit gerechnet werden muss, dass eine bestimmte Bedrohung eintritt. In vielen Fällen kann die Zahl aus den Dokumentationen bisheriger Security-Vorfälle entnommen werden. Wenn beispielsweise eine bestimmte Bedrohung das Unternehmen nur einmal in den letzten zehn Jahren getroffen hat, wird ihr ein ARO von 0,1 zugeordnet. Wenn sie hingegen rund zehn Mal in einem Jahr auftritt, ist die ARO zehn.

Die Minderungsquote (Mitigation Ratio) ist zuletzt der Prozentsatz der Risiken, die von der geplanten Lösung abgedeckt wären und beruht auf einer Einschätzung. Der beste Ansatz besteht darin, die vorhergesagte Anzahl der reduzierten Risiken anhand eines selbst gewählten Bewertungsalgorithmus zu berechnen. Selbst wenn das sehr unbestimmt ist und die Daten für das ROSI-Modell ungenau sind, kann mit einem solchen Algorithmus auf wiederholbare und konsistente Weise der relative Wert verschiedener Investitionen verglichen werden.

Die Berechnung des ROSI

Zum besseren Verständnis der vorangegangenen Formel kann angenommen werden, dass es in einem Unternehmen einen Dateiserver mit einigen Ordnern gibt, in dem Daten mit sensiblen Informationen abgelegt wurden. Wenn diese Dateiordner für alle Mitarbeiter des Unternehmens zugänglich sind, dann sollte klar sein, dass sich durch diese breite Zugänglichkeit das Risiko für Daten-Kompromittierungen und -Verluste erhöht. In einem solchen Szenario sind die genaue Anzahl oder die Speicherorte dieser Ordner oft nicht genau bekannt. Deshalb sollte die Organisation erwägen, in eine Lösung zur Erkennung sensibler Daten zu investieren. Der Entscheider hinter dem Kauf sollte den ROSI bestimmen, um die Rechtfertigung der Ausgaben zu belegen.

„Den ROSI zu berechnen, bevor Geld ausgegeben wird, und ihn regelmäßig für bestehende Investitionen zu evaluieren, bringt argumentative und wirtschaftliche Vorteile.“

Matt Middleton-Leal, Netwrix

In diesem Fall könnte zum Beispiel abzusehen sein, dass ohne die Lösung mit zehn Sicherheitsvorfällen im Jahr zu rechnen ist (ARO = 10). Wenn jeder dieser Vorfälle durch Datenverlust, Bußgelder, Produktivitätsverluste oder Geschäftseinbußen Kosten in Höhe von 40.000 US-Dollar erzeugt, dann ist der SLE 40.000 US-Dollar. Daraus ergibt sich ein ALE 400.000 US-Dollar (40.000 US-Dollar * 10).

Abbildung 4: So sieht die Beispielrechnung für den ROSI aus. Copyright: Netwrix

Abbildung 4: So sieht die Beispielrechnung für den ROSI aus. Copyright: Netwrix

Bei diesen Beispielwerten läge der ROSI bei 316.000 US-Dollar (400.000 US-Dollar * 0,94 - 60.000 US-Dollar). Das Cybersicherheitsteam, der IT-Entscheider, Manager oder Administrator kann nun dafür argumentieren, dass die Investition für das Unternehmen diese Summe einsparen wird, was einer Amortisation von 526 Prozent entspräche. Die IT-Verantwortlichen werden schnell feststellen, dass diese Zahlen bei der Begründung von Budgets als Ergänzung der technischen Argumente sehr hilfreich sind. Natürlich kann so ebenfalls der ROSI für Lösungen ausgewertet werden, für die eine Investition bereits getätigt wird.

Fazit

Den ROSI zu berechnen, bevor Geld ausgegeben wird, und ihn regelmäßig für bestehende Investitionen zu evaluieren, bringt argumentative und wirtschaftliche Vorteile. Der Grund dafür ist, dass Organisationen verwertbare und zuverlässige Daten bereitstehen, um herauszufinden, ob die Anstrengung der IT-Sicherheitsstrategie tatsächlich unterstützt wird und die bestehenden Cyberrisiken reduziert werden. Das führt schließlich zu der Feststellung, ob die aktuellen Sicherheitsausgaben gerechtfertigt sind oder das Budget angepasst werden muss, indem Ressourcen neu verteilt oder zusätzliche Budgets freigemacht werden.

Über den Autor:

Matt Middleton-Leal ist General Manager EMEA bei Netwrix.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!