morkdam - stock.adobe.com

DDoS-Angriffe: Komplexer und schwieriger zu stoppen

Bei modernen DDoS-Attacken kombinieren Angreifer immer ausgefeiltere Methoden und agieren sehr zielgerichtet. Dies erschwert die Abwehr und macht es schwieriger, sie zu stoppen.

Im März 2025 wurde die Plattform X (ehemals Twitter) Opfer eines massiven DDoS-Angriffs, der die Erreichbarkeit des Dienstes für mehrere Stunden einschränkte. Nutzer auf der ganzen Welt berichteten von Ladeproblemen, während Sicherheitsteams versuchten, den Angriff abzuwehren.

Der Angriff zeigt, dass selbst globale Plattformen mit ausgefeilten Sicherheitsvorkehrungen nicht gegen moderne DDoS-Bedrohungen gefeit sind. Diese Angriffe sind Teil einer wachsenden Welle, bei der riesige, skalierbare Botnetze eingesetzt werden, um Netzwerke zu überlasten und Dienste lahmzulegen. Diese hochentwickelten Netzwerke aus kompromittierten Geräten ermöglichen Angriffe in bisher nicht gekanntem Ausmaß und mit ausgefeilten Taktiken.

Evolution der Botnetze: „Eleven11bot“ als aktuelles Beispiel

Ein Beispiel ist das Botnet „Eleven11bot“. Die tatsächliche Größe ist umstritten, Schätzungen reichen von 5.000 bis 86.400 infizierten Geräten. Diese Diskrepanz ergibt sich aus unterschiedlichen Herangehensweisen bei der Erkennung kompromittierter Systeme. Bei den meisten dieser Geräte handelt es sich um unsichere IoT-Geräte wie Webcams und Sicherheitskameras, die hohe Datenraten generieren können. Die globale Verteilung dieses Botnetzes erschwert seine Eindämmung erheblich. Unabhängig von der genauen Anzahl stellt das Botnetz jedoch aufgrund seiner Fähigkeit, massive DDoS-Angriffe mit Spitzenwerten von mehr als 5 Terabit pro Sekunde (Tbit/s) zu initiieren, eine erhebliche Bedrohung dar.

„Eleven11bot“ zeigt eindrucksvoll, wie sehr sich DDoS-Angriffe weiterentwickelt haben. Während frühere Botnetze oft auf eine begrenzte Anzahl infizierter Geräte angewiesen waren, ist dieses neue Netzwerk in der Lage, eine noch nie dagewesene Menge an Datenverkehr zu erzeugen. Sicherheitsforscher beobachten eine gezielte Orchestrierung, die es ermöglicht, die Angriffe dynamisch auf verschiedene Ziele zu lenken. Besonders auffällig ist, dass die Angriffe nicht auf einzelne Unternehmen oder Dienste beschränkt sind, sondern ganze Infrastrukturen betreffen und über verschiedene geografische Regionen hinweg ausgeführt werden.

Ein weiteres bemerkenswertes Merkmal von „Eleven11bot“ ist der Einsatz adaptiver Angriffstechniken. So wurden bei mehreren Angriffen verschiedene Methoden kombiniert, um bestehende Schutzmaßnahmen zu umgehen. Als besonders effektiv hat sich dabei das sogenannte „Carpet Bombing“ erwiesen, bei dem nicht nur ein einzelner Zielserver angegriffen wird, sondern gleichzeitig eine große Anzahl von IP-Adressen innerhalb eines Netzwerks. Diese Strategie erschwert die Abwehr der Angriffe mit herkömmlichen Abwehrmaßnahmen erheblich und zeigt, wie ausgefeilt und gefährlich moderne Botnetze geworden sind.

Die Entwicklung der DDoS-Bedrohung

Während klassische volumetrische Angriffe meist relativ einfach aufgebaut waren, kombinieren moderne Angreifer immer raffiniertere Methoden, um bestehende Sicherheitsmaßnahmen zu umgehen. Eine kürzlich beobachtete Angriffswelle auf das Link11-Netzwerk zeigt, wie ausgeklügelt und zielgerichtet diese Angriffe mittlerweile sind – mit schwerwiegenden Folgen für Unternehmen, die auf ausfallsichere Infrastrukturen angewiesen sind.

Traditionelle DDoS-Angriffe setzten in der Regel auf reine Bandbreite: Große Mengen an Datenpaketen wurden an eine Zielinfrastruktur gesendet, um diese zu überlasten. Mittlerweile setzen Angreifer jedoch hybride Techniken ein, die sowohl volumetrische als auch gezielte Angriffe kombinieren.

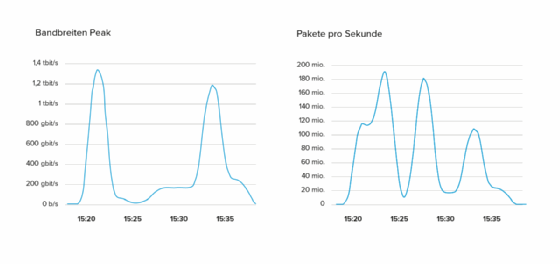

Bei einer kürzlich registrierten Angriffswelle wurde nicht nur ein massiver Datenverkehr von mehr als 1,2 Terabit pro Sekunde und über 200 Millionen Pakete pro Sekunde in der Spitze festgestellt, sondern es wurden auch ausgeklügelte Methoden zur Verschleierung des Angriffs eingesetzt.

Carpet Bombing und gezielte Strategien bei Paketgrößen

Ein Aspekt der aktuellen Angriffswelle ist der Einsatz der „Carpet Bombing“-Methode. Diese Technik erschwert die Isolierung und Blockierung des schädlichen Traffics erheblich. Während beim großflächigen „Carpet Bombing“ über 183.189 eindeutige Quelladressen beteiligt waren, wurde bei der gezielten Netzüberlastung einer einzelnen IP eine noch höhere Zahl von 442.321 eindeutigen Quelladressen registriert.

Auffällig war die gezielte Manipulation der Paketgrößen: Während bei der breiten Attacke ein Mix aus sehr kleinen und sehr großen Paketen verwendet wurde, kamen bei der gezielten Attacke auf eine einzelne IP vor allem große Pakete zum Einsatz. Dies deutet darauf hin, dass die Angreifer nicht nur die maximale Netzwerkkapazität ausnutzen, sondern auch eine schwerer filterbare Verkehrssignatur erzeugen wollten, um bestehende Abwehrmechanismen zu umgehen.

Insbesondere die Verwendung von UDP (User Datagram Protocol) als Transportprotokoll stellte eine Herausforderung für automatische Erkennungsmechanismen dar, da viele geschäftskritische Echtzeitanwendungen, beispielsweise im Finanz- oder Telekommunikationssektor, auf UDP-Kommunikation angewiesen sind. Die gezielte Kombination aus breitem Flächenangriff und gezielter Netzüberlastung zeigt eindrucksvoll den hohen Planungs- und Ressourcenaufwand hinter dem Angriff.

Gezielte Angriffe auf unternehmenskritische Systeme

Die Analyse der Daten zeigte zudem, dass die Angreifer ihre Attacke gezielt auf die Architektur des betroffenen Unternehmens abstimmten. So wurden bevorzugt Ports in einem Bereich angegriffen, der häufig für latenzkritische Dienste genutzt wird. Die Auswahl dieser Ports deutet darauf hin, dass die Angreifer zuvor eine detaillierte Analyse der Zielinfrastruktur durchgeführt haben. Dieses gezielte Vorgehen zeigt, dass DDoS-Angriffe zunehmend maßgeschneidert und auf die spezifischen Schwachstellen der Opfer ausgerichtet werden.

Weltweit verteilte Botnetze: Eine wachsende Herausforderung für die Abwehr

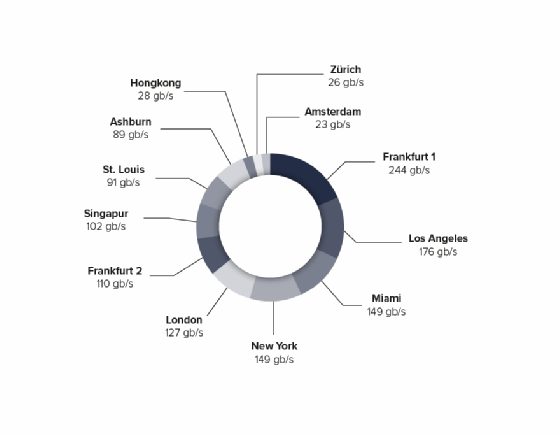

Die globale Verbreitung des Botnetzes wurde durch den Angriff auf das Link11-Netzwerk deutlich sichtbar. Während der Hauptfokus auf nordamerikanischen und europäischen Points of Presence (POPs) lag, zeigte sich innerhalb dieser Regionen eine bemerkenswerte Streuung des Datenverkehrs. Besonders in Frankfurt verteilte sich der Angriff signifikant auf mehrere Rechenzentren, was auf eine gezielte Lastverteilung der Angreifer hindeutet. Erstmals war zudem ein auffälliges Verkehrsaufkommen an asiatischen Knotenpunkten zu beobachten – ein Muster, das bei früheren Terabit-Angriffen in diesem Ausmaß nicht aufgetreten war.

Neue Herausforderungen für IT-Sicherheitsteams

Für IT-Sicherheitsverantwortliche bedeutet diese Entwicklung, dass herkömmliche Abwehrmaßnahmen nicht mehr ausreichen, wie der Link11 European Cyber Report 2025 zeigt. Klassische DDoS-Schutzmechanismen wie Blackholing oder Rate Limiting stoßen an ihre Grenzen, wenn Angriffe nicht nur großflächig, sondern auch intelligent gesteuert werden. Die wichtigsten Herausforderungen, denen sich Unternehmen derzeit stellen müssen, sind:

Adaptive Angriffsmuster: Angreifer variieren nicht nur Zieladressen und Ports, sondern auch Paketgrößen und Übertragungsprotokolle, um Erkennungsmechanismen zu umgehen.

Hybride Angriffe: Volumetrische Angriffe werden mit anwendungsspezifischen Angriffen kombiniert, um sowohl die Infrastruktur- als auch die Anwendungsebene zu treffen.

Missbrauch von UDP: Das verbindungslose UDP-Protokoll wird vermehrt für DDoS-Angriffe genutzt, da es weniger Authentifizierungsmöglichkeiten bietet und daher schwieriger zu filtern ist.

Verstärkter Einsatz von KI durch Angreifer: Angreifer setzen vermehrt auf künstliche Intelligenz, um Angriffsmuster effizienter zu gestalten und potenzielle Schwachstellen in IT-Infrastrukturen automatisiert zu identifizieren.

„Unternehmen stehen vor der Herausforderung, nicht nur auf volumetrische Angriffe vorbereitet zu sein, sondern auch ausgefeilte und zielgerichtete Attacken effektiv abwehren zu können. Ein mehrschichtiger Sicherheitsansatz in Kombination mit fortschrittlicher Threat Intelligence ist der Schlüssel, um Unternehmensinfrastrukturen nachhaltig zu schützen.“

Jag Bains, Link11

Wie Unternehmen sich schützen können

Angesichts dieser Entwicklungen müssen Unternehmen ihre Abwehrstrategien überdenken und modernisieren.

Moderne DDoS-Mitigation-Services: Cloud-basierte Scrubbing-Services können schädlichen Datenverkehr analysieren und filtern, bevor er das Unternehmensnetzwerk erreicht.

Erweiterte Anomalie-Erkennung: Der Einsatz von maschinellem Lernen zur Erkennung ungewöhnlicher Verkehrsmuster kann helfen, auch subtile Angriffe frühzeitig zu erkennen.

Segmentierung und Redundanz: Eine verteilte Infrastruktur mit redundanten Servern und Load-Balancing-Techniken kann die Auswirkungen eines Angriffs minimieren.

Gezielte Filterregeln: Unternehmen sollten ihre Firewalls und Intrusion Prevention Systeme (IPS) regelmäßig aktualisieren, um gezielte Angriffe auf bestimmte Ports frühzeitig zu blockieren.

Fazit

Die jüngsten DDoS-Angriffe zeigen eindrucksvoll, wie sich die Bedrohungslandschaft verändert hat. Angreifer agieren zunehmend gezielter und setzen auf hybride Angriffstechniken, die klassische Abwehrmechanismen umgehen. Unternehmen müssen daher verstärkt auf intelligente Erkennungssysteme, adaptive Schutzmaßnahmen und proaktive Sicherheitsstrategien setzen, um der wachsenden Bedrohung zu begegnen. Die Zeiten, in denen es ausreichte, einfach „mehr Bandbreite“ zur Verfügung zu stellen, sind endgültig vorbei.

Unternehmen stehen vor der Herausforderung, nicht nur auf volumetrische Angriffe vorbereitet zu sein, sondern auch ausgefeilte und zielgerichtete Attacken effektiv abwehren zu können. Ein mehrschichtiger Sicherheitsansatz in Kombination mit fortschrittlicher Threat Intelligence ist der Schlüssel, um Unternehmensinfrastrukturen nachhaltig zu schützen.

Über den Autor:

Jag Bains ist Vice President Solution Engineering bei Link11. Er hat über 25 Jahre Erfahrung verschiedenen ISPs. Als CTO für DOSArrest Internet Security integrierte er einen Website-Monitoring-Service, um einen der ersten vollständig gemanagten DDoS-Schutzdienste der Branche zu schaffen. Zuvor war er als Director of Network Operations bei PEER1 für die Architektur, den Betrieb und die Wartung des PEER1 FastFiber Network zuständig. Sein Verantwortungsbereich umfasste den internationalen Backbone für Rechenzentrumsnetzwerke sowie die Verwaltung von Kunden-Firewalls und Lastverteilern.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.