Exnoi - stock.adobe.com

Microsoft Teams im Visier der Angreifer

Manipulierte Nachrichten, geänderte Namen und gefälschte Anruferidentitäten: Collaboration-Tools sind ein attraktives Ziel für Angreifer, um potenzielle Opfer anzugehen.

Wenn Anwender mit Anwendern kommunizieren, dann spielen dabei Informationsaustausch und Vertrauen wesentliche Rollen. Das ruft selbstverständlich Angreifer auf den Plan, die daraus Nutzen für ihre wenig redlichen Absichten ziehen wollen.

Collaboration-Tools wie Microsoft Teams und Zoom gehören in nahezu allen Berufsbildern zum Alltag in Sachen Kommunikation. Unternehmen jeglicher Größe wickeln über derartige Lösungen wichtige interne und externe Kommunikation ab. Damit stellen diese Werkzeuge für Angreifer ein wohlfeiles Ziel dar. Sicherheitsforschende von Check Point haben sich intensiver mit Angriffen auf und Schwachstellen von Microsoft Teams beschäftigt.

Bei den Untersuchungen haben die Forschenden unterschiedliche Perspektiven berücksichtigt. Dies bedeutet sowohl externe Akteure sowie böswillige Insider wurden als potenziell Handelnde betrachtet. Dabei sind mehrere Schwachstellen entdeckt worden. So sei es möglich gewesen, sich als Kollegen auszugeben, Unterhaltungen zu manipulieren sowie Benachrichtigungen zu missbrauchen.

Nachfolgend einige der gefundenen Schwachstellen im Überblick. Die Schwachstellen wurden im März 2024 von Check Point Research an Microsoft gemeldet. Die wurden von Microsoft unter der Kennung CVE-2024-38197 geführt. Nach Angaben von Check Point habe Microsoft die Probleme untersucht und im Laufe des Jahres 2024 eine Reihe von Korrekturen veröffentlicht. Die endgültige Korrektur für Video- und Audioanrufe sei Ende Oktober 2025 erfolgt.

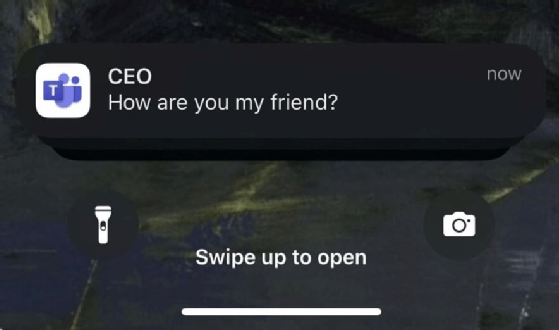

Gefälschte Benachrichtigungen

Benachrichtigungen, unabhängig davon, ob sie auf Mobilgeräten oder auf dem Desktop angezeigt werden, sind darauf ausgelegt, sofortige Aufmerksamkeit zu erzeugen. Die Sicherheitsforscher haben herausgefunden, dass Angreifer Benachrichtigungsfelder manipulieren können. Damit sieht es für den Empfänger so aus, als würde die Benachrichtigung von einem Kollegen oder einer vertrauenswürdigen Führungskraft stammen.

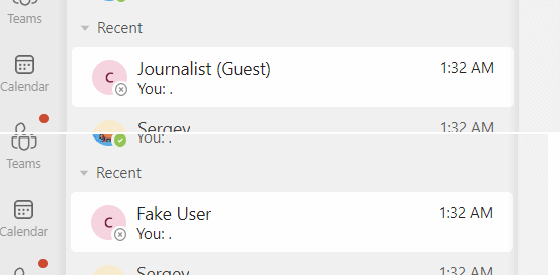

Ändern von Anzeigenamen über Konversationsthemen in privaten Chats

Eine Sicherheitslücke hat es Angreifern erlaubt, den angezeigten Namen in privaten Chat-Unterhaltungen zu ändern. Dies war möglich, indem durch den Angreifer das Thema der Unterhaltung modifiziert wurde. Das geänderte Thema sahen beide Teilnehmer als Namen der Unterhaltung, was das potenzielle Opfer über den Kontext der Unterhaltung in die Irre führen könne.

Nicht erkennbare Bearbeitung von Nachrichten

Angreifer konnten durch die Wiederverwendung eindeutiger Identifier im Nachrichtensystem von Teams den Inhalt zuvor gesendeter Nachrichten verändern. Das Tückische daran, dies ohne, dass die Kennzeichnung Bearbeitet angezeigt wurde. So wurde eine unsichtbare Umschreibung des Nachrichtenverlaufs möglich. Die nachträgliche Veränderung von Unterhaltung mit womöglichen sensiblem und entscheidendem Inhalt kann das Vertrauen in Aufzeichnungen und Kommunikation untergraben.

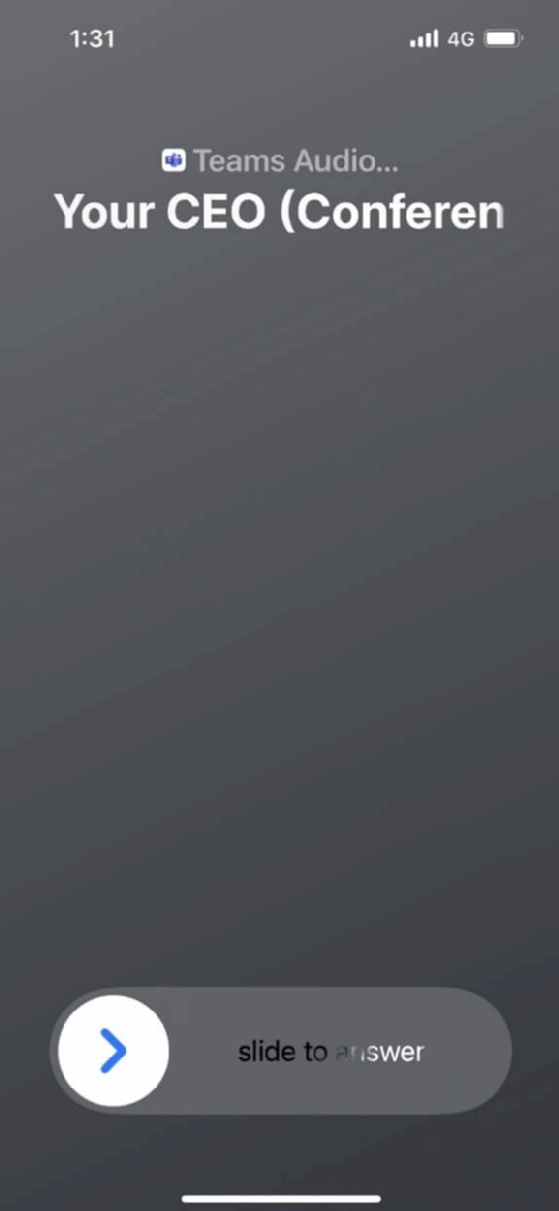

Gefälschte Anruferidentität bei Video-/Audioanrufen

Die Sicherheitsforscher haben zudem entdeckt, dass der in Anrufbenachrichtigungen angezeigte Name und auch der während des Anrufs selbst angezeigte Name manipuliert werden konnte. Es sei Angreifern durch Modifikationen der Anrufinitiierungsanfragen möglich gewesen, diesen Namen beliebig zu ändern. Somit seien Angreifer in der Lage gewesen, die Identität des Anrufers zu fälschen. Sie konnten damit dem Empfänger des Anrufs einen beliebigen Namen anzeigen.

Die gesamte Analyse von Check Point Research findet sich in einem Blogbeitrag.

Auch wenn, wie eingangs erwähnt, diese konkreten Schwachstellen von Microsoft geschlossen wurden, bleibt Microsoft Teams ein attraktives Ziel für Angreifer. Im Oktober 2025 hat Microsoft einen Sicherheitshinweis veröffentlicht, der diesbezüglich erneut sensibilisiert. Dort werden sowohl mögliche Angriffsketten wie auch Abwehrmaßnahmen erläutert. Darüber hinaus stellt Microsoft einen Leitfaden zur Absicherung von Teams zur Verfügung.

Collaboration-Tools als Angriffsfläche

Angesichts der wichtigen Rolle die Collaboration-Tools in der heutigen Arbeitswelt spielen, werden sie auch weiterhin ein attraktives Ziel für Angreifer bleiben. Dies gilt für alle Lösungen gleichermaßen, wenn sie in der Kommunikation von Unternehmen eine wesentliche Rolle spielen.

Analogien zur E-Mail-Kommunikation kommen nicht von ungefähr. Wann immer eine digitale Kommunikation mit interessanten Informationen stattfindet, bei der auch Vertrauen eine Rolle spielt, ruft dies unweigerlich Angreifer auf den Plan. Selbst wenn das Abziehen von Informationen nicht gelingt, ist ein beeinträchtigtes Vertrauen ebenfalls ein nachteiliger Effekt für die Geschäftstätigkeit.

Daher müssen Unternehmen und IT-Teams alle Lösungen, die zur internen und externen Kommunikation eingesetzt werden, in Sachen Sicherheit mit der gleichen Sorgfalt behandeln.

Schutzmaßnahmen für sichere Zusammenarbeit

Tools zur Zusammenarbeit sind in der heutigen Arbeitswelt unabdingbar, inklusive der gesamten Funktionalität von Chat bis Dateifreigabe. Laut Check Point seien die Lösungen aber in erster Linie in Hinblick auf die Benutzerfreundlichkeit und Produktivität entwickelt worden. Die erweiterte Bedrohungsabwehr scheint weniger im Fokus gestanden zu haben.

Daher empfehle man ein mehrschichtiges Sicherheitsmodell mit folgenden Elementen:

- Einheitlicher Schutz über Anwendungen hinweg: E-Mail, Browser, Collaboration-Tools und andere Anwendungen zur Zusammenarbeit gilt es gleichermaßen zu schützen.

- Malware- und Dateischutz: Die Verbreitung von bösartigen Dateien, Links und Nutzdaten über Collaboration-Tools muss unterbunden werden.

- Schutz vor Datenverlust (DLP, Data Loss Prevention): Es muss für Unternehmen transparent sein und ein entsprechender Schutz bestehen, wenn sensible Daten über Chats, Dateifreigabe und Links weitergegeben werden.

- Erkennung und Reaktion auf Bedrohungen: Wie andere Bereiche auch, sollten Collaboration-Tools auf Anomalien überwacht werden. Beispielsweise ungewöhnliches Verhalten und fingierte Sitzungen.

Abseits dessen ist die Verwaltung und der Schutz von Identitäten zweifelsohne ein Dreh- und Angelpunkt der IT-Sicherheit. Hier müssen Unternehmen ein solides Fundament für ihre Gesamtsicherheit schaffen. Und diese Herausforderungen werden mit dem Einsatz von KI-Agenten noch an Bedeutung gewinnen.