peterschreiber.media - stock.ado

Supplier Fraud: Angriffe auf Lieferketten per E-Mail

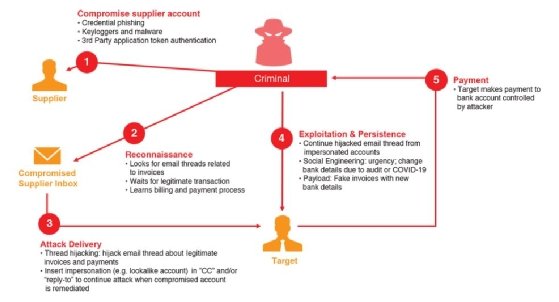

Beim Angriff auf Lieferketten arbeiten die Kriminellen mit fingierten Rechnungen oder versuchen Zahlungen auf ihre Konten umzuleiten. Die komplexe Angriffstaktik setzt auf E-Mails.

Beziehungen zwischen Unternehmen und Lieferanten sind üblicherweise vergleichsweise eng, das wissen auch Kriminelle zu schätzen und versuchen daraus Kapital zu schlagen. Der Security-Anbieter Proofpoint macht auf eine besondere Form des Business E-Mail Compromise (BEC) aufmerksam – den so genannten Supplier Fraud.

Dabei versuchen sich Kriminelle wie bei anderen Arten des BEC mit der Fälschung von geschäftlicher E-Mail-Kommunikation zu bereichern. So sei es Ziel von Supplier Fraud beispielsweise fingierte Rechnungen an Geschäftspartner der imitierten Unternehmen zu stellen. Oder es wird versucht, die Zahlung einer ganz legitimen Rechnung auf Konten zu veranlassen, auf die die Cyberkriminellen Zugriff haben.

Damit das Ansinnen der Kriminellen erfolgreich ist, ist einiges von Vorarbeit vonnöten. In der Regel wird dabei zunächst der Lieferant eines Unternehmens kompromittiert, so dass man dessen geschäftliche Kommunikation imitieren kann. Die Kriminellen beobachten hierfür üblicherweise über einen längeren Zeitraum die E-Mail-Kommunikation zwischen dem potenziellen Opfer und dem Lieferanten.

Die Angriffe mit Lieferantenrechnungen gehen nach Angaben von Proofpoint häufig von einem ganz legitimen E-Mail-Account aus, der kompromittiert wurde. Da diese Nachrichten von einem legitimen Konto stammen, sehen Kontrollen zur Authentifizierung wie DKIM, SPF oder DMARC diesbezüglich auch kein Problem.

Wenn der Angreifer eine Unterhaltung über eine mögliche Transaktion erkennt, kapert er diese Unterhaltung. Die Nachricht des Angreifers ist dann Bestandteil einer ganz „normalen“ Unterhaltung zwischen Lieferanten und Kunde, was ihr eine hohe Glaubwürdigkeit verleiht. Für den Anwender des potenziellen Opfers ist die Bedrohung somit nur schwer zu erkennen. Die Angreifer fügen der Unterhaltung auch gerne mal ein weiteres E-Mail-Konto hinzu, etwa via CC-Feld, um die Unterhaltung gegebenenfalls auch weiterführen zu können, wenn das kompromittierte Konto stillgelegt wird.

Mehr Informationen zur Problematik des Supplier Fraud finden sich in einem Blogbeitrag bei Proofpoint.