Data in Use (Daten in Verwendung)

Was ist Data in Use?

Data in Use (zu deutsch: Daten in Verwendung) sind Daten, die gerade von einem System, einer Anwendung, einem Benutzer oder einem Gerät aktualisiert, verarbeitet, gelöscht, abgerufen oder gelesen werden. Diese Art von Daten wird nicht passiv gespeichert, sondern bewegt sich aktiv durch Teile einer IT-Infrastruktur.

Beispiele für Data in Use

Im Allgemeinen umfassen Data in Use alle Daten, die verarbeitet, abgerufen oder gelesen werden. Beispiele hierfür sind Daten, die in folgenden Bereichen gespeichert oder verarbeitet werden:

- RAM.

- Datenbanken.

- Prozessoren, beispielsweise CPUs.

Wenn ein Benutzer beispielsweise auf einer Banking-Website oder in einer Banking-Anwendung Zugriff auf seine Transaktionshistorie anfordert oder eine Transaktion durchführt, gelten die Transaktionsdaten als Daten in Verwendung, also Data in Use. Ebenso ist die Autorisierung der Anmeldeeingaben eines Benutzers ein Beispiel für Daten in Verwendung.

Daten, die auf Anfrage einer Anwendung aus einer Datenbank abgerufen werden, sind ebenfalls Data in Use. Die Anwendung verwendet diese Daten auf bestimmte Weise, damit Benutzer definierte Ziele erreichen können.

Die Daten in Cloud-Speicherdateien gelten ebenfalls als Data in Use. Es ist üblich, dass mehrere Benutzer auf ein in Google Cloud oder Microsoft 365 gespeichertes Dokument zugreifen. Wenn sie gleichzeitig Änderungen an dem Dokument vornehmen, gelten dessen Daten als in Verwendung.

Daten können von einer Datenanalyseanwendung aktiv aus einer oder mehreren Quellen abgefragt werden. Sie können auch von dieser Anwendung in Echtzeit verarbeitet und analysiert werden, um einem Benutzer nützliche Erkenntnisse zu liefern. Diese Daten sind ebenfalls Daten in Verwendung, und die daraus gewonnenen Erkenntnisse können die Entscheidungsfindung der Benutzer unterstützen.

Drei Zustände von Daten

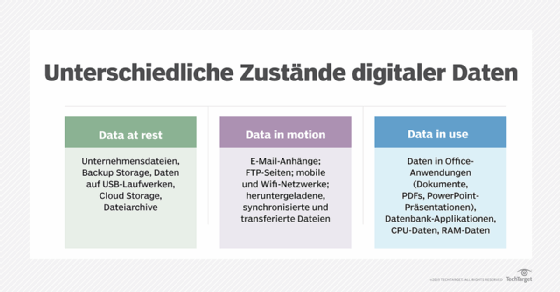

Daten in Verwendung sind einer von drei Zuständen digitaler Daten – die beiden anderen Zustände sind Daten in Bewegung und ruhende Daten.

Data in Motion beziehen sich auf Daten, die innerhalb eines Computersystems oder zwischen Computersystemen (einschließlich virtueller Maschinen oder Geräte in einem virtuellen privaten Netzwerk) transportiert werden. Sie werden auch als Data in Transit oder Data in Flight bezeichnet.

Data at Rest sind Daten, auf die derzeit nicht zugegriffen wird oder die nicht verwendet werden. Sie haben bereits ihr Speicherziel erreicht und werden daher nicht mehr über ein Netzwerk übertragen. Dateien, die selten oder nie geändert werden, wie Archiv- oder Referenzdateien, sowie Dateien, die regelmäßig, aber nicht ständig geändert werden, sind Beispiele für ruhende Daten.

Im Gegensatz zu den beiden oben genannten Datentypen sind Daten in Verwendung Daten, die aktiv genutzt werden. Sie befinden sich nicht im Ruhezustand und sind möglicherweise auch nicht in Bewegung.

Datenzustände werden von Informationssicherheitsexperten verwendet, um Endpunkte zu identifizieren, an denen Daten verschlüsselt werden sollten. Die Kenntnis der Datenzustände ist auch wichtig, um die Einhaltung gesetzlicher Vorschriften wie den Payment Card Industry Data Security Standard (PCI DSS) und die Datenschutz-Grundverordnung (DSGVO) zu gewährleisten.

Bedrohungen für Data in Use

Da Data in Use für einen oder mehrere Benutzer direkt zugänglich sind, sind Daten in diesem Zustand anfällig für Angriffe und Missbrauch. Darüber hinaus steigen die Sicherheitsrisiken mit zunehmenden Berechtigungen und Geräten in einem IT-Netzwerk. Oft enthalten Data in Use digitale Zertifikate, Verschlüsselungsschlüssel und geistiges Eigentum. Unternehmen müssen diese Arten von Daten überwachen und sichern, um nicht Opfer von Cyberangriffen zu werden.

Man-in-the-Middle-Angriffe (MITM) sind eine häufige Bedrohung für Data in Use. Hierbei handelt es sich um eine Art Abhörangriff, bei dem ein Angreifer die Daten heimlich abfängt und für böswillige Zwecke manipulieren kann.

Weitere häufige Bedrohungen für Daten während ihrer Nutzung sind:

- Malware und Ransomware. Schädliche Software in Form von Malware und Ransomware kann es Angreifern ermöglichen, Daten während ihrer Nutzung zu stehlen oder zu löschen oder sie zu verschlüsseln, um sie für autorisierte Benutzer unzugänglich zu machen.

- Phishing-Betrug. Beim Phishing versucht ein Betrüger, mithilfe gefälschter E-Mails und unter Vortäuschung einer vertrauenswürdigen Absenderadresse sensible Daten während ihrer Nutzung zu erlangen, beispielsweise Passwörter oder Kreditkartendaten.

- Insider-Bedrohungen. Skrupellose oder unachtsame Insider (aktuelle oder ehemalige Mitarbeiter, Auftragnehmer, Lieferanten, Geschäftspartner), die ihre Berechtigungen böswillig oder versehentlich missbrauchen und so zu Datenverletzungen führen.

- SQL-Injections. SQL-Injections sind eine Cyberangriffstechnik, bei der Angreifer eine Reihe von bösartigem Code in eine Datenbankabfrage einfügen, um sich unbefugten Zugriff auf die in der Datenbank verwendeten Daten zu verschaffen.

- Memory Scraping (RAM-Scraping). Eine Cyberangriffstechnik, bei der Angreifer versuchen, Memory-Register auszulesen, um sensible Daten wie Verschlüsselungsschlüssel oder Kreditkarteninformationen zu extrahieren.

- Datenlecks. Schwache oder fehlende Zugriffskontrollen oder erweiterte Berechtigungen können es Benutzern ermöglichen, Aktivitäten durchzuführen – Kopieren und Einfügen von Text, Bildschirmaufnahmen, E-Mails an mehrere Benutzer –, die zu einer unbeabsichtigten Offenlegung oder einem Verlust von Daten führen.

Die Bedeutung der Verschlüsselung von Data in Use

Um Daten während der Nutzung vor Cyberangriffen zu schützen, ist es unerlässlich, strenge Sicherheitskontrollen wie Verschlüsselung zu implementieren. Häufig verwendete Verschlüsselungsmethoden sind asymmetrische Verschlüsselung, HTTPS, Transport Layer Security und Secure Sockets Layer. Neben der Verschlüsselung gibt es weitere wichtige Möglichkeiten zum Schutz von Data in Use, darunter die Benutzerauthentifizierung in allen Phasen, eine strenge Identitätsverwaltung und gut gepflegte Berechtigungen für Profile innerhalb eines Unternehmens.

Verschlüsselung kann auf Laufwerks- oder Memory-Ebene angewendet werden. Bei der vollständigen Festplattenverschlüsselung (FDE) werden alle Daten auf einem Laufwerk und dessen Betriebssystem verschlüsselt, um unbefugten Datenzugriff zu verhindern und sicherzustellen, dass die Daten auch bei Diebstahl des Geräts unzugänglich bleiben. Im Gegensatz dazu wird bei der Memory-Verschlüsselung nur der Inhalt des System-RAM verschlüsselt, um sicherzustellen, dass nur autorisierte Benutzer mit dem Entschlüsselungscode den Inhalt des RAM lesen können.

Weitere Sicherheitsstrategien zum Schutz von Data in Use

Zu den weiteren gängigen Verfahren zum Schutz von Data in Use gehören

- Verfolgung und Meldung von Datenzugriffen, um verdächtige Aktivitäten und potenzielle Bedrohungen zu erkennen, zum Beispiel Überwachung von Anmeldeversuchen bei Plattformen mit sensiblen Informationen.

- Tools zur Überwachung der Dateiintegrität (File Integrity Monitoring, FIM), die Dateiänderungen in Echtzeit überwachen und verfolgen, damit Sicherheitsteams unbefugte Änderungen oder Löschungen erkennen können.

- Strenge Zugriffskontrolle und Endpunkt-Sicherheitsmanagement mit Authentifizierungsmaßnahmen, bevor auf Daten zugegriffen und diese verwendet werden können.

- Gut dokumentierte Disaster-Recovery-Pläne, die den Wiederherstellungsprozess beschleunigen können, wenn verwendete Daten kompromittiert werden oder verloren gehen.

- E-Mail-Überwachungs-Tools, die E-Mail-Inhalte, Anhänge und Metadaten verfolgen und analysieren, um Data in Use vor Sicherheitsbedrohungen (sowohl absichtlichen als auch unbeabsichtigten) zu schützen.

- Tools zur Data Loss Prevention (DLP), die Bedrohungen für kritische Daten während der Nutzung mindern, indem sie die Daten hinter einer Netzwerk-Firewall schützen.

- Geheimhaltungsvereinbarungen (NDAs) für Mitarbeiter und Stakeholder, in denen die Strafmaßnahmen festgelegt sind, die gegen diese Parteien verhängt werden, wenn sie die Informationen ohne die ausdrückliche Genehmigung des Unternehmens weitergeben.

Privileged Access Management (PAM) ist eine weitere Möglichkeit, verwendete Daten vor Diebstahl und Lecks zu schützen. Mithilfe von Techniken für die Verwaltung gemeinsamer Zugangsdaten, privilegierter Sitzungen und des Anwendungszugriffs können Sicherheitsteams überwachen, welche Benutzer Zugriff auf welche Daten haben, und verhindern, dass böswillige Akteure auf sensible Daten zugreifen, die gerade verwendet werden.

Da Datenumgebungen mit der wachsenden Bedrohungslandschaft immer größer werden, können Unternehmen auch von der Implementierung starker Benutzerauthentifizierungs- und Autorisierungskontrollen zum Schutz der verwendeten Daten profitieren. Beispielsweise erfordert die Multi-Faktor-Authentifizierung (MFA) die Verwendung mehrerer Authentifizierungsprozesse, um Zugriff auf ein Unternehmenssystem oder -konto zu erhalten. MFA erschwert Hackern den Zugriff auf dieses System, selbst wenn sie einen der Faktoren – wie die Anmeldedaten eines Benutzers (Benutzername und Passwort) – stehlen können.

Es ist außerdem ratsam, Technologien und Tools für das Data Security Posture Management (DSPM) einzusetzen. Diese Tools bieten einen ganzheitlichen Überblick über alle verwendeten Daten, insbesondere sensible Daten, sowie über deren Sicherheitsstatus. Der DSPM-Ansatz ermöglicht Unternehmen außerdem Folgendes:

- Identifizieren Sie Schwachstellen in verwendeten Daten.

- Implementieren Sie Kontrollen, um Datenverletzungen zu verhindern.

- Identifizieren Sie Fälle und Ursachen von Datenmissbrauch oder -exfiltration.

- Feststellen, ob auf verwendete Daten ohne entsprechende Berechtigung zugegriffen wurde.

Schließlich ist es von entscheidender Bedeutung, die Benutzerberechtigungen und -rechte regelmäßig zu überwachen. Auf diese Weise können Warnsignale wie übermäßige Berechtigungen oder erweiterte Rechte erkannt werden, die, wenn sie nicht behoben werden, zur Offenlegung oder Kompromittierung geschäftskritischer Daten führen können. Sicherheitsberechtigungsanalysatoren können in diesen Bereichen hilfreich sein. Darüber hinaus kann die Verwaltung von Informationsrechten dazu beitragen, verwendete Daten vor unerwünschtem oder unbefugtem Zugriff zu schützen.

Im Kurzüberblick: Data in Use

Data in Use bezeichnet Daten, die gerade aktiv verarbeitet, gelesen, verändert oder übertragen werden – etwa in RAM, Datenbanken, Prozessoren oder Cloud-Dokumenten. Im Gegensatz zu Data at Rest (ruhende Daten) und Data in Motion (übertragene Daten) sind sie besonders angreifbar, weil sie direkt im Zugriff stehen.

Bedrohungen sind unter anderem Man-in-the-Middle-Angriffe, Malware, Phishing, Insider-Missbrauch, SQL-Injections, RAM-Scraping und Datenlecks durch schwache Zugriffskontrollen.

Schutzmaßnahmen umfassen Verschlüsselung (zum Beispiel TLS, Memory- oder Festplattenverschlüsselung), Multi-Faktor-Authentifizierung, strenge Zugriffsrechte, Monitoring (zum Beispiel File Integrity Monitoring, Data Loss Prevention), sowie organisatorische Maßnahmen wie NDAs oder Disaster-Recovery-Pläne.

Data in Use sind die aktivsten und damit sensibelsten Daten – sie benötigen daher die stärksten Sicherheitskontrollen.