Was Sie über den Windows Security Accounts Manager (SAM) wissen sollten

Kennwörter, Anmeldung und Rechte in Windows verwalten: Mit diesen fünf Tipps sorgen Administratoren für sichere Rechner im Unternehmensnetzwerk.

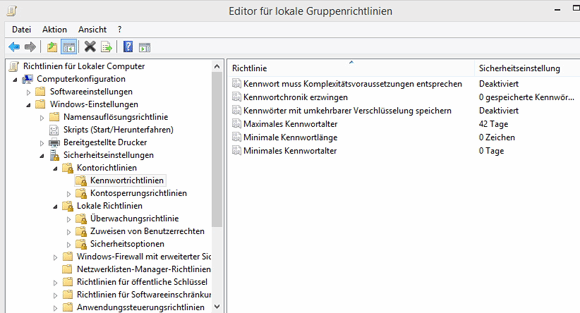

Kennwörter für die Benutzeranmeldung sind grundlegend für die Computersicherheit. Allerdings haben Forscher festgestellt, dass sie auch für eine große Anzahl von Sicherheitsverletzungen verantwortlich sind. Viele IT-Profis haben den Kampf für sichere Passwörter bereits aufgegeben. Zwar lassen sich in Windows und Active Directory viele Richtlinien für die Passwortsicherheit festlegen. Das Problem ist jedoch, dass viele Anwender Probleme mit den Kennwörtern haben, die Richtlinien umgehen oder die Passwörter auf Zettel an ihrem Arbeitsplatz schreiben. Für Administratoren lohnt es sich dennoch zu verstehen, wie man Windows-Anmeldung und Kennwörter verwaltet und der Security Accounts Manager (SAM) beziehungsweise die Sicherheitskontenverwaltung sichere Passwörter erzwingt.

Es gibt fünf wissenswerte Punkte, die bei der Verwaltung der Desktop-Rechner hilfreich sind:

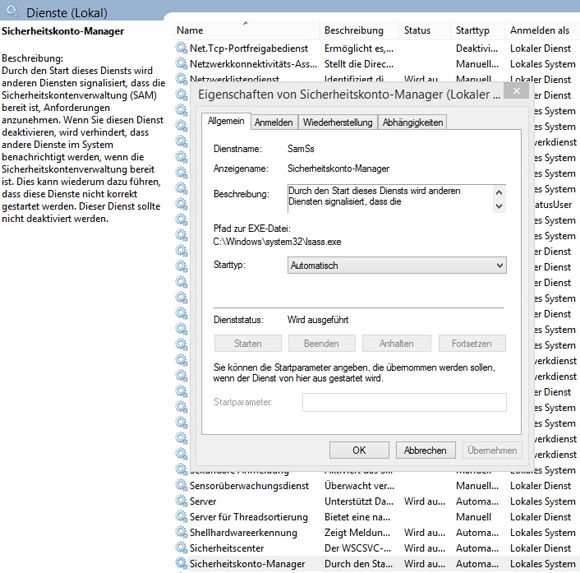

- Der Security Accounts Manager ist seit Jahren zentraler Bestandteil des Microsoft Betriebssystems und auch ein Teil von Windows 8.1 und Windows Server 2012 R2. Die Funktionen sind in der Datei lsass.exe im Verzeichnis C:\Windows\System32 hinterlegt.

Windows SAM speichert Hash-Versionen von lokalen Windows-Konto-Passwörtern und verwaltet den Validierungsprozess während der Anmeldungen.

- Die lokale Datei des Security Accounts Manager, technisch gesehen ein Teil der Windows-Registrierung, befindet sich im Verzeichnis C:\Windows\system32\config\. Auf Domänencontrollern wird die SAM-Datei als Äquivalent für Active Directory gespeichert und trägt die Bezeichnung ntds.dit. In dieser Datei ist die Datenbank für Active Directory gespeichert. Die Datei befindet sich normalerweise im Verzeichnis C:\Windows\ntds. Administratoren können den Speicherort aber beim Heraufstufen eines Domänencontrollers neu festlegen.

- Die SAM-Datei ist gesperrt und kann bearbeitet oder gelöscht werden, sobald das Betriebssystem geladen wird.

Die Datei und SAM sind jedoch vollständig zugänglich, wenn der Computer von einer Live- Wiederherstellungs-CD wie ophcrack gebootet wird. Dies ist einer der Hauptgründe, warum Administratoren und Anwender die Festplatten der Rechner verschlüsseln sollten, zum Beispiel mit Bitlocker. Allerdings sollten sich Administratoren nicht vollständig auf die Verschlüsselung der Festplatten verlassen. Kennwörter sind nur ein Teil des Problems.

- Eine Sicherungskopie der SAM-Datei ist in C:\Windows\System32\repair verfügbar. Wenn Anwender ihr Kennwort regelmäßig ändern, wird diese Datei wahrscheinlich veraltete Kennwörter enthalten. Allerdings ist die Datei für jeden zugänglich, der am Computer angemeldet ist. Ein verwaistes Konto und böse Absichten reichen somit völlig aus, um die Sicherheit auszuhebeln.

- NTLM Hash-Kennwörter können in der SAM-Datei mit dem älteren LAN-Manager (LM) oder mit den neueren Hashs gespeichert werden. Bis Windows 7 verwendet Windows standardmäßig NTLM-Hashes . Beide Arten von Hashes können mit vorberechneten Hash-Werten als Tabellen gespeichert werden. Dabei handelt es sich um eine Methode, die vor über zehn Jahren von Philippe Oechslin (Eidgenössische Technische Hochschule Lausanne) entdeckt wurde. Oechslins ophcrack und Elcomsoft System Recovery sind zwei bekannte Tools zum Knacken von Windows-Kennwörtern mit vorberechneten Passwort-Hashes. Es gibt aber weitaus mehr Tools in diesem Bereich.

Ein weiteres Tool zum Extrahieren der Windows-Passwort-Hashes aus der SAM-Datei ist pwdump. Mehr Informationen über Rainbow-Tabellen- und Windows-Passwort-Cracking sind hier verfügbar. Beachten Sie aber, dass auch die Verwendung des syskey-Tools zur Verbesserung der Sicherheit der SAM-Datei, die Security nicht vollständig sicherstellt. Die Einstellungen lassen sich mit Tools, wie zum Beispiel Elcomsoft Proactive System Password Recovery, aushebeln.

Es kommt selten vor, dass es Probleme mit dem Security Accounts Manager gibt. Lokale Konten tauchen auf dem Radar von Netzwerkadministratoren allerdings selten auf. Es lohnt sich dennoch, alle Details über SAM zu kennen. Dieses Wissen ist eine gute Begründung, um die Sicherung von Kennwörtern auf Firmen-Desktops zu unterstreichen.

Angesichts dieser Probleme lässt sich festhalten, dass nichts sicher ist, wenn es um Windows-Passwörter geht. Viele Unternehmen bringen sich in Gefahr, da sie unsichere Passwörter verwenden. Administratoren sollten dieses Risiko so weit wie möglich minimieren.