XtravaganT - Fotolia

So lassen sich Passwort-Probleme mit dem vCSA Root-Account beheben

Standardmäßig laufen Root-Passwörter der vCenter Server Appliance nach 90 Tagen ab. Die Lösung für dieses Problem führt über die vCSA-Shell.

Seitdem vSphere 6 vergangenes Jahr veröffentlicht wurde, erhalten viele VMware-Kunden bei der Bereitstellung der vCenter Server Appliance (vCSA) eine Fehlermeldung, wenn sie sich mit den Root-Anmeldedaten einloggen wollen. Die wenigsten Anwender wissen nämlich, dass die Passwortrichtlinien als Standardeinstellung das Passwort nach 90 Tagen ungültig werden lassen.

Viele VMware-Admins stoßen genau dann auf dieses Problem, wenn sie ihre vCSA von Version 6.0 auf die jüngste Version 6.0 Update 1 aktualisieren wollen, die im September veröffentlicht wurde. Um den Upgrade-Prozess durchzuführen, müssen sich Administratoren nämlich an der vCenter Server Appliance anmelden und über die ESXi Shell ein Softwarepaket installieren. Solange man nicht wirklich etwas über die vCSA-Shell erledigen muss, wird man sich dort kaum über die Root-Credentials anmelden.

Tatsächlich gibt es keinen wirklich einfachen Weg mehr, ein abgelaufenes vCSA-Passwort ohne ESXi-Shell und Kommandozeilenbefehle zu ändern, seitdem VMware das Virtual Appliance Management Interface (VAMI) mit vSphere 6 entfernt hat. Wie löst man also das Problem eines abgelaufenen vCSA-Root-Passwortes? Eigentlich ist die Lösung recht einfach.

Änderungen im GRUB-Bootloader

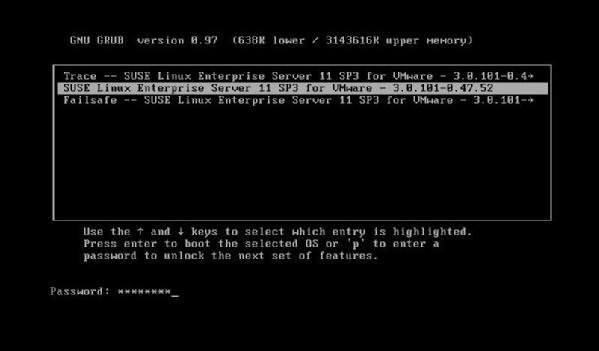

Im ersten Schritt muss ein Reboot der vCSA erfolgen. Sobald der Grand Unified Bootloader (GRUB) erscheint, muss über die Leertaste der Autoboot-Vorgang deaktiviert werden.

Als nächstes erlangt man über die Taste „p“ Zugriff auf die möglichen Boot-Optionen der vCenter Server Appliance. Hierfür wird wiederum das GRUB-Passwort benötigt. Wenn bei der Bereitstellung der vCSA das Passwort nicht geändert wurde, lautet das GRUB-Passwort standardmäßig vmware.

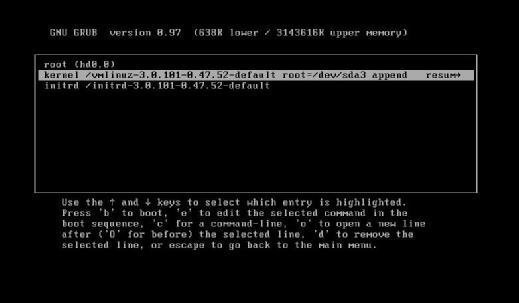

Falls das vCSA Root-Passwort geändert wurde, dann sollte das GRUB-Passwort dem letzten Passwort entsprechen, das für den Root-Account eingerichtet wurde. Der nächste Bildschirm sollte ein Auswahlmenü zeigen. Je nach installierter vCSA-Version muss hier SLES 11 for VMware oder VMware vCenter Server Appliance ausgewählt werden, anschließend wird über die Taste „e“ eine Änderung der Boot-Parameter möglich. Die zweite Zeile sollte hier die Möglichkeit bieten, sich die Boot-Parameter des Kernels anzeigen zu lassen.

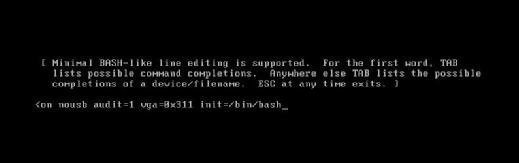

Über die Taste „e“ lassen sich diese Boot-Parameter anschließend ändern, hier muss den Kernel-Boot-Optionen init=/bin/bash hinzugefügt werden.

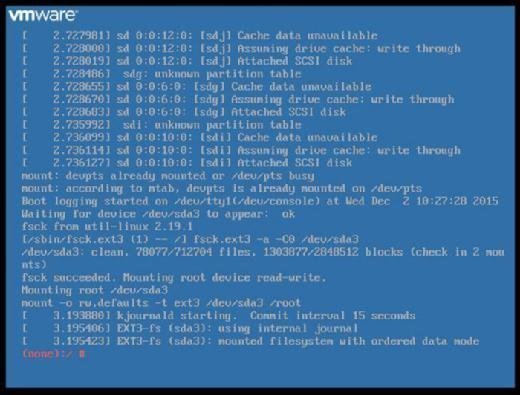

Über die Enter-Taste gelangt man schließlich wieder zurück zum GRUB-Menü. Der Bootvorgang wird anschließend über die Taste „b“ gestartet und das System sollte direkt in die vCSA-Shell starten.

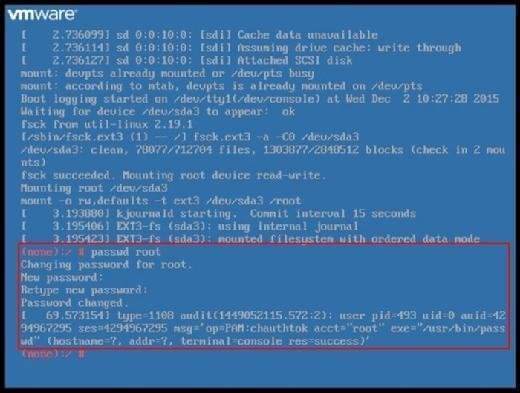

Das Root-Passwort der vCenter Server Appliance wird über den Befehl passwd root zurückgesetzt.

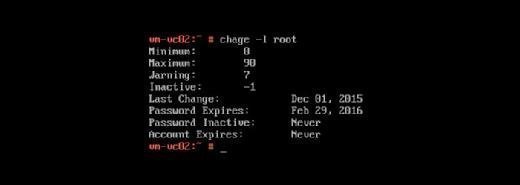

Als nächstes muss die Appliance über den Befehl reboot neu gestartet werden. Sobald vCSA wieder hochgefahren ist, meldet man sich als Root-Anwender an. Der Befehl chage verwaltet abgelaufene Nutzer-Accounts. Um sich die Standardeinstellungen anzeigen zu lassen, wird der Befehl chage –l root verwendet.

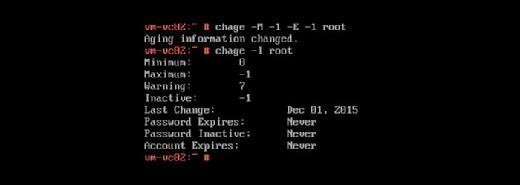

In Abbildung 6 sieht man, dass als Standardeinstellung eine Dauer von 90 Tagen vorgegeben ist, nach der das Passwort abläuft. Nach sieben Tagen wird zudem eine Warnmeldung per E-Mail verschickt, zumindest wenn per SMTP-Einstellungen eine E-Mail-Adresse konfiguriert wurde. Über die Kommandozeile kann diese Passwortrichtlinie komplett deaktiviert werden, indem Maximum und Expiry Date jeweils auf den Wert -1 gesetzt werden:

chage –M -1 -E -1 root

Nach einem erneuten Reboot der vCenter Server Appliance wird das Root-Passwort nicht mehr ablaufen.

Erneuerung des Passwortes erzwingen

Zusätzlich kann der erzwungene Lockout durch eine erzwungene Erneuerung des Passwortes ersetzt werden. Über die Kommandozeile muss hierfür über einen Text-Editor wie vi das Skript /etc/cron.daily/pass-expiration geöffnet werden.

Die folgenden Befehle müssen anschließend entfernt werden:

# disable the password if it's time and not already done.

# don't rely on the pam account facility. prepend an x in the shadow file.

if [ $TODAY -ge $DEADLINE ] && ! grep -q ‘root:x' $SHADOW; then

sed -e ‘s/^root:\(.*\)/root:x\1/' $SHADOW -i

fi

Anschließend kann über die hier folgenden Befehle der erzwungene Lockout mit einer erzwungenen Passworterneuerung ersetzt werden:

# force a password change for root if we've reached the password expiration date.

if [ $TODAY -ge $DEADLINE ]; then

chage –d 0 root

fi

Anschließend muss die Datei gespeichert werden und die vCenter Server Appliance kann neu gestartet werden.

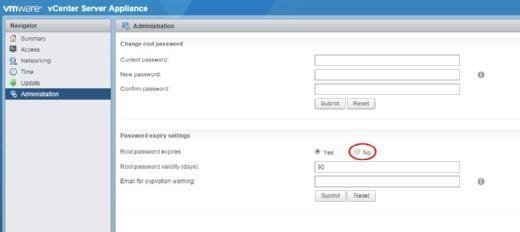

Glücklicherweise hat VMware mit dem Update auf vCSA 6 Update 1 das VAMI-Interface wieder integriert, so dass die Passwortrichtlinie jetzt wieder hierüber konfiguriert werden kann. Der VAMI-Zugriff erfolgt über einen Browser und über eine der folgenden URLs:

https://vCSA_IP_address:5480 oder https://vCSA_FQDN:5480

Über den Reiter Administration im Hauptmenü können die Einstellungen zum Auslaufen des Passwortes konfiguriert werden.

Eine überraschend hohe Anzahl an VMware-Kunden ist dieser strengen Passwortrichtlinie in die Falle gegangen. Da man sich im Normalfall nur dann als Root-Nutzer anmeldet, um vSphere-Installationspakete oder Upgrades zu installieren, werden die meisten VMware-Nutzer ihr abgelaufenes Passwort erst dann bemerken, wenn sie bereits keinen Zugang mehr haben.

Da hilft es natürlich auch nicht besonders, dass man während der Installation der vCenter Server Appliance nicht gezwungen wird, eine E-Mail-Adresse anzugeben, wodurch später auch keine Benachrichtigung über das bald auslaufende Passwort versendet werden kann.

Da ist die kleine Hintertür zum Zurücksetzen des vCSA Root-Passwortes sehr hilfreich. Allerdings bleibt die Frage, ob dieser Zugang nicht auch böswillig ausgenutzt werden könnte, wenn das GRUB-Passwort auf den Standardeinstellungen belassen wurde.

Zum Glück hat VMware die webbasierte VAMI mit vCSA 6 Update 1 wieder eingeführt, womit VMware-Admins den Konfigurationsprozess der vCSA weiterführen können. All das kann man sich natürlich sparen, wenn einfach die Richtlinie zum Ablaufen des Passwortes deaktiviert wird.

Folgen Sie SearchDataCenter.de auch auf Twitter, Google+ und Facebook!