peterzayda - stock.adobe.com

Die wichtigsten Vor- und Nachteile von Bug-Bounty-Programmen

Ein Bug-Bounty-Programm hat viele Vorteile für die Sicherheit. Es gibt aber auch einige Punkte, die man vorher kennen sollten, um keinen Kollateralschaden zu verursachen.

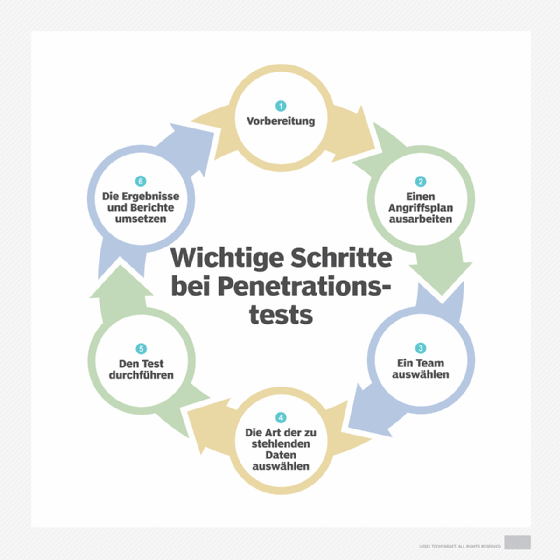

Das Aufspüren von Schwachstellen in ihren Systemen ist ein wesentlicher Teil der IT-Absicherung der meisten Unternehmen. Dieses Ziel wird in der Regel durch eine Kombination verschiedener Methoden wie einem internen Patch-Management, der Suche nach Sicherheitslücken und dem Durchführen von Penetrationtests erreicht. In den letzten Jahren sind einige Firmen zudem dazu übergegangen, zusätzlich zu diesen Maßnahmen Belohnungen für das Finden von Bugs auszuschreiben.

Ein solches Bug-Bounty-Programm soll ethischen Hackern eine Möglichkeit geben, um ihre technischen Fähigkeiten zum Aufspüren von Schwachstellen in den Netzwerken eines fremden Unternehmens einzubringen und dafür, abhängig vom Schweregrad der gefundenen Lücken, bezahlt zu werden. Das Ausloben solcher Belohnungen ermöglicht Unternehmen, von der Expertise erfahrener Hacker und Sicherheitsexperten auf der ganzen Welt zu profitieren.

Bevor Sie jetzt aber gleich loslegen und ebenfalls ein solches Programm für Ihr Unternehmen auflegen, lassen Sie uns noch einen Blick auf die wesentlichen Vor- und Nachteile von Bug-Bounty-Programmen werfen.

Die Vorteile von Bug-Bounty-Programmen

Die Organisation oder Teilnahme an einem Bug-Bounty-Programm verschafft einem Unternehmen Zugang zu oft sehr talentierten Personen. Das hat den großen Vorteil, dass es nicht mehr nur auf seine eigenen Möglichkeiten für interne Tests angewiesen ist, bei denen manche Lücken einfach nicht entdeckt werden.

Bug-Bounty-Programme sind dagegen in der Regel unbegrenzt. Das heißt, dass ein interessiertes Unternehmen nur einen bestimmten Rahmen vorgibt. Das Programm existiert dann so lange bis die darin beschriebenen Vorgaben erfüllt sind. Auf diese Weise werden bislang unbekannte Schwachstellen in der Regel weit schneller entdeckt, da das Unternehmen nicht mehr auf die nächste Runde der geplanten Pentests warten muss.

Außerdem zahlen die teilnehmenden Firmen nur für die entdeckten Schwachstellen und nicht etwa pauschal für die Zeit eines ordentlich beauftragten Pentesters. Wenn ein Unternehmen über ein sicheres Netzwerk verfügt, entsteht dadurch ein sehr gutes Preis-Leistungs-Verhältnis.

Die Zeit, die mehrere Hacker gemeinsam aufbringen, um Ihr Netzwerk zu testen, wird daher wahrscheinlich den angesetzten Aufwand für einen standardisierten Pentest weit übersteigen. Wenn dabei jedoch kritische oder andere Arten von riskanten Schwachstellen aufgedeckt werden, muss die dafür vorgesehene Vergütung auch hoch genug sein, damit erfahrene Hacker weiterhin bereit sind, Ihre Systeme zu testen und die Ergebnisse nicht etwa anderweitig zu vergolden.

Die Nachteile von Bug-Bounty-Programmen

Es ist aber nicht so, dass Bug-Bounty-Programme keine Nachteile hätten. So ist es zum Beispiel gar keine leichte Aufgabe, sie vernünftig durchzuführen. Außerdem können sie sehr kostenintensiv sein, wenn ein Unternehmen die dafür notwendige Planung nicht sorgfältig genug erledigt hat oder wenn es noch über zu viele Sicherheitslücken verfügt, die durch die Teilnehmer gefunden werden.

Wie bereits erwähnt, zahlen an einem Bug-Bounty-Programm teilnehmende Unternehmen für jede einzigartige entdeckte Schwachstelle. Einerseits ist das ein potenzieller Vorteil. Andererseits können die dabei anfallenden Kosten durchaus durch die Decke schießen, wenn ein Netzwerk zu viele Sicherheitslöcher aufweist. Das IT-Security-Team kann zudem mit Schwachstellen-Reports richtiggehend überschwemmt werden, wenn sehr viele Personen Ihr Netzwerk auf Schwachstellen prüfen. Diese Berichte müssen aber trotzdem alle geprüft und dann gegebenenfalls in konkrete Aktionen umgesetzt werden. Das ist meist ein sehr zeitaufwendiger Prozess.

Ein weiterer Nachteil kann sein, dass ein Unternehmen nicht von den engen Beziehungen profitieren kann, die es in der Regel mit einem Pentesting-Team aufbaut, welches das Firmennetz genau kennt. Viele Unternehmen haben es zudem immer wieder mit weniger schweren Schwachstellen zu tun, die entweder von außen nicht sichtbar sind oder die sie als akzeptables Risiko einstufen. Direkt beauftragte Pentester können darüber informiert werden, so dass sie dementsprechend handeln. Bei einem offenen Bug-Bounty-Programm haben die teilnehmenden Hacker normalerweise aber keine Kenntnisse über solche internen Vorgänge.

Wenn Ihr Unternehmen beabsichtigt, ein Bug-Bounty-Programm aufzusetzen, muss es sich darüber hinaus mit der wichtigen Vertrauensfrage beschäftigen. Das Auffordern Tausender ethischer Hacker, sich Ihr Netzwerk als Ziel vorzunehmen, setzt die darin gespeicherten und verarbeiteten personenbezogenen Daten einem erhöhten Risiko aus.

Das gilt ganz besonders, wenn dabei eine oder mehrere ernste Schwachstellen entdeckt werden. Ihr Unternehmen sollte sich daher die Frage stellen, ob es den Teilnehmern wirklich vertrauen kann, dass sie die bei den Tests möglicherweise entdeckten internen Daten auch wirklich sicher löschen und nicht anderweitig verwenden.

Wann ein Bug-Bounty-Programm sinnvoll ist

Bug-Bounty-Programme eignen sich besonders für Firmen, die auf ihre Prozesse zum Management gefundener Schwachstellen vertrauen und die die Hilfe von externen Experten suchen, um keine Lücken zu übersehen.

Es ist dabei aber auch wichtig zu beachten, dass sich Pentests und Bug-Bounty-Programme nicht gegenseitig ausschließen. Einige Unternehmen kombinieren bereits die beiden Methoden, indem sie etwa auf jährlicher Basis und für alle größeren Releases gezielte Pentests und Red-Team-Attacken durchführen lassen. Als Ergänzung setzen sie auf ein kontinuierliches Bug-Bounty-Programm. Auch wenn es teuer ist, beide Methoden zu nutzen, erhöhen sich dadurch doch die Chancen eines Unternehmens, möglichst viele Schwachstellen rechtzeitig aufzudecken, bevor durch sie ein Schaden entsteht.