adrian_ilie825 - Fotolia

Daten und Anwendungen sicher in die Cloud migrieren

Die Migration von Daten in die Cloud muss kein Sicherheitsrisiko darstellen. Mit den richtigen Methoden und Hilfsmitteln lässt sich die Übertragung sicher und effizient erledigen.

Die Anforderungen an Unternehmen in den Bereichen Computing, Storage und Applikationen steigen kontinuierlich. Viele Unternehmen denken deswegen über eine Migration ihrer Dienste in die Cloud nach. Vorhandene virtuelle Maschinen (VMs) werden dabei nicht selten live in eine Public Cloud übertragen. Für die Administratoren entstehen dadurch teilweise erhebliche Herausforderungen, wenn es um das Thema IT-Sicherheit geht. Das gilt insbesondere dann, wenn unterschiedlichste Konfigurationen sowohl vor als auch nach der Migration eingehalten werden müssen.

Die meisten Unternehmen wollen sicherstellen, dass ihr lokales Rechenzentrum seine Aufgaben während einer Migration in die Public Cloud wie gewohnt weiter erfüllt. Daneben gibt es aber noch einen weiteren Punkt, der beachtet werden muss: Auch während der Migration der Workloads in die Cloud müssen alle erforderlichen Maßnahmen ergriffen werden, um die Daten vor Angreifern und vor Verlust zu schützen. Das gehört zu den wichtigsten Aufgaben der IT-Abteilung.

Daten während der Live-Migration schützen

Während einer live durchgeführten Migration versuchen die Administratoren in der Regel, die Belastung der System- und Netzwerk-Ressourcen möglichst gering zu halten und eine funktionierende Balance zu finden. Snapshots der VMs und eine Replikation der vorhandenen Daten können sich jedoch negativ auf die Performance der im Unternehmen benötigten Geschäftsanwendungen auswirken.

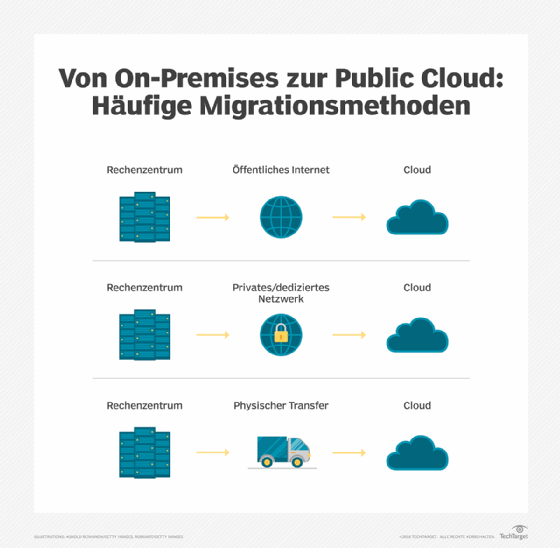

Dazu kommt, dass die Übertragung von teilweise sehr großen virtuellen Maschinen über sowohl sichere als auch unsichere Netzwerke durchgeführt werden muss. Dabei kommt es nicht nur zum Transfer von erheblichen Datenmengen, oft sind die enthaltenen Informationen auch äußerst sensibel für das Unternehmen.

Eine Migration über das Netzwerk öffnet jedoch Tür und Tor für unterschiedliche Arten von Angriffen. Unternehmen müssen aus diesem Grund genauestens über aktuelle Bedrohungen informiert sein. Zum Beispiel könnte ein Angreifer heimlich einen Snapshot einer VM erstellen und sie dann in einem anderen Kontext starten, als es ursprünglich vorgesehen war.

Der Hacker könnte dann gestohlene Nutzerdaten verwenden, um den Snapshot zu duplizieren oder anderweitig zu entwenden. Möglicherweise installiert er auch ein Rootkit oder andere Malware, um sich einen dauerhaften Zugang zu der VM zu sichern.

Daneben existieren auch spezielle DoS-Attacken (Denial of Service), die Trashing genannt werden. Dabei handelt es sich um über einen bestimmten Zeitraum durchgeführte Angriffe, bei denen immer wieder Migrationsprozesse gestartet werden, um den Betrieb des Rechenzentrums durch den erhöhten Verbrauch von Ressourcen zu stören.

Bei anderen Attacken wird ein VM-Image so manipuliert, dass es seine Aufgaben nicht mehr ordnungsgemäß erfüllen kann. So wird nicht nur der IT-Betrieb gestört, teilweise dienen diese Angriffe auch dazu, Daten zu klauen. Die gute Nachricht ist allerdings, dass IT-Teams verschiedene effektive Maßnahmen zur Verfügung stehen, um den Schaden bei den beschriebenen Angriffsszenarien zu reduzieren. Im Folgenden stellen wir vier Methoden vor, mit denen Sie Ihre Daten bei der Live-Migration in die Cloud schützen können.

Image Backups: Rechtzeitig durchgeführte Sicherungen Ihrer Images bilden den grundlegenden Schutz vor vielen Gefahren, die während einer Migration in die Cloud auftreten können. Sie sollten deswegen unbedingt erledigt werden. Dabei werden auch viele für den regulären Betrieb benötigte Informationen wie Registry-Schlüssel, Lizenz-Keys, Einstellungen und anwendungsspezifische Daten gesichert. Die Images sind für die Administratoren also auch nützlich, um sie als stabile Referenz nutzen zu können, wenn es bei einer live durchgeführten Migration oder aus einem anderen Grund zu einem Problem kommt.

Eigens erstellte Skripte: Die IT-Abteilung kann live durchgeführte Migrationen mit dem Einsatz von eigens dafür erstellten Skripten beschleunigen und vereinfachen. Die eigentlichen Prozesse laufen dadurch geordneter ab. Außerdem können die Skripte um zusätzliche Datensicherungen sowohl an der Quelle als auch beim Ziel erweitert werden. Sie können darüber hinaus auch verwendet werden, um Berechtigungen oder für den Betrieb benötigte Parameter anzupassen.

Löschen alter VMs: Das Verbleiben von Resten bislang genutzter virtueller Maschinen auf den früher verwendeten Servern ist ein weiteres Sicherheitsrisiko, das bedacht werden muss. Diese VMs können von Angreifern genutzt werden, um Cyberattacken durchzuführen oder um Daten mit Hilfe von Malware zu klauen. Die IT-Abteilung kann diese Gefahr minimieren und den Schutz Ihrer Daten erhöhen, indem sie alte VM-Images von den Festplatten löscht.

Shielded VMs: Mit Shielded VMs profitieren Sie von der hohen Verfügbarkeit und Toleranz gegenüber Fehlern, wie sie alle VMs bieten. Dazu kommt jedoch noch ein weiterer Aspekt. Sie bieten gerade bei live durchgeführten Migrationen mehr Sicherheit als reguläre virtuelle Maschinen. Wenn die IT-Abteilung UEFI Secure Boot mit einem virtuellen TPM-Modul (Trusted Platform Module) verbindet, kann eine Shielded VM mit Verschlüsselung ausgestattet werden.

Sowohl durch Secure Boot als auch durch Measured Boot lassen sich die enthaltenen Daten weit besser schützen. Secure Boot sorgt dafür, dass eine VM nur authentifizierte Software ausführt, während Measured Boot die aktuelle Konfiguration der virtuellen Maschine mit vorher definierten Richtlinien vergleicht, die für eine hohe Integrität der Daten sorgen sollen. Beide Funktionen arbeiten gut zusammen.

Spezielle Cloud-Security-Tools und -Appliances

Unternehmen, die auf eine moderne hybride Cloud-Umgebung setzen, können live durchgeführte Migrationen nutzen, um den Übergang zu Cloud-Diensten effizienter und mit weniger Unterbrechungen durchzuführen. Allerdings, wie wir bereits erwähnt haben, besteht immer noch ein Risiko, weil Ihre Daten sowohl über sichere als auch über unsichere öffentliche Netzwerke bewegt werden müssen.

Um diese Gefahr zu begrenzen, können Administratoren eine Reihe von Werkzeugen nutzen, mit denen sich die Wahrscheinlichkeit erfolgreicher Attacken reduzieren lässt. Diese Dienste senken zudem den administrativen Overhead und eventuell bestehende Unsicherheiten bei den Bedrohungen, mit denen Sie sich auseinandersetzen müssen.

Zum Beispiel ist VMware vSphere vMotion intuitiv und leicht zu nutzen. Die Lösung bietet einen erweiterten Schutz während live durchgeführter Migrationen durch eine Ende-zu-Ende-Verschlüsselung. Das Tool richtet sich an den wachsenden Bedarf nach Sicherheitsmaßnahmen, die sowohl umfassend als auch effizient sind.

vMotion kümmert sich um den Datenaustausch zwischen den ESXi Hypervisoren an der Quelle und am Ziel und verschlüsselt dabei alle Datenpakete mit einem einzigen Krypto-Key. Dieser Schlüssel wird automatisch gelöscht, nachdem alle Daten am Ziel erfolgreich entschlüsselt wurden. So werden die übertragenen Daten noch besser geschützt, da ein Angreifer später nicht mehr in den Besitz des Keys gelangen kann.

Einen ähnlich soliden Schutz bietet AWS Snowball, aber auf Basis von Hardware. Das Angebot richtet sich an Betreiber großer Rechenzentren, die einen sicheren Transfer von mehreren Terabytes Daten in eine von AWS gehostete Umgebung durchführen wollen. Snowball besteht aus einer vergleichsweise kleinen Appliance, in der sich etwa ein Dutzend Festplatten befinden. Mit Hilfe der integrierten Nutzeroberfläche kann der Administrator auf den Controller zugreifen und alle für die Migration benötigten Parameter konfigurieren.

Sobald er mit dem lokalen Netzwerk verbunden wird, startet der enthaltene Softwareclient die erste Stufe des Migrationsprozesses. Dabei werden geheime Verschlüsselungs-Keys erstellt. Mit ihnen kopiert und verschlüsselt Snowball automatisch Daten auf die Appliance. Nachdem die Übertragung abgeschlossen ist und die Appliance gesperrt wurde, bringt ein von AWS gestellter Kurier das Gerät zu dem Cloud-Anbieter. Nach dem Kopieren der Daten in die Cloud führt AWS eine sichere Löschung aller Informationen auf den Festplatten durch, die nach Angaben des Anbieters den strengen Vorgaben des NIST (National Institute of Standards and Technology) entspricht.

Microsoft und Google bieten ähnliche physische Geräte an, mit denen sich Daten sicher in ihre öffentlichen Clouds transferieren lassen, ohne dass sie dazu über potentiell unsichere Netze übertragen werden müssen.