Richard - stock.adobe.com

Das Sicherheitsrisiko Wildwuchs bei Identitäten reduzieren

Identitäten eignen sich trefflich für Angriffsversuche. Warum der Wildwuchs von Identitäten für Unternehmen ein Risiko darstellt, und wie IT-Teams dies in den Griff bekommen.

Wenn Mitarbeiter in Unternehmen unterschiedliche Benutzernahmen und Kennwörter für ihre Systeme, Cloud-Zugänge, Dateifreigaben oder Zoom-Konten verwenden, dann spricht man auch von Wildwuchs bei Identitäten. Und die stellt ein Sicherheitsrisiko dar.

Wildwuchs bei Identitäten oder Identitätsausweitung tritt auf, wenn Benutzer zahlreiche Konten und Identitäten haben, die von mehreren Systemen verwaltet werden und nicht synchronisiert sind.

Leider setzt der Wildwuchs on Identitäten Unternehmen einem hohen Risiko für identitätsbasierte Angriffe aus. Eine Umfrage der Identity Defined Security Alliance aus dem Jahr 2022 ergab, dass 84 Prozent der Befragten im vergangenen Jahr einen identitätsbezogenen Angriff erlebt haben.

Darüber hinaus ergab der 2022 Data Breach Investigations Report von Verizon, dass 61 Prozent aller Sicherheitsverletzungen auf missbrauchte Zugangsdaten zurückzuführen sind – eine beunruhigende Statistik, wenn man bedenkt, wie weit die Identitätsausbreitung heutzutage verbreitet ist.

Das Sicherheitsrisiko Wildwuchs bei Identitäten

Das Problem der ausufernden Identitäten ist nicht neu, hat aber seit der Einführung von Remote- und Hybrid-Arbeitsmodellen erheblich zugenommen. Eine Umfrage von Dimensional Research (PDF) aus dem Jahr 2021 ergab, dass 84 Prozent der Befragten mehr als doppelt so viele Benutzeridentitäten haben wie vor zehn Jahren, wobei 51 Prozent angaben, dass sie mehr als 25 verschiedene Systeme für das Identitätsmanagement verwenden.

Als sich Unternehmen noch ausschließlich auf Standard-PCs verließen, die durch herkömmliche Perimeter-Schutzmaßnahmen geschützt waren, verwendeten Netzwerkadministratoren in der Regel das Active Directory (AD), um Passwörter und Benutzernamen zu verwalten.

Mit der Auflösung der Grenzen durch Mitarbeiter, die aus der Ferne arbeiten, und der Einführung von mehr Online-Diensten wie Skype, Dropbox, Zoom, Slack und Salesforce hatten die Unternehmen plötzlich Mitarbeiter, die mehrere Benutzernamen und Passwörter verwendeten. Und mit der steigenden Anzahl von Identitäten pro Mitarbeiter wuchs auch die Anzahl der Systeme, die sie verwalten. Die Administratoren hatten Mühe, die neuen Systeme mit den bestehenden zentralen Verzeichnisdiensten zu synchronisieren oder zu integrieren.

Infolgedessen sahen sich viele Unternehmen mit einem immer größer werdenden Teufelskreis von Benutzeridentitäten und Identitätsmanagement-Tools konfrontiert und verfügten über keine zentrale Quelle für genaue und vollständige Benutzerprofile und Berechtigungen.

Cloud-basierte Anwendungen und Dienste verschärften das Problem noch. Diese Anwendungen und Dienste, die häufig in hybriden und dezentralen Arbeitsmodellen eingesetzt werden, erfordern oftmals nicht nur getrennte Identitäten für die Benutzer. In der Regel verfügen diese auch über eigene Prozesse und Systeme für die Verwaltung der Identitäten.

Ein Sammelsurium von Verwaltungssystemen verlangsamt die Bereitstellung von Benutzerkonten und führt zu Geisterkonten, Inkonsistenzen bei den Benutzerrechten und Problemen bei der Durchsetzung von Sicherheits- und Compliance-Richtlinien. Benutzer, die mehrere Konten verwalten, können auch der Passwortmüdigkeit erliegen, was dazu führt, dass sie dieselben Passwörter für verschiedene Anwendungen und Dienste wiederverwenden.

Wie man den Wildwuchs von Identitäten in den Griff bekommt

Um die Ausbreitung von Identitäten zu reduzieren und potenzielle Angriffsfläche zu verringern, ist ein einheitlicher Ansatz für die Identitätsverwaltung erforderlich. Unternehmen haben jedoch oft Probleme mit dem Identitätsmanagement, da die Anforderungen der verschiedenen Abteilungen unterschiedlich sind und die Produkte für das Identitätsmanagement nur begrenzt einsetzbar sind. Es ist selten, dass ein Unternehmen alle vier Disziplinen des Zugriffsmanagements ganzheitlich angeht:

- AD-Verwaltung und Sicherheit

- Privileged Access Management (PAM), Verwaltung privilegierter Zugänge

- Identity Governance

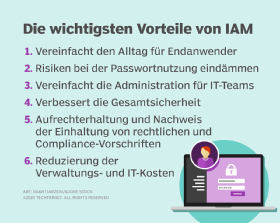

- Identity and Access Managementt (IAM)

Leider kann keine einzelne IAM-Plattform oder kein Verzeichnisdienst vor Ort oder as a Service den Identitätswildwuchs vollständig lösen oder alle unterschiedlichen Identitätssysteme vereinheitlichen. Unternehmen neigen daher immer noch dazu, mehrere Systeme einzusetzen.

Einige Optionen, die in Betracht gezogen werden sollten, sind Identitätskonsolidierung, spezielle PAM-Plattformen, Identitätsorchestrierung und IAM-Zentralisierung.

Konsolidierung der Identitäten

Die Konsolidierung von Identitäten, das heißt die Abschaffung und Ersetzung bestehender Identitätsmanagementsysteme, scheint ein naheliegender Weg zu sein. Dies sollte jedoch nur nach einer sorgfältigen Prüfung des Zwecks erfolgen, der hinter der ursprünglichen Einführung des Systems stand. Wurde es eingesetzt, weil es Multifaktor-Authentifizierung oder hoch belastbare Verzeichnisdienste bot? Der Verzicht auf solche Funktionen könnte ein teurer Rückschritt sein, da diese Funktionen durch ein anderes Tool ersetzt werden müssen oder eine kostspielige Überarbeitung nicht unterstützter Anwendungen und Dienste erfordern.

PAM (Privileged Access Management)

Eine andere Lösung ist die Verwendung einer PAM-Plattform mit Multi-Directory-Brokering-Funktionen. Damit können Unternehmen Benutzer anhand eines beliebigen Identitätsverzeichnisses wie AD (Active Directory), Okta, Ping Identity oder Identity as a Service authentifizieren.

Orchestrierung der Identitäten

Ein alternativer Ansatz ist die Identitätsorchestrierung. Damit wird eine Abstraktionsschicht hinzugefügt, die Anwendungen zur Integration mit den verschiedenen Identitätssystemen des Unternehmens nutzen können, ohne dass der Anwendungscode geändert werden muss. Die Identitätsorchestrierung repliziert Identitäten und Richtlinien über Identitätssysteme hinweg, indem sie Identitätsdaten aus verschiedenen Identitätsspeichern abruft und Anmeldeanfragen an den richtigen Identitätsanbieter weiterleitet.

Die Identitätsorchestrierung zielt darauf ab, die APIs, Datenmodelle und Zugriffsrichtlinien inkompatibler Identitätssysteme in einer einheitlichen Identitätsstruktur zu vereinen. Die Orchestrierung erfordert Zeit und Ressourcen, aber sie reduziert den Verwaltungsaufwand und vereinfacht die Durchsetzung einheitlicher Zugriffs- und Berechtigungsrichtlinien im gesamten IT-Ökosystem eines Unternehmens.

IAM-Zentralisierung

Der beste langfristige Ansatz, um den Identitätswildwuchs in den Griff zu bekommen, besteht darin, eine einzige Quelle der Wahrheit (SSOT, Single Source of Truth) zu schaffen, indem die Identitäten aller Benutzer, Geräte und Anwendungen zentralisiert werden. PAM- und IAM-Teams müssen globale Profile für jede Identität erstellen und die Attribute und Berechtigungen in jeder Quelle von Identitätsdaten miteinander abgleichen und sicherstellen, dass die Berechtigungen mit den Rollen übereinstimmen.

Dies ist eine große Herausforderung, da die Daten unterschiedliche Formate und Schemata haben. Eine noch größere Herausforderung besteht jedoch darin, dieses zentrale Bild mit jedem Identitätssilo zu replizieren oder zu synchronisieren.

Ein effektives Identitätsmanagement sichert IT-Umgebungen und verhindert in Zukunft die Zunahme doppelter maschineller und menschlicher Identitäten - ein wesentlicher Schritt, um zu verhindern, dass Cyberkriminelle Anmeldedaten nutzen, um in einem Netzwerk Fuß zu fassen. Das Identitätsmanagement hilft der IT-Abteilung auch dabei, neue Technologien zu integrieren, ohne dass es in Zukunft zu einem Identitätswildwuchs kommt.