Sergey Nivens - Fotolia

Windows Server 2022: Secured-Core-Server aktivieren

Secured-Core-Server ist eine der Neuerungen in Windows Server 2022, mit denen die Sicherheit der Windows-Umgebung deutlich verbessert werden kann. Der Beitrag zeigt, wie das geht.

Bei der Secured-Core-Server-Funktion von Windows Server 2022 handelt es sich um die engere Verbindung des Betriebssystems mit Hardware-Sicherheitsfunktionen von Serverhardware. Wenn im Server entsprechende Sicherheitskomponenten vorhanden sind, zum Beispiel ein TPM-Chip (Trusted Platform Module), können Admins im Windows Admin Center zentral diese Funktionen überwachen, aktivieren und verifizieren.

Dadurch verbindet sich die Sicherheit des Betriebssystems mit den Sicherheitsfunktionen der Hardware zu einer sicheren Einheit, die durch das Betriebssystem überwacht wird. Damit das funktioniert, muss die Hardware für Windows Server 2022 zertifiziert sein und gleichzeitig über alle notwendigen Funktionen für Secured-Core-Server verfügen.

Secured Core verknüpft Hard- und Software zu einer sicheren Einheit

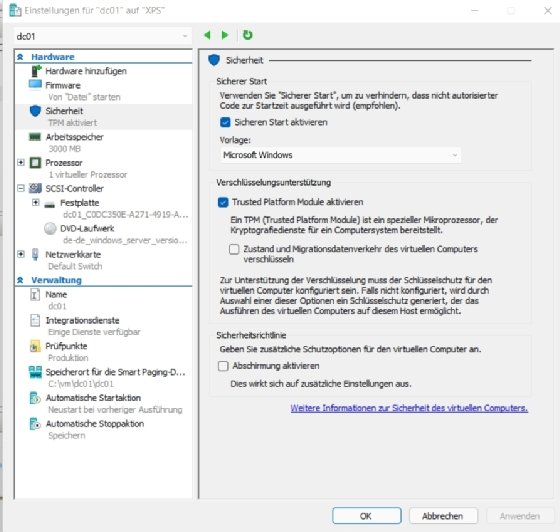

Durch die enge Verzahnung des Betriebssystems mit den Sicherheitsfunktionen der Hardware, kann Windows Server 2022 den Computer schon beim Starten des Betriebssystems umfassend schützen. Bereits beim Booten kann Schadsoftware das Betriebssystem angreifen, was durch die Secured-Core-Server-Komponenten verhindert werden soll. Rootkits sollen mit Secured Core zuverlässig ausgesperrt werden. Im Fokus von Secured Core stehen daher physische Server. Es ist möglich VMs mit Secured Core zu schützen, in diesem Fall müssen die dazu notwendigen Hardwarekomponenten virtualisiert werden, zum Beispiel der TPM-Chip.

Secured-Core-Server mit dem Windows Admin Center verwalten

Secured Core ist keine neue Technologie, sondern ein Konzept, das Hardware- und Software-Funktionen für mehr Sicherheit in Windows Server 2022 zusammenfasst und zentral mit dem Windows Admin Center verwaltet werden kann. Die Verwaltung erfolgt über die Erweiterung Security für das Windows Admin Center, die in aktueller Form installiert sein muss.

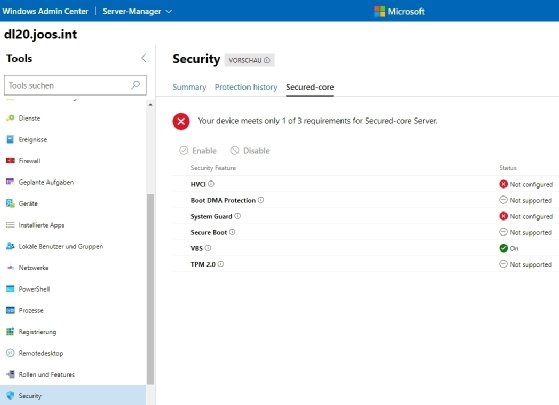

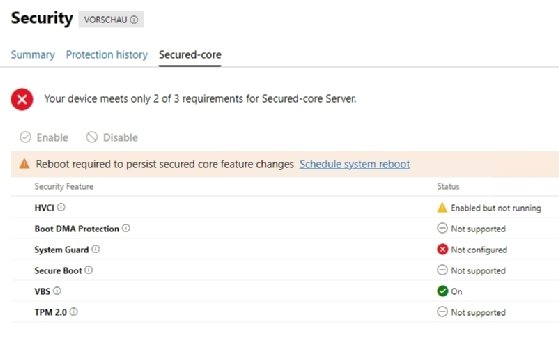

Auch auf Servern, die nicht für Secured Core zertifiziert sind, können einige Bestandteile enthalten sein, die zu Secured Core gehören. Das ermöglicht zumindest eine teilweise Aktivierung der Sicherheitsfunktionen und nutzt Technologien, die im Server vielleicht vorhanden, aber im Betriebssystem nicht aktiviert sind. Dazu zeigt der Bereich Secured-core in der Erweiterung Security alle Komponenten an, die zu Secured-Core gehören sowie deren Status.

Die Komponenten von Secured-Core-Server aktivieren

Die Komponenten bestehen aus HVCI, Boot DMA Protection, System Guard, Secure Boot und TPM 2.0. Für diese Komponenten gibt es im Windows Admin Center vier verschiedene Statusanzeigen, die sich Admins nach der Einrichtung eines Servers anschauen sollten. Jede dieser Statusmeldungen bedeutet Aufgaben, die Administratoren für einen Server erledigen sollten, um die Sicherheit zu erhöhen. Ziel ist die erfolgreiche Aktivierung aller Funktionen, die zu Secured Core gehören:

- Not configured - Dieser Status zeigt an, dass der Server die Funktion unterstützt, die Technik aber nicht zum Einsatz kommt. Das ist natürlich nicht ideal, da hier Sicherheitskomponenten vorhanden sind, die das Betriebssystem nicht nutzt. Mit Enable kann diese Funktion aktiviert werden, mit Disable lassen sich diese Funktionen wieder deaktivieren, wenn sie nicht richtig funktionieren.

- Enabled but not running - Dieser Status sagt aus, dass eine Sicherheitstechnologie gestartet ist, aber nicht läuft. In den meisten Fällen steht dazu ein Neustart aus, der direkt aus dem Windows Admin Center heraus gestartet werden kann.

- Not supported - Durch diesen Status übermittelt das Windows Admin Center die Information, dass die Komponente nicht im Server gefunden werden kann. Das bedeutet, dass die Komponente nicht verbaut ist, oder in der Firmware nicht aktiviert wurde. Hier macht es Sinn zu überprüfen, ob eine Nachrüstung möglich ist, oder das Bauteil schlicht und ergreifend nur nicht aktiviert ist. In diesem Fall sollte die Komponente im BIOS/UEFI aktiviert werden.

- On - Der Status On ist der anstrebenswerte Status für eine Secured-Core-Komponente. Durch diesen Status zeigt das Windows Admin Center, dass diese Komponente auf dem Server vorhanden und aktiviert ist. Die Komponente schützt zusammen mit Windows Server 2022 den Server vor Angriffen.

Virtualization Based Security und Hypervisor-Protected Code Integrity

Neben einem aktivierten TPM-Chip und der Verwendung von Secured Boot (Sicherer Start) gehören Virtualization Based Security (VBS) und Hypervisor-Protected Code Integrity (HVCI) zu den Funktionen von Secured Core. Beide Technologien schützen die Anmeldedaten der Benutzer und sorgen dafür, dass ein Rootkit oder ein anderer Angreifer keine Anmeldedaten vom System abgreifen kann. Das System nutzt den TPM-Chip des Servers.

Den Systemstart von Windows Server 2022 schützen

Boot DMA Protection schützt das System ebenfalls vor Angriffen während dem Start. Diese Angriffe kommen von Hot-Plug-Geräten, die während dem Systemstart Malware einschleusen. Mit Boot DMA Protection in Servern ist das nicht mehr möglich. Diese Technik hat Microsoft auch in Windows 10 und Windows 11 integriert.

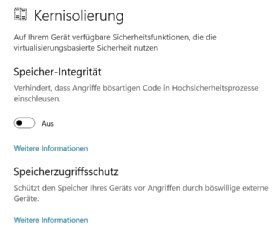

System Guard passt in Windows wiederum darauf auf, dass Malware keine Systemdateien beim Start des Betriebssystems ändert. Die Technologien lassen sich in der Einstellungsapp von Windows Server 2022 aktivieren.

Die Optionen sind unter Update und Sicherheit bei Windows-Sicherheit zu finden. Durch einen Klick auf Windows-Sicherheit öffnen steht die Gerätesicherheit zur Verfügung. Hier muss bei Kernisolierung der Speicherzugriffsschutz aktiviert werden. Die Optionen sind ebenfalls in der Systeminformation zu finden. Bei Kernel-DMA-Schutz muss die Option Ein angezeigt werden.