vectorfusionart - stock.adobe.co

Worauf kommt es bei Cloud-Penetrationstests an?

Mit der Cloud-Nutzung vergrößert sich die Angriffsfläche von Unternehmen. Pentests helfen dabei, die Schwachstellen aufzuspüren. Hierfür sind jedoch einige Vorüberlegungen wichtig.

Aufgrund der Flexibilität und der kostengünstigen Bereitstellung von Diensten in der Cloud entscheiden sich immer mehr Unternehmen für den Umzug ihrer Dienste. Das schafft jedoch neue Angriffsflächen für die Gegner. Obwohl der Aufbau einer Cloud viel Flexibilität bieten kann, gibt es viele Dinge, die beachtet werden müssen, um ihre Sicherheit zu gewährleisten.

Daher sind Sicherheitsbewertungen unerlässlich, um die Zuverlässigkeit von Cloud-Umgebungen zu gewährleisten.

Ein Penetrationstest oder Pentest ist eine spezielle Art der Beurteilung von Informationssystemen, um Schwachstellen zu identifizieren, die ausgenutzt werden könnten. Um sie effektiver zu gestalten, sollten Organisationen immer einen ganzheitlichen Ansatz planen, der regelmäßige Tests der kritischen Assets vor Ort sowie der in der Cloud gehosteten Assets und der Cloud-Lösung selbst durchführt.

Nichtsdestotrotz hätten aufgrund des Modells der geteilten Verantwortung einige wichtige Überlegungen vor dem Pentest eines Cloud-Dienstes angestellt werden müssen. Ein Pentest muss drei Entitäten annehmen:

- Anbieter von Cloud-Diensten (CSP)

- Kunde, alias Mieter

- Pentester

Bereitstellung und Dienstleistung identifizieren

Traditionell umfasst ein Pentest alle Assets und Infrastrukturen eines Unternehmens. Das gibt dem Pentester mehr Freiheit, um raffinierte Angriffe auszuführen.

Es erfordert zusätzliche Vorabmaßnahmen, um sicherzustellen, dass der Pentest in Scope bleibt und sich nicht negativ auf Dritte auswirkt.

Der erste Schritt zur Ermittlung des Umfangs ist die Angabe, ob die Organisation ein CSP (Cloud Service Provider) oder ein Mieter ist. Die nächsten Schritte sind die Identifizierung des Bereitstellungsmodells und des Dienstleistungsmodells:

Cloud-Bereitstellungsmodelle:

Wenn ein Pentester gebeten wird, eine private Cloud zu testen, kann dies durch eine vollständige Bewertung des Cloud-Stacks erfolgen, während bei einer öffentlichen Bereitstellung die Verantwortlichkeiten zwischen CSP und Tenant, also dem Mieter, unterscheiden muss, bevor er mit dem Test beginnt.

„Sicherheitskontrollen, die in die Verantwortung des CSP fallen, fallen normalerweise nicht in den Rahmen eines von einem Mieter in Auftrag gegebenen Pentests.“

Hassan Moradi, TÜV SÜD

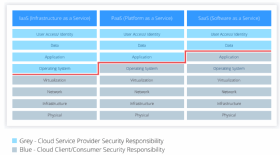

Für jedes Einsatzmodell können bestimmte Servicemodelle definiert werden. Sie bestimmt die Kontrollgrenzen von CSP und Mieter.

Cloud-Service-Modelle:

Sicherheitskontrollen, die in die Verantwortung des CSP fallen, fallen normalerweise nicht in den Rahmen eines von einem Mieter in Auftrag gegebenen Pentests. Bei SaaS liegt es zum Beispiel in der Zuständigkeit des Pentesters, übermäßige Berechtigungen, die einem Benutzer erteilt wurden, auszunutzen.

Der Umfang des Cloud-Penetrationstests

Der Pentester sollte jedoch nicht die Implementierung der Zugriffskontrolle (Sitzungsvalidierung) oder die Input-Filterung von SaaS-Anwendungen (das heißt SQL-Injection) testen. Der Grund dafür ist, dass der Test eine Kompromittierung der zugrundeliegenden Infrastruktur beinhaltet, die nicht in den Zuständigkeitsbereich des Pentests fällt.

Wie in Abbildung 1 dargestellt, unterscheidet sich der Umfang der Pentests je nach Dienstleistungsmodell, aber unabhängig von der Art des Bereitstellungs-/Dienstleistungsmodells. Die Pentest-Vereinbarung vor dem Engagement sollte daher Folgendes beinhalten:

- Erforderliche Drittpartei-Erlaubnis

- Zeitrahmen und genauer Umfang der Tests

- Herkunftsadresse

- Kontaktstellen

- Datentypen (PII, Finanzdaten etc.)

Die zehn größten Sicherheitsbedrohungen aus der Cloud

Laut der Cloud Security Alliance sind die zehn größten Bedrohungen für Cloud-Umgebungen, die während des Pentests bewertet werden müssen:

- Datenschutzverletzungen (sensible Daten, zum Beispiel Gesundheit, Finanzen, personenbezogen Daten etc.)

- Unzureichendes IAM

- Unsichere Schnittstellen und APIs

- Anfälligkeit des Systems

- Konto-/Service-Entführung

- Böswilliger Insider

- Datenverlust

- Mangelnde Sorgfaltspflicht

- Missbrauch und ruchlose Nutzung von Cloud-Diensten

- Gemeinsame Technologie-Schwachstellen

Fazit: Ansatz für Penetrationstests

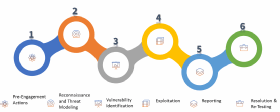

Cloud-Pentests sollte in sechs Phasen durchgeführt werden, wie in der folgenden Abbildung dargestellt.

Diese Methodik konzentriert sich mehr auf das Verständnis der Kundenbedürfnisse, die Identifizierung des Cloud-Bereitstellungs-/Servicemodells, die Verfolgung eines offenen Kommunikationskanals zwischen den Identitäten, die Behandlung aller potenziellen rechtlichen und regulatorischen Fragen vor dem Test und die Erstellung einer eindeutigen Liste der Verantwortlichkeiten der verschiedenen Parteien.

Der vorliegende Ansatz nutzt eine Mischung aus verschiedenen Standards und bewährten Praktiken. Darüber hinaus stellen die Marktteilnehmer wie AWS, Microsoft und Google häufig Best Practices und Anleitungen zur Unterstützung von Pentestern zur Verfügung.

Über den Autor:

Hassan Moradi ist Head of Cyber Security Technical Assessment beim TÜV SÜD.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.