fabioberti.it - stock.adobe.com

Phishing: Cyberkriminelle antworten auf Nachfragen

Wenn vorsichtige Anwender im Zweifel bei verdächtigen Mails nachfragen, antworten Kriminelle darauf unter falschem Namen, um die potenziellen Opfer in Sicherheit zu wiegen.

Für die meisten Mitarbeiter ist die Erfahrung im Umgang mit Phishing-E-Mails eine einsame Angelegenheit. Unabhängig davon, ob sie erkennen, dass sie angegriffen werden, oder ob sie sich der Gefahren des Phishings nicht richtig bewusst sind. Und darin liegt auch ein großer Teil der Gefahren für Unternehmen. Die meisten Mitarbeiter sind nicht in der Lage, bösartige E-Mails konsequent zu identifizieren und richtig zu behandeln. Und die Cyberkriminellen wissen dies und nutzen dieses Wissen für ihre Zwecke.

Social-Engineering-Taktiken sind explizit darauf ausgelegt, das Vertrauen, das die meisten Benutzer in E-Mails setzen, die auf den ersten Blick routinemäßig und vertraut erscheinen, auszunutzen. Gelegentlich haben nicht-technisch versierte Mitarbeiter eine Ahnung, dass etwas „komisch“ oder „ungewöhnlich“ erscheint, wenn sie mit bösartigen E-Mails konfrontiert werden. Für viele ist der erste Instinkt, auf den Absender einer fragwürdigen E-Mail zu antworten und um Klärung, Bestätigung und weitere Informationen zu bitten. Insbesondere dann, wenn sie dazu aufgefordert werden, auf Links oder Anhänge zu klicken. Das ist an sich keine ganz schlechte Vorgehensweise. Zumindest zeigen solche Benutzer ein gewisses Maß an Vorsicht und Sicherheitsbewusstsein.

In den letzten Monaten haben Sicherheitsexperten jedoch zunehmend festgestellt, dass böswillige Akteure zunehmend dafür gerüstet sind, auf solche Rückfragen zu reagieren. So könnten Benutzer, die nach mehr Informationen über fragwürdige E-Mails Auskunft verlangen, tatsächlich eine Antwort von den Bösewichten erhalten - natürlich so konzipiert, dass sie so routinemäßig und harmlos erscheinen wie die ursprüngliche Phishing-E-Mail selbst. Ziel ist es natürlich, das Social Engineering über die ursprüngliche bösartige E-Mail hinaus in die Art eines kurzen E-Mail-Austauschs zu erweitern, an dem die Mitarbeiter des modernen Unternehmensarbeitsplatzes tagtäglich gewöhnt sind.

Im Folgenden werfen wir deshalb einen Blick auf die Arten von Reaktionen, die Mitarbeiter in einem Unternehmen oder einer Organisation möglicherweise von böswilligen Parteien erhalten, und weisen auf einige der verräterischen Anzeichen hin, dass sie es mit einem „Bösewicht“ zu tun haben könnten.

Beispiele für Phishing-Kampagnen

In letzter Zeit haben wir registriert, wie die Phishing-Kampagnen der Angreifer durchaus besorgniserregende Zeichen gesetzt haben. Hilfreich ist es in jedem Fall den Sicherheitsspezialisten im Unternehmen frühere Fälle überprüfen zu lassen, in denen böswillige Akteure bekanntermaßen mit den Zielen ihrer Phishing-Angriffe in Kontakt gekommen sind.

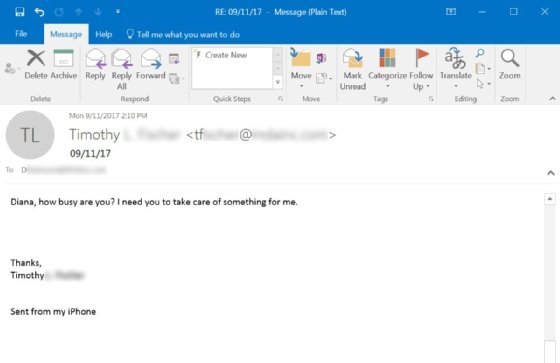

In einem Fall wurde eine Standard-CEO-Betrugs-E-Mail verschickt, in der ein böswilliger Akteur vorgibt der Geschäftsführer des Unternehmens zu sein. Dies soll einen Mitarbeiter dazu bewegen, Geld auf ein von den Bösewichten kontrolliertes Bankkonto zu überweisen. Die erste Salve ist sowohl persönlich als auch vage:

Es handelt sich eindeutig um ein Social-Engineering-Programm, das darauf abzielt, eine Antwort vom potenziellen Opfer zu erhalten und einen E-Mail-Austausch einzuleiten. Unternehmen sollten auch beachten, dass der böswillige Akteur eine Rolle oder Person einnimmt, die eine bestimmte, vertraute und klar definierte Beziehung zu dem Benutzer hat, der antwortet.

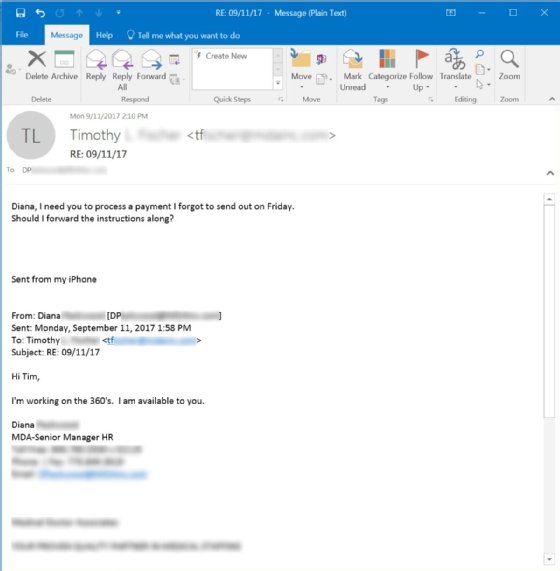

Böswillige Gruppen, die diese Art von Phishing-Kampagnen anwenden, wissen, dass sie sich anpassen und mit den Antworten vorsichtig sein müssen. Es ist nicht garantiert, dass gleich zwei Mitarbeiter auf die erste E-Mail genauso reagieren. Und in der Tat legt diese Angestellte ein wenig Misstrauen an den Tag und fragt, ob die angeforderte Überweisung mit der Gehaltsabrechnung zusammenhängt - eine berechtigte Frage angesichts ihrer Position in der Personalabteilung.

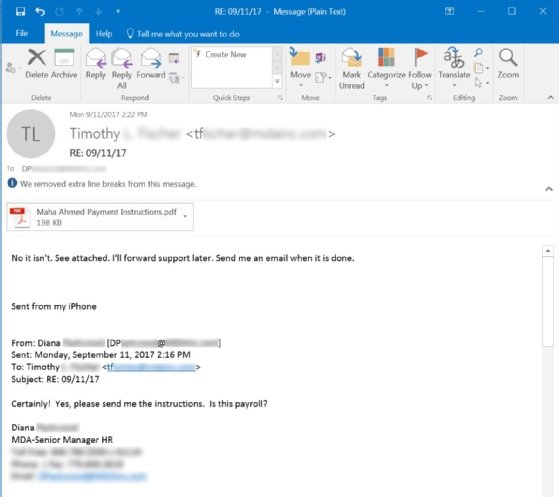

Obwohl der Bösewicht direkt auf Dianas Frage antwortet und die für den Abschluss der Überweisung erforderlichen Informationen (in Form eines angehängten PDFs) bereitstellt, endet dieser spezielle Austausch damit, dass die Mitarbeiterin über ein im Unternehmen genutztes Tool die Mail als Phishing kennzeichnet. Hierdurch wird die IT-Abteilung auf diesen vermuteten Phishing-Angriff aufmerksam gemacht.

Warum die Angreifer sich für ein Mitglied der Personalabteilung dieser Organisation entschieden haben, ist unbekannt. Vielleicht war Diana die einzige Mitarbeiterin, die geantwortet hat. Vielleicht war die vorläufige Recherche der Angreifer fehlerhaft oder unvollständig. Wie auch immer, dieser spezielle Versuch, Geld aus der Zielorganisation abzuziehen, scheiterte.

Nichtsdestotrotz ist dies ein gutes Beispiel für den E-Mail-Austausch, wie sich die Kriminellen seit einigen Jahren engagieren, wenn sie BEC (Business E-Mail Compromise) oder CEO Fraud betreiben. Initiiert mit der Erwartung eines E-Mail-Austauschs, agieren die Kriminellen bei diesen gezielten Kampagnen wie Mitarbeiter des Unternehmens.

Cyberkriminelle antworten auf Phishing-Nachfragen

In den letzten Monaten haben wir eine zunehmende Anzahl von „routinemäßigen“ Phishing-Kampagnen beobachtet. Hierbei sind die Angreifer bereit, ein gewisses Maß an Handarbeit zu leisten, wenn potenzielle Opfer Bedenken hinsichtlich der Öffnung von Links und Anhängen äußern.

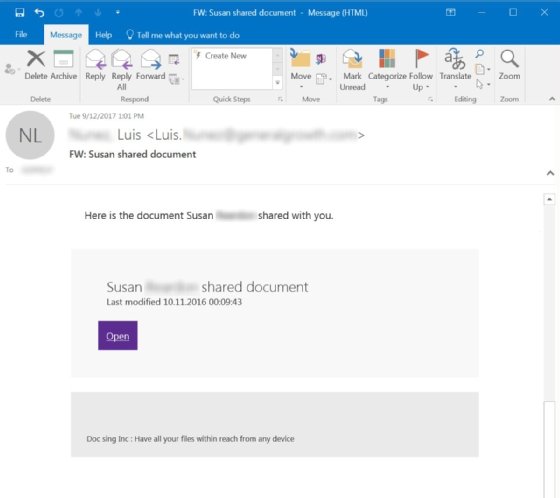

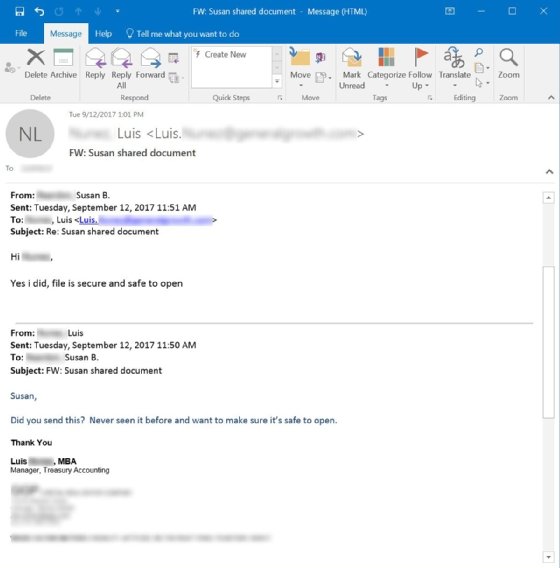

Hier ist ein einfaches Beispiel. Dieser Phishing-Versuch führt zu einem der gängigsten Social-Engineering-Köder, die derzeit im Einsatz sind: dem gefälschten Dokument- beziehungsweise File-Sharing-System.

Beachten Sie, dass dieser Phishing-Versuch, exemplarisch das Format bekannter File-Sharing-Dienste verwendet beziehungsweise imitiert. Es wird behauptet, dass dem Benutzer eine Datei über einen Dienst namens „Doc sing Inc.“ angeboten wird.

Der Mitarbeiter spürt in diesem Fall, dass etwas nicht stimmt und drückt auf den Antwort-Button, spricht Vorbehalte aus und fragt bei dem bekannten Absender nach weiteren Informationen.

Tatsächlich antwortet der bösartige Akteur mit der Zusicherung, dass die „Datei sicher und sicher zu öffnen ist“. Aber „Susan“ macht einen Erklärungsfehler in ihrer Antwort und spricht Luis mit seinem Nachnamen statt mit seinem Vornamen an. Es überrascht nicht, dass der Benutzer dann in seiner Outlook-Installation auf den im Unternehmen genutzten Phish Alert Button (PAB) drückt und die IT-Mitarbeiter auf einen laufenden Phishing-Angriff auf das Unternehmen aufmerksam macht. Ein kluger Schachzug, da der eingebettete Link zu einem Phishing-Versuch führte, der Anmeldeinformationen abgreifen sollte.

Die Antwort der Kriminellen in diesem Beispiel ist ziemlich einfach und unkompliziert. Sie geht direkt auf die vom potenziellen Opfer geäußerten Bedenken hinsichtlich der Sicherheit des Links und der Datei in der ursprünglichen E-Mail ein. Aber die Angreifer, die diese Art von Kampagnen einsetzen, haben gezeigt, dass sie in der Lage sind, mehr Kontext und Informationen bereitzustellen, wenn potenzielle Opfer es erfordern.

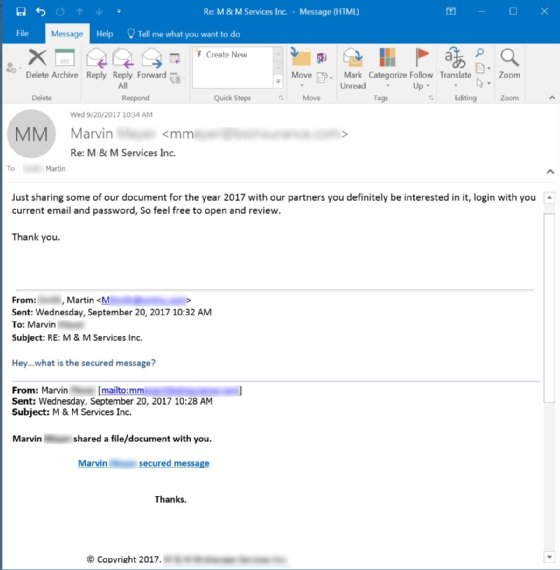

Nachfolgend ein kurzer E-Mail-Austausch zwischen „Marvin“, dem Absender eines weiteren gefälschten File-Sharing-Phishing, und Martin, einem Mitarbeiter, der diese eher unscheinbare bösartige E-Mail erhalten hat.

Beachten Sie, dass Martin eine ziemlich einfache Frage zu der angeblichen Datei oder Nachricht stellt („Was ist das für eine gesicherte Nachricht?“). Die Antwort, die er erhält, ist jedoch ziemlich vage und hat den Anschein, als wäre es eine Standardfloskel, zudem komplett in gebrochenem Englisch. Der Mitarbeiter hat die Situation richtig erkannt und die Nachricht als Phishing-Versuch gekennzeichnet.

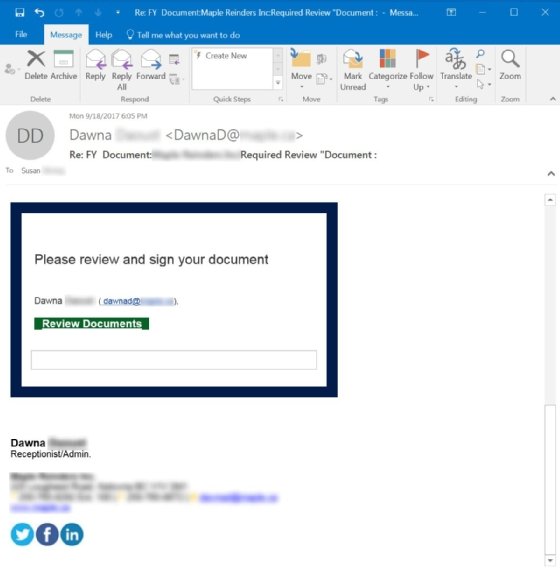

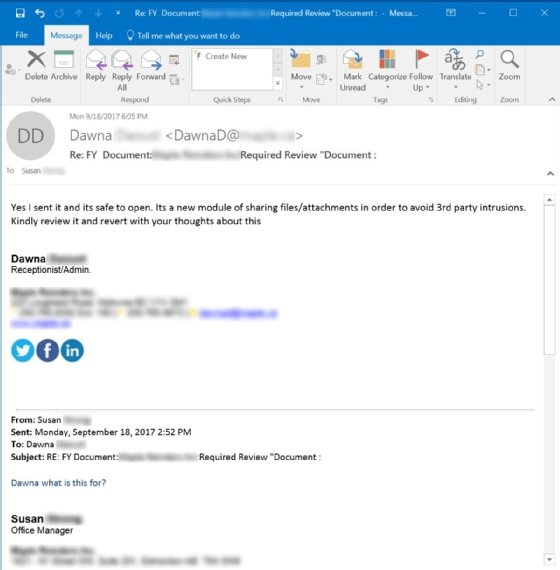

In unserem nächsten Beispiel gelingt es den Angreifern, eine genauere und vollständigere Erklärung der den Mitarbeitern angebotenen Datei zu geben. Wieder einmal beginnen die Bösewichte mit einer einfachen File-Sharing-Phishing-E-Mail.

Die Mitarbeiterin reagiert auf die Nachricht mit einer Gegenfrage, die der Angreifer mit Anweisungen zum Öffnen der angeblichen Datei beantwortet.

Zwei Punkte sind an der Antwort jedoch auffällig. Erstens ergibt die bereitgestellte Erklärung für die Datei nicht viel Sinn. Vielleicht haben die Angreifer damit gerechnet, dass der Benutzer weniger technisch versiert ist und sich daher an diese Art von unsinnigen Erklärungen gewöhnt hat. Zweitens wird diese Datei, die angeblich notwendig ist, um „Einbrüche von Drittanbietern“ zu verhindern, von einer Mitarbeiterin am Empfang des Unternehmens verteilt. Weder im eigenen Unternehmen noch von extern die wahrscheinlichste Quelle für einen Sicherheitshinweis oder ein ähnliches Tool. Wie im vorhergehenden Beispiel wurde hier offensichtlich eine vorgefertigte Standardantwort verwendet.

„Die Gruppen, die jetzt Massenphishing-Kampagnen mit E-Mail-Austausch einsetzen, lernen noch und werden zweifellos besser darin und dabei sicherlich glaubwürdiger werden.“

Stu Sjouwerman, KnowBe4

Die gezeigten Beispiele verdeutlichen, dass die bösartigen Akteure bei diesen Kampagnen nicht annähernd so geschickt sind, wie dies möglich wäre. Beispielsweise, wenn sie sehr glaubwürdige Antworten auf die Nachfragen nach Eingang des ersten Phishing-Versuchs geben würden. Standardfloskeln und -formulierungen, unter Umständen in fehlerhafter Ausdrucksweise und absurde Erklärungen haben den Erfolg dieser Phishing-Versuche verhindert.

Fazit

Wir sollten uns nicht über die Fehler der Bösewichte freuen, die in den oben dokumentierten E-Mails zu sehen sind. Die Gruppen, die jetzt Massenphishing-Kampagnen mit E-Mail-Austausch einsetzen, lernen noch und werden zweifellos besser darin und dabei sicherlich glaubwürdiger werden.

Wie wir zu Beginn dieses festgestellt haben, ist für allzu viele Mitarbeiter die Erfahrung im Umgang mit Phishing-Angriffen eine einsame Sache. Mitarbeiter sitzen allein an ihren Arbeitsplätzen und treffen täglich kritische Entscheidungen über die Sicherheit des Netzwerks und des Betriebs ihres Unternehmens. Und sie treffen diese Entscheidungen allein, in der Regel ohne viel Anregungen oder Anleitung von jemand anderem.

Dies nutzen die Angreifer aus, indem sie direkter mit den Mitarbeitern kommunizieren und ihnen bei Zweifeln zusichern, dass gefährliche Links und Anhänge sicher zu öffnen seien. Dabei nehmen sie die Anwender sprichwörtlich bei der Hand, um sie durch den Prozess vom Öffnen der E-Mail bis zum Klick auf den Link oder aber die Aktivierung eines Makros zu führen. Das Security-Awareness-Training der neuen Schule ist entscheidend dafür, dass sich der Security-Awareness-Beauftragte im Unternehmen und sein Team mit diesen Mitarbeitern in Verbindung setzt und ihnen dabei hilft, die richtigen Entscheidungen zu treffen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!