DDoS-Angriff (Distributed Denial-of-Service)

Das Ziel eines DDoS-Angriffs (Distributed Denial-of-Service) kann ein Server, eine Website oder eine Netzwerkressource sein. Die Flut eingehender Nachrichten, Verbindungsanfragen oder fehlerhafter Pakete an das Zielsystem zwingt dieses zur Verlangsamung oder sogar zum Absturz oder Abschaltung. Dadurch ist der Dienst für legitime Benutzer oder Systeme nicht mehr verfügbar.

DDoS-Attacken werden von einer Vielzahl von Bedrohungsakteuren durchgeführt, etwa von einzelnen kriminellen Angreifern, organisierter Verbrecherringen und Regierungsbehörden. In bestimmten Situationen – oft im Zusammenhang mit schlechter Programmierung, fehlenden Patches oder instabilen Systemen – können sogar legitime, unkoordinierte Anfragen an Zielsysteme wie ein DDoS-Angriff aussehen, obwohl es sich nur um zufällige Leistungseinbrüche im System handelt.

So funktionieren DDoS-Angriffe

Bei einem typischen DDoS-Angriff nutz der Angreifer eine Schwachstelle in einem System aus und macht es zum DDoS-Master. Dieses Mastersystem identifiziert andere anfällige Systeme und erlangt die Kontrolle über sie, indem es mit Malware infiziert. Alternativ werden die Authentifizierungskontrolle durch Methoden wie Erraten des Standardpassworts auf weit verbreiteten Geräten umgangen.

Ein Computer oder Netzwerkgerät, dass sich unter der Kontrolle eines Angreifers befindet, wird als Zombie oder Bot bezeichnet. Der Angreifer erstellt einen so genannten Command-and-Control-Server (C&C), um das Netzwerk der Bots, das Botnet, zu steuern. Die Person, die die Kontrolle über ein Botnet hat, wird als Botmaster bezeichnet. Dieser Begriff wird auch für das erste System verwendet, das in ein Botnet aufgenommen wird, da dieses die Ausbreitung und die Aktivität der anderen Systeme im Botnet kontrolliert.

Botnets können aus einer nahezu beliebigen Anzahl von Bots bestehen. So werden Botnets mit zehn- oder hunderttausenden Knoten immer häufiger. Vermutlich gibt es bei der Anzahl keine Obergrenze. Sobald das Botnet aufgebaut ist, kann der Angreifer den von den kompromittierten Geräten erzeugten Datenverkehr nutzen, um die Zieldomain zu überfluten und offline zu setzen

Das Ziel eines DDoS-Angriffs ist nicht immer das alleinige Opfer, da DDoS-Attacken viele Geräte einbeziehen und betreffen. Die Geräte, die für die Weiterleitung des bösartigen Datenverkehrs zum Ziel verwendet werden, können ebenfalls eine Beeinträchtigung ihrer Dienste erleiden, auch wenn sie nicht das Hauptziel sind.

Verschiedene Arten von DDoS-Angriffen

Es existieren drei Haupttypen von DDoS-Attacken:

Netzwerkzentrierte beziehungsweise volumetrische Angriffe. Diese überlasten eine anvisierte Ressource, indem die die verfügbare Bandbreite mit Paketfluten überfrachten. Bei DNS-Amplication-Angriffen werden DNS-Server als Verstärker für diese Art Angriffe genutzt. Dabei werden Anfragen mit der IP-Adresse des anvisierten Ziels an einen DNS-Server gestellt. Der DNS-Server überflutet das Ziel dann mit Antworten.

Protokollangriffe. Diese zielen auf Protokolle der Netztwerk- oder Transportschicht ab und nutzen Schwachstellen in den Protokollen, um die Zielressourcen zu überlasten. Bei einer SYN-Flood-Attacke beispielsweise wird den Ziel-IP-Adressen eine große Anzahl von Paketen mit „anfänglichen Verbindungsanfragen“ gesendet, die gefälschte Quell-IP-Adressen verwenden. Dadurch wird der TCP-Handshake in die Länge gezogen, der aufgrund des ständigen Zustroms von Anfragen nie zu Ende geführt werden kann.

Angriffe auf Anwendungsebene. Hierbei werden die Anwendungsdienste oder Datenbanken mit einem hohem Volumen von Anwendungsaufrufen überlastet. Die Überflutung an Paketen führt zu einem Denial-of-Service. Ein Beispiel hierfür ist der HTTP-Flood-Angriff, der dem gleichzeitigen Aufrufen vieler Websites entspricht.

IoT-Geräte und DDoS-Angriffe

Die vernetzen Geräte, die üblicherweise unter dem Begriff IoT (Internet of Things) zusammengefasst werden, sind für Anwender wie Unternehmen gleichermaßen nützlich. Aber in vielen Fällen wissen auch DDoS-Angreifer diese Art Geräte zu schätzen. Zu dieser Kategorie gehören Geräte mit integrierter Rechen- und Netzwerkkapazität. Und allzu häufig sind die Geräte nicht mit einem Fokus auf die Sicherheit konzipiert worden.

IoT-Geräte bieten eine große Angriffsfläche und berücksichtigen oft nur minimale Sicherheitsvorkehrungen. Beispielsweise wurden einige Geräte mit fest codierten Authentifizierungsdaten für die Systemverwaltung ausgeliefert. Dies macht es Angreifern relativ leicht, sich bei den Geräten anzumelden. In einigen Fällen konnten die Authentifizierungsdaten noch nicht einmal geändert werden. Außerdem werden einige Geräte oft ohne die Möglichkeit ausgeliefert, die Software zu aktualisieren oder zu patchen, was sie noch anfälliger für Angriffe macht, die bekannte Sicherheitslücken ausnutzen. Inzwischen hat sich hier einiges getan, so soll ein EU-Standard für verbesserte IoT-Sicherheit sorgen, weltweit gibt es zu dem Thema ebenfalls zahlreiche Initiativen.

In der Vergangenheit sorgte insbesondere das Mirai-Botnet mit massiven DDoS-Angriffen für Aufsehen. Viele IoT-Botnets seit Mirai verwenden Elemente des Mirai-Codes.

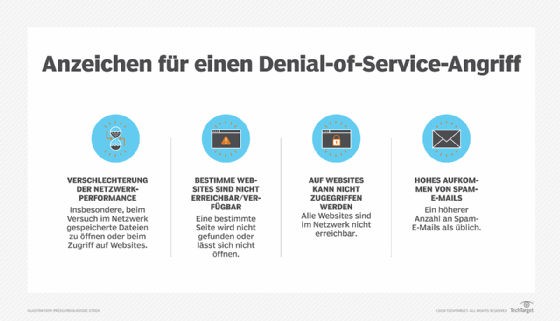

DDoS-Angriffe erkennen

Im Wesentlichen verursacht ein DDoS-Angriff ein Verfügbarkeitsproblem. Schwierigkeiten mit der Verfügbarkeit und Diensten gehören jedoch zu normalen Vorgängen in einem Netzwerk. Daher ist es wichtig, zwischen normalen Betriebsproblemen und DDoS-Angriffen unterscheiden zu können.

Manchmal sieht ein DDoS-Angriff ganz banal aus. Daher ist es wichtig zu wissen, worauf man achten muss. Es ist eine detaillierte Analyse des Datenverkehrs notwendig, um zunächst festzustellen, ob ein Angriff stattfindet und dann die Angriffsmethode zu bestimmen.

Im Folgenden sind Beispiele für Netzwerk- und Serververhalten aufgeführt, die auf einen DDoS-Angriff hindeuten können. Eine oder eine Kombination dieser Verhaltensweisen sollte Anlass zur Sorge geben:

- Eine oder mehrere bestimmte IP-Adressen stellen in einem kurzen Zeitraum viele aufeinander Anfragen.

- Es ist ein Anstieg des Datenverkehrs von Benutzern mit ähnlichen Verhaltenseigenschaften zu verzeichnen. Beispielsweise, wenn viel Traffic von Benutzern eines ähnlichen Gerätes, eines einzigen geografischen Standortes oder desselben Browsers kommt.

- Es gelingt nicht, Server mit einem Ping-Dienst ordnungsgemäß zu testen.

- Ein Server antwortet mit einer 503-HTTP-Fehlerantwort, was bedeutet, dass der Server entweder überlastet ist oder wegen Wartungsarbeiten nicht funktioniert.

- Die Logfiles zeigen eine starke und konstante Bandbreitenspitze, die nicht des Verlaufs einem normal funktionierenden Server entspricht.

- Die Protokolle zeigen Traffic-Spitzen zu ungewöhnlichen Zeiten oder in einer unüblichen Reihenfolge.

- Die Logfiles zeigen ungewöhnliche große Spitzen im Datenverkehr zu einem Endpunkt oder einer Website.

Diese Verhaltensweisen und Erkenntnisse können dabei helfen, die Art des Angriffs zu bestimmen. Wenn sie auf Protokoll- oder Netzwerkebene auftreten – zum Beispiel der 503-Fehler – handelt es sich wahrscheinlich um einen protokollbasierten oder netzwerkzentrierten Angriff. Wenn das Verhalten als Datenverkehr zu einer Anwendung oder Website auftreten, kann es eher auf einem Angriff auf Anwendungsebene hindeuten.

In den meisten Fällen ist es für IT-Teams unmöglich, alle Variablen zu verfolgen, die zur Bestimmung der Art des Angriffs erforderlich sind. Daher ist es notwendig, Netzwerk- und Anwendungsanalyse-Tools zu verwenden, um den Prozess zu automatisieren.

DDoS-Abwehr und -Prävention

DDoS-Angriffe können erhebliche Auswirkungen auf den Geschäftsbetrieb mit nachhaltigen Folgen haben. Daher ist es wichtig, die Bedrohungen, Schwachstellen und Risiken im Zusammenhang mit DDoS-Angriffen zu verstehen.

Sind diese Angriffe erstmal zugange, ist es fast unmöglich, sie zu stoppen. Einige grundlegende Verfahren der Informationssicherheit können jedoch dabei helfen, die Auswirkungen für den Geschäftsbetrieb zu verringern. Dazu gehört die Durchführung laufender Sicherheitsbewertungen, um nach DoS-bezogenen (Denial-of-Service) bezogenen Schwachstellen zu suchen und diese zu beheben. Gleichfalls sollten entsprechende Kontrollen in Sachen Netzwerksicherheit zum Einsatz kommen. Dazu gehört auch gegebenenfalls die Inanspruchnahme der Dienste von Cloud-Service-Anbietern, die sich auf die Reaktion von DDoS-Angriffen spezialisiert haben.

Darüber hinaus können solide Vorgehensweisen in Sachen Patch-Management, E-Mail-Phishing-Tests und Sensibilisierung der Anwender sowie eine proaktive Netzwerküberwachung dazu beitragen, die Risiken selbst einen Beitrag zu DDoS-Angriffen zu leisten minimieren.