Remote Access Trojaner (RAT)

Was ist ein Remote Access Trojaner (RAT)?

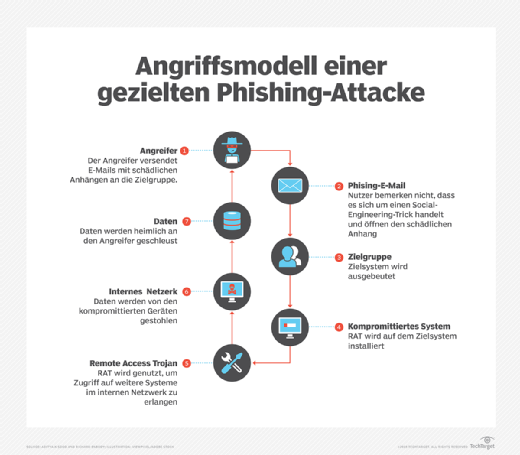

Ein Fernzugriffstrojaner (RAT, Remote Access Trojaner) ist eine Malware, die ein Angreifer verwendet, um volle Administratorrechte und die Fernsteuerung eines Zielcomputers zu erlangen. RATs werden oft zusammen mit scheinbar legitimen, vom Benutzer angeforderten Programmen heruntergeladen (zum Beispiel Tools) oder werden als E-Mail-Anhang über eine Phishing-E-Mail an das Ziel gesendet.

Sobald das Hostsystem kompromittiert ist, verwenden Eindringlinge eine Hintertür, um den Host zu kontrollieren, oder sie können RATs an andere anfällige Computer verteilen und ein Botnet aufbauen. RATs gehören zur Familie der Trojaner-Viren und sind speziell darauf ausgelegt, sich als legitimer Inhalt zu tarnen.

Wie funktioniert ein Fernzugriffstrojaner?

Remote Access Trojaner werden wird in der Regel als bösartige Nutzlast mithilfe von Exploit-Kits wie Metasploit bereitgestellt. Nach der Installation wird das RAT mit dem Command-and-Control-Server verbunden, den die Angreifer kontrollieren. Die Angreifer stellen diese Verbindung her, indem sie einen offenen TCP-Port auf dem Zielgerät ausnutzen.

Ein RAT kann auch über Phishing-E-Mails, Download-Pakete, Weblinks oder Torrent-Dateien installiert werden. Benutzer werden durch Social-Engineering-Taktiken zum Herunterladen bösartiger Dateien verleitet, oder das RAT wird von Bedrohungsakteuren installiert, nachdem sie sich physischen Zugang zum Computer eines Opfers verschafft haben.

Da ein Remote Access Trojaner die administrative Kontrolle ermöglicht, kann ein Angreifer so gut wie alles auf dem Zielcomputer anrichten, einschließlich:

- Überwachung des Nutzerverhaltens durch Keylogger oder andere Spionageprogramme;

- Zugang zu vertraulichen Informationen;

- Aktivieren der Webcam eines Systems und Aufzeichnen von Videos;

- Anfertigen von Screenshots;

- Verbreitung von Schadsoftware;

- Löschen, Herunterladen oder Ändern von Dateien und Dateisystemen.

Warum sind Fernzugriffstrojaner eine Gefahr?

RATs können schwer zu erkennen sein, da sie normalerweise nicht in den Listen der laufenden Programme oder Aufgaben auftauchen. Die Aktionen, die sie ausführen, können denen von legitimen Anwendungen ähneln. Darüber hinaus kontrolliert ein Eindringling oft den Grad der Ressourcennutzung, so dass ein Leistungsabfall den Benutzer nicht darauf aufmerksam macht, dass etwas nicht in Ordnung ist.

Im Gegensatz zu anderen Cybersecurity-Bedrohungsvektoren sind RATs auch dann noch gefährlich, wenn sie von einem System entfernt worden sind. Sie können Dateien und Festplatten modifizieren, Daten ändern und Benutzerpasswörter und -codes durch Keylogging und Bildschirmaufnahmen aufzeichnen, was alles lang anhaltende Auswirkungen haben kann.

Im Folgenden sind einige Möglichkeiten aufgeführt, wie ein Remote Access Trojaner Benutzer, Systeme und Organisationen gefährden kann:

- Spionage und Erpressungsversuche. Durch den Einsatz eines RAT können Bedrohungsakteure Zugriff auf die Smartphone-Kamera und das Mikrofon des Opfers erhalten und dessen Privatsphäre gefährden. Sie können Fotos von den Nutzern und ihrer Umgebung machen, um weitere Angriffe durchzuführen oder die Nutzer zu einer Art Vereinbarung zu erpressen, beispielsweise zur Bereitstellung von Lösegeld oder streng geheimen Daten.

- Kryptomining. Es ist üblich, dass Bedrohungsakteure RATs verwenden, um Bitcoin und andere Kryptowährungen auf den Computern der Opfer zu schürfen. Angreifer können erhebliche Gewinne erzielen, indem sie RATs über zahlreiche Geräte verbreiten.

- Verteilte Denial-of-Service-Angriffe (DDoS). RATs, die auf einer großen Anzahl von Geräten eingesetzt werden, können zur Durchführung eines DDoS-Angriffs verwendet werden, indem ein Zielserver mit gefälschtem Datenverkehr überflutet wird. Obwohl ein DDoS-Angriff zu Leistungseinbußen führen kann, sind sich die Benutzer in der Regel nicht bewusst, dass ihre Geräte für derartige Angriffe verwendet werden.

- Fernspeicherung von Dateien. Um sicherzustellen, dass ihre Konten und Operationen nicht von den Behörden geschlossen werden, können Cyberkriminelle ein RAT verwenden, um illegale Inhalte auf dem Gerät eines Opfers zu speichern, anstatt auf ihren eigenen Servern.

- Kompromittierung industrieller Systeme. Bedrohungsakteure setzen häufig ein RAT ein, um die Kontrolle über industrielle Großsysteme wie Wasser- und Stromversorgung zu übernehmen. Ziel dieser Cyberangriffe ist es, weitreichende Schäden an Industrieanlagen zu verursachen und wichtige Dienste in bestimmten geografischen Gebieten zu unterbrechen.

Schutz vor Fernzugriffstrojanern

Die gleichen Schutzmaßnahmen, die für Malware und Viren gelten, können auch gegen RATs eingesetzt werden. Die folgenden proaktiven Maßnahmen können zur Eindämmung von Remote Access Trojanern beitragen.

Geräte trennen

Der erste Schritt nach der Entdeckung verdächtiger Aktivitäten oder des Vorhandenseins eines RAT besteht darin, die Geräte vom Netz zu trennen. Dies verhindert weitere bösartige Aktivitäten, da die Fernverbindung des installierten RAT zum Angreifer unterbrochen wird.

Aktualisieren von Virenschutz und Firewalls

Halten Sie Antiviren-Software und Firewalls auf dem neuesten Stand, und verzichten Sie auf das Herunterladen von Programmen oder das Öffnen von Anhängen, die nicht aus einer vertrauenswürdigen Quelle stammen. Auf administrativer Ebene sollten Sie ungenutzte Ports blockieren, nicht genutzte Dienste abschalten und den ausgehenden Datenverkehr überwachen.

Multifaktor-Authentifizierung einführen

Die Multifaktor-Authentifizierung (MFA) bietet eine zusätzliche Sicherheitsebene, da zwei oder mehr Berechtigungsnachweise erforderlich sind, bevor ein Dienst Zugriff gewährt. Da die meisten RATs versuchen, Benutzernamen und Passwörter zu stehlen, ist die Einrichtung und Durchsetzung von MFA in der gesamten Organisation ein wichtiger Schutzmechanismus.

Verdächtige Links und Anhänge beachten

Phishing-E-Mails verleiten ahnungslose Benutzer dazu, sie zu öffnen. Sobald ein bösartiger Link oder Anhang geöffnet wird, kann er heimlich Malware und RATs auf dem angegriffenen System verteilen. Alle Benutzer in einem Unternehmen sollten in Sicherheitsfragen geschult werden, damit sie Phishing-E-Mails leicht erkennen und das Herunterladen von bösartigen Dateien und Anhängen vermeiden können.

Die neuesten Upgrades installieren

Ein Betriebssystem (OS) sollte immer mit den neuesten Updates gepatcht werden, da sie Korrekturen für kürzlich beobachtete Schwachstellen, Exploits, Bugs und Malware, einschließlich RATs, enthalten.

Ein Intrusion Detection System verwenden

Ein Intrusion Detection System (IDS) wird zur Überwachung des Netzwerkverkehrs und zur Erkennung von Anomalien oder verdächtigen Aktivitäten im Netzwerk eingesetzt. Obwohl sich viele RATs so entwickelt haben, dass sie nicht erkannt werden, können bestimmte IDS und APT-Tools (Advanced Persistent Threats) von Vorteil sein, da sie abnormale Verhaltensmuster erkennen können, beispielsweise eine Tastatur und eine Maus, die sich seltsam verhalten oder von sich aus Befehle eingeben.

Anwendung des Prinzips der geringsten Privilegien

Das Prinzip der geringsten Rechte (POLP) ist ein Computersicherheitskonzept, das den minimalen Zugriff auf Systeme und Ressourcen fördert. Die für eine Aufgabe erforderliche minimale Rechtevergabe wird zunächst gewährt und bei Bedarf erweitert. Der eingeschränkte Zugriff kann Bedrohungsakteure daran hindern, die volle Kontrolle über ein System zu erlangen.

Wie man Trojaner für den Fernzugriff erkennt

RATs sind gut darin, sich der Erkennung zu entziehen, und selbst starke Antivirensoftware kann sie übersehen. Auch wenn nur bestimmte Scans das Vorhandensein eines RAT erkennen können, sollten die folgenden fünf Anzeichen bei der Suche nach einem Remote Access Trojaner beachtet werden:

- Ausfall des Antivirenprogramms. Ein Antivirenprogramm, das ständig abstürzt oder langsam reagiert, kann auf eine Infektion hindeuten.

- Langsame Systemleistung. RATs werden im Hintergrund ausgeführt und beanspruchen Rechenleistung. Ein Computer, der ohne ersichtlichen Grund deutlich langsamer läuft, ist möglicherweise mit einem Remote-Trojaner infiziert.

- Website-Weiterleitungen. Wenn die Browseranfragen ständig umgeleitet werden oder Webseiten nicht geladen werden, kann dies ein Zeichen für eine RAT-Infektion sein.

- Nicht identifizierbare Dateien. Alle Dateien oder Programme, die unerkennbar erscheinen oder nicht vom Benutzer heruntergeladen oder installiert wurden, sollten genau beobachtet werden, da sie mit dem Trojanervirus in Verbindung stehen könnten.

- Betriebsbereite Webcam. Die Anzeigelampe einer Webcam leuchtet normalerweise auf, wenn ein Programm auf die Webcam zugreift, zum Beispiel bei Anwendungen für Videokonferenzen. Wenn sich die Anzeigeleuchte der Webcam jedoch ohne ersichtlichen Grund einschaltet, könnte dies ein Zeichen für eine RAT-Infektion sein.