Offensive Sicherheit

Was ist offensive Sicherheit?

Offensive Sicherheit bedeutet, aktiv nach Schwachstellen in der Cybersicherheit eines Unternehmens zu suchen. Dabei werden oft ähnliche Taktiken wie bei Angreifern angewandt, zum Beispiel Red Teaming, Penetrationstests und Schwachstellenbewertungen. Offensive Sicherheit kann mit „OffSec“ abgekürzt werden.

In der Vergangenheit bezog sich offensive Sicherheit auf Methoden zur aktiven Verlangsamung oder zum Auffinden von Informationen über Angreifer. Aufgrund der modernen Sicherheitspraktiken und der sich verändernden Bedrohungslandschaft wird dies nicht mehr häufig praktiziert.

Warum ist offensive Sicherheit wichtig?

„Kein Plan überlebt den ersten Kontakt mit dem Feind“ ist ein bekanntes Sprichwort, das auf den Worten des Militärstrategen Helmuth von Moltke dem Älteren beruht. Mike Tyson sagte einmal lapidarer: „Jeder hat einen Plan, bis er eins aufs Maul bekommt“. Diese Zitate unterstreichen, dass ein Cybersicherheitsplan wichtig ist, aber solange er nicht getestet wurde, ist nicht bekannt, wie viel Wert er angesichts echter Cyberbedrohungen haben wird.

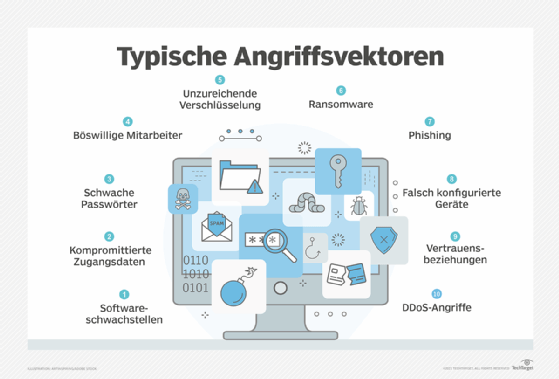

Offensive Sicherheit zielt darauf ab, Schwachstellen in einem Cybersicherheitsplan zu finden, bevor ein Angreifer sie findet. Dies geschieht durch aktives Aufspüren von Schwachstellen. Diese Art von geprüfter Sicherheit wird immer wichtiger, da die Angreifer immer raffinierter werden und sich die Bedrohungslandschaft auf interne Systeme, Cloud-Dienste und verbundene Dritte ausweitet.

Die Reaktion auf Zwischenfälle (Incident Response) ist ein wichtiger Bestandteil der modernen Cybersicherheit. Offensive Sicherheitsoperationen sind der beste Weg, um zu testen, ob die Erkennungs- und Reaktionsmechanismen gut funktionieren und auf einen aktiven Vorfall reagieren können.

Offensive Sicherheitstests können mit Computersicherheit oder physischer Sicherheit durchgeführt werden. Offensive Cybersicherheitsoperationen testen die Widerstandsfähigkeit von Computersystemen. Bei physischen Operationen kann die Zugangskontrolle getestet oder mit Hilfe von Social Engineering versucht werden, sich Zugang zu einem sicheren Ort zu verschaffen.

Arten der offensiven Sicherheit

Es gibt verschiedene Kategorien von offensiver Sicherheit. Sie werden am besten von spezialisierten Teams durchgeführt, aber auch interne Sicherheitsteams können diese Arten von Sicherheitsaudits durchführen:

- Schwachstellenscans und Schwachstellen-Management suchen und katalogisieren passiv nach Problemen in Systemen. Häufig wird dies mit einem Tool zum Scannen von Schwachstellen im Netzwerk durchgeführt, das Geräte automatisch anhand einer Liste bekannter Schwachstellen überprüft. Diese Tools können alle Geräte in einem Netzwerk scannen und einen Bericht über alle gefundenen Probleme erstellen. Nach der Identifizierung werden diese nach Schweregrad klassifiziert und möglicherweise von internen Teams behoben. Diese Daten können dann in eine Software zur Verwaltung von Sicherheitslücken eingespeist werden, um die Ergebnisse zu verfolgen und eine fundierte Risikoanalyse durchzuführen.

- Bei Penetrationstests wird aktiv nach Schwachstellen gesucht. Dies kann durch ein externes Team geschehen, das sich Zugang zu einem System oder Netzwerk verschaffen will. Er ist viel gründlicher als ein passiver Schwachstellenscan, da er nach ungewöhnlichen oder aktiv ausnutzbaren Schwachstellen sucht. Penetrationstests decken die Probleme auf und zeigen, wie man sich gegen sie schützen kann. Penetrationstests werden von den meisten Sicherheitsrichtlinien und einigen Sicherheitsstandards empfohlen. Einige Vorschriften schreiben Penetrationstests vor; so verlangt beispielsweise die PCI-Konformität jährliche Penetrationstests.

- Red Teaming/Blue Teaming ist eine aktive Simulation eines Angriffs durch eine Gruppe, die mit den Methoden von Hackern versucht, sich Zugang zu verschaffen. Red Teaming kann als eine gegnerische Simulation bezeichnet werden. Während Penetrationstests in der Regel über einen kürzeren Zeitraum mit definierten Zielen stattfinden, versucht ein Red Team, alles zu tun, was ein Angreifer tun würde, um sich Zugang zu verschaffen - manchmal über Wochen oder Monate. Eine Operation des roten Teams wird in der Regel durchgeführt, ohne die übrigen Computerteams zu informieren. Das blaue Team ist ein internes Sicherheitsteam, das auf die Angriffe des roten Teams reagiert und versucht, sie aufzudecken und zu vereiteln.

- Penetrationstests und Red Teaming werden häufig danach eingeteilt, wie viel Wissen der Angreifer besitzt, und in Black-Box-, White-Box- oder Grey-Box-Tests. Bei einem Black-Box-Szenario haben die Tester keine Vorkenntnisse über die Systeme und die Infrastruktur des Ziels; dies simuliert am ehesten einen Angriff durch eine Gruppe von außen. Bei einem White-Box-Szenario erhält der Angreifer umfassende Kenntnisse und vielleicht sogar einen gewissen Zugang, wodurch ein Angriff durch einen böswilligen Insider simuliert wird. Grey Box liegt irgendwo dazwischen, möglicherweise mit begrenzten Zugangsdaten.

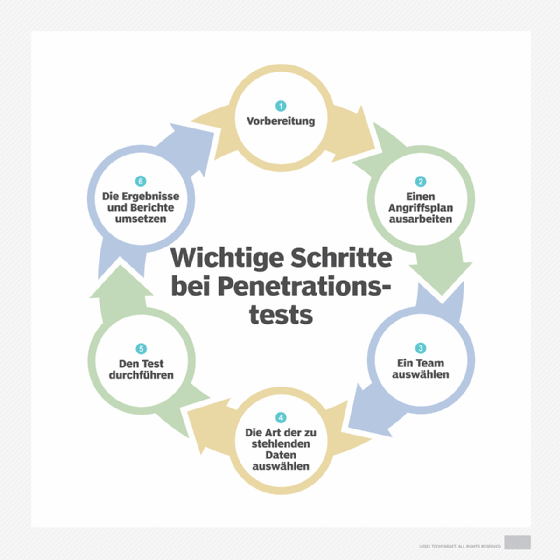

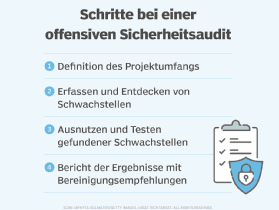

Schritte bei einer offensiven Sicherheitsoperation

Eine sorgfältige Planung ist ein wichtiger Schritt bei jeder offensiven Sicherheitsoperation. Während offensive Sicherheit die Techniken und Taktiken von Hackern nachahmen kann, besteht das Ziel nicht darin, Schaden anzurichten, sondern Schwachstellen aufzuspüren. Diese Erkenntnisse können dann gemeldet und anhand der folgenden Schritte behoben werden:

- Definieren Sie den Projektumfang. Die Prüfer und der Kunde arbeiten zusammen, um zu definieren, was in der Operation enthalten ist und was nicht. Dazu gehören auch der Zeitrahmen und eine Diskussion darüber, was der Kunde während der Operation zu sehen wünscht. Es wird ein Vertrag unterzeichnet, der den Prüfern die Erlaubnis zur Durchführung des Audits erteilt.

- Sammeln von Informationen und Aufdeckung. Die Auditoren werden in der Regel Zeit damit verbringen, Informationen über den Kunden zu sammeln. Dies geschieht häufig durch passive Aufklärung, wie zum Beispiel Open Source Intelligence (OSINT), und durch aktives Sondieren der Systeme. Sie katalogisieren alle gefundenen potenziellen Schwachstellen und wählen eine aus, um sie auszunutzen. In dieser Phase können die internen Sicherheitsteams anfangen, seltsame Aktivitäten zu beobachten, die auf Edge-Systeme gerichtet sind.

- Ausnutzung und Eskalation. Die Auditoren beginnen damit, gefundene Schwachstellen auszunutzen, um Zugang zu Systemen zu erhalten. Sie werden versuchen, ihre Privilegien in den Systemen zu erweitern und einen Weg zu finden, den Zugang zu den Systemen aufrechtzuerhalten. Zu diesem Zeitpunkt werden sie versuchen, der Entdeckung durch interne Teams zu entgehen, während sie weiterhin auf immer sicherere Daten und Systeme zugreifen.

- Berichterstattung und Bereinigung. Die Prüfer erstellen einen Bericht über alle ihre Feststellungen und mögliche Abhilfemaßnahmen. Dies kann alle Systeme und Daten umfassen, auf die zugegriffen wurde. Oft ist es von Vorteil, ein Post-Mortem-Meeting mit den internen Teams abzuhalten. Anschließend wird eine Bereinigung durchgeführt, bei der alle von den Prüfern verwendeten Tools von den Systemen entfernt werden, zum Beispiel Trojaner oder missbrauchte Konten.

Frameworks für offensive Sicherheit

Die Testleitfäden des Open Web Application Security Project (OWASP) bieten einen Rahmen für Penetrationstests und eine Anleitung zum Payment Card Industry Data Security Standard (PCI DSS).

Das NIST Cybersecurity Framework umfasst mehrere Leitfäden, darunter den Technical Guide to Information Security Testing and Assessment NIST SP 800-115.

Der Penetration Testing Execution Standard (PTES) ist ein Open-Source-Standard, der von mehreren Sicherheitsexperten entwickelt wurde.