E-Mail-Spoofing

Was ist E-Mail-Spoofing?

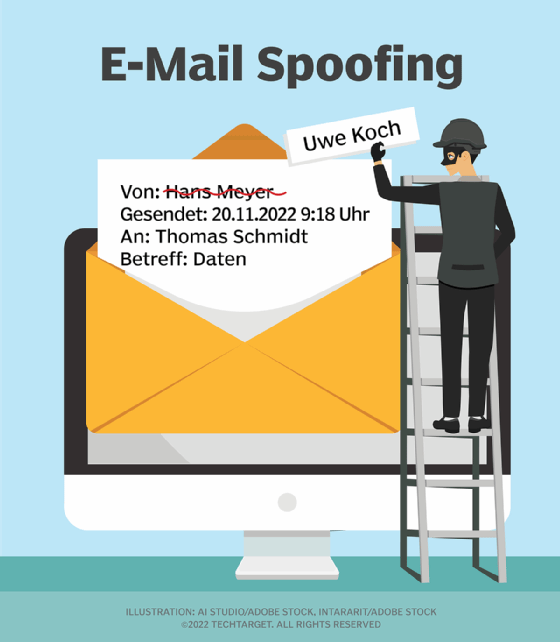

E-Mail-Spoofing ist eine Form des Cyberangriffs, bei der ein Angreifer eine E-Mail sendet, die so manipuliert wurde, dass sie den Anschein erweckt, von einer vertrauenswürdigen Quelle zu stammen. E-Mail-Spoofing ist eine beliebte Taktik, die bei Phishing- und Spam-Kampagnen eingesetzt wird, da Menschen eher dazu neigen, eine E-Mail zu öffnen, wenn sie glauben, dass sie von einem bekannten Absender stammt. E-Mail-Spoofing zielt darauf ab, Empfänger dazu zu bringen, die Nachricht zu öffnen oder darauf zu antworten.

Das Sicherheitsrisiko E-Mail-Spoofing

Obwohl die meisten gefälschten E-Mails leicht erkannt und durch einfaches Löschen der Nachricht behoben werden können, können einige Varianten ernsthafte Probleme verursachen und Sicherheitsrisiken darstellen. So könnte eine gefälschte E-Mail beispielsweise vorgeben, von einer bekannten Shopping-Website zu stammen, und den Empfänger auffordern, sensible Daten wie ein Passwort oder eine Kreditkartennummer anzugeben.

Alternativ könnte eine gefälschte E-Mail einen Link enthalten, der beim Anklicken Malware auf dem Gerät des Benutzers installiert. Ein häufiges Beispiel für eine kompromittierte Geschäfts-E-Mail ist das Spoofing von E-Mails des Geschäftsführers oder kaufmännischen Leiters eines Unternehmens, in denen eine Überweisung oder Zugangsdaten für interne Systeme angefordert werden.

Zusätzlich zu Phishing verwenden Angreifer gefälschte E-Mails, um Folgendes zu erreichen:

- Die wahre Identität des gefälschten Absenders verbergen.

- Spam-Filter und Blockierlisten umgehen – Benutzer können diese Bedrohung minimieren, indem sie Internetdienstanbieter und IP-Adressen auf die Blockierliste setzen.

- Sich als vertrauenswürdige Person ausgeben – ein Kollege oder Bekannter – um an vertrauliche Informationen zu gelangen.

- Sich als zuverlässige Organisation ausgeben – zum Beispiel als Finanzunternehmen, um Zugang zu Kreditkartendaten zu erhalten.

- Identitätsdiebstahl begehen, indem man sich als ein Opfer ausgibt und nach personenbezogenen Daten fragt.

- Den Ruf des Absenders schädigen.

- In Anhängen versteckte Malware einschleusen und verbreiten.

- Einen Man-in-the-Middle-Angriff nutzen, um sensible Daten von Einzelpersonen und Organisationen zu stehlen.

- Zugang zu sensiblen Daten erhalten, die von Drittanbietern gesammelt wurden.

Die Gefahren von E-Mail-Spoofing

Die potenziellen Schäden durch E-Mail-Spoofing sind sehr vielfältig, sodass es sich um eine Form des Social Engineering handelt, gegen die es sich zu schützen lohnt. Zu den Bereichen, in denen Schäden auftreten können, gehören:

Betrug durch vorgetäuschtes Vertrauen. Durch Spoofing kann sich ein Angreifer als Führungskraft, Lieferant oder andere vertrauenswürdige Person ausgeben. Dieses vorgetäuschte Vertrauen kann zu betrügerischen Zahlungen, Überweisungen und anderen Verlusten führen.

Datendiebstahl. Spoofing kann sensible Informationen offenlegen, wenn Mitarbeiter dazu verleitet werden, Anmeldedaten und andere Informationen preiszugeben, die den Zugriff auf das System ermöglichen. Sobald sich Hacker in einem Netzwerk befinden, können sie potenziell vertrauliche Informationen für verschiedene Zwecke sammeln.

Rufschädigung. Ein Unternehmen oder eine Organisation, die erfolgreiche Spoofing-Angriffe erleidet, die zu erheblichen Verlusten oder Datenschutzverletzungen führen, kann das Vertrauen von Verbrauchern oder Kunden verlieren und somit eine Rufschädigung erleiden. Darüber hinaus kann ein Angreifer möglicherweise persönliche Informationen auf einem Zielcomputer aufdecken und so den Ruf eines bestimmten Opfers schädigen.

Vermeidung von Blocklisten. Eine gefälschte E-Mail-Adresse kann so gestaltet werden, dass sie die Einstellungen von Spam-Filtern umgeht und die Adresse nicht auf Blocklisten landet. Diese Fähigkeit, unentdeckt zu bleiben, ist eine der heimtückischeren Eigenschaften der Spoofing-Technik.

Wie unterscheiden sich E-Mail-Spoofing und Phishing?

Cyberkriminelle nutzen Spoofing oft als Teil eines Phishing-Angriffs. Beim Phishing werden sensible Daten durch das Vortäuschen einer E-Mail-Adresse und das Versenden einer E-Mail erlangt, die so aussieht, als käme sie von einer vertrauenswürdigen Quelle, die vernünftigerweise nach solchen Informationen fragen könnte. Das Ziel besteht darin, die Opfer dazu zu bringen, auf einen bösartigen Link zu klicken oder einen Anhang herunterzuladen, der Malware auf ihrem System installiert.

Beim Spoofing wird der E-Mail-Header so verändert, dass die E-Mail scheinbar von einer vertrauenswürdigen Quelle stammt. Dies steht auch im Zusammenhang mit der Domain-Identitätswechsel, bei der eine E-Mail-Adresse verwendet wird, die einer anderen ähnelt. Beim Domain-Identitätswechsel kann eine E-Mail von einer Adresse wie „[email protected]“ stammen, während bei einem Spoofing-Angriff die gefälschte Absenderadresse echt aussieht, wie zum Beispiel „[email protected]“.

Wie funktioniert E-Mail-Spoofing?

E-Mail-Spoofing ist mit einem funktionierenden SMTP-Server (Simple Mail Transfer Protocol) und einer gängigen E-Mail-Plattform wie Outlook oder Gmail leicht zu bewerkstelligen. Sobald eine E-Mail-Nachricht verfasst ist, kann der Betrüger Felder im Nachrichtenkopf fälschen, wie beispielsweise die Absenderadresse, die Antwortadresse und die „Return-Path“-Adresse. Wenn der Empfänger die E-Mail erhält, scheint sie von der gefälschten Adresse zu stammen.

Dies ist möglich, da SMTP keine Möglichkeit zur Authentifizierung von Adressen bietet. Obwohl Protokolle und Methoden zur Bekämpfung von E-Mail-Spoofing entwickelt wurden, werden diese Methoden nur langsam umgesetzt.

Ein E-Mail-Spoofing-Angriff kann viele Formen annehmen. Ein typisches Beispiel ist eine E-Mail, die scheinbar von einer Peer-to-Peer-Zahlungsplattform (P2P) wie stammt und den Empfänger darüber informiert, dass sein Konto gesperrt wird, wenn er nicht auf einen Link klickt und seine Anmeldedaten angibt. Die Idee dahinter ist natürlich, die Anmeldedaten zu stehlen. Der Hacker kann sich dann als der gefälschte Empfänger bei der Zahlungsplattform anmelden und dessen Geld stehlen.

Ein Angreifer kann eine gefälschte E-Mail leicht echt aussehen lassen, indem er Grafiken oder andere vertraute Elemente von der Website der P2P-Plattform kopiert, wodurch die Wahrscheinlichkeit sinkt, dass der Empfänger die E-Mail in Frage stellt.

Wie man erkennt, ob eine E-Mail gefälscht wurde

Wenn eine gefälschte E-Mail den Benutzern nicht verdächtig erscheint, wird sie wahrscheinlich unentdeckt bleiben. Wenn Benutzer jedoch das Gefühl haben, dass etwas nicht stimmt, können sie den Quellcode der E-Mail öffnen und überprüfen. Hier können die Empfänger die ursprüngliche IP-Adresse der E-Mail finden und sie bis zum Absender zurückverfolgen.

Im Folgenden sind einige Anzeichen dafür aufgeführt, dass eine E-Mail gefälscht wurde:

Überprüfung des SPF (Sender Policy Framework). SPF ist ein Authentifizierungsprotokoll, das in vielen E-Mail-Plattformen und Sicherheitsprodukten zum Einsatz kommt. Je nach E-Mail-Einrichtung der Benutzer können Nachrichten, die als „Soft Fail“ eingestuft werden, dennoch in ihrem Posteingang ankommen, was häufig auf einen nicht autorisierten Absender hinweist.

E-Mail-Header. Die verschiedenen Elemente des E-Mail-Headers könnten inkonsistent sein, was darauf hindeutet, dass der Absender nicht der ist, für den er sich ausgibt. Ein Vergleich des verdächtigen E-Mail-Headers mit einer früheren legitimen E-Mail des authentischen Absenders könnte die Fälschung bestätigen.

Aufforderung zur Offenlegung persönlicher Daten. Wenn der Empfänger in einer E-Mail aufgefordert wird, sensible persönliche Daten wie private demografische Daten oder persönliche Kontodaten offenzulegen, ist dies verdächtig.

Recycelter Inhalt. Ein Hacker, der eine E-Mail-Spoofing-Attacke durchführt, recycelt oft Inhalte aus einer früheren Spoofing-Attacke. Das Kopieren und Durchsuchen des E-Mail-Textes im Internet, um zu sehen, ob er mit früheren Phishing-E-Mails übereinstimmt, kann dabei helfen, eine Spoofing-Attacke zu erkennen.

Best Practices zur Unterbindung von E-Mail-Spoofing

Benutzer und Unternehmen können die folgenden Techniken anwenden, um zu verhindern, dass E-Mail-Spoofer auf ihre Systeme zugreifen.

1. Einsatz eines E-Mail-Sicherheitsgateways

E-Mail-Sicherheitsgateways schützen Unternehmen, indem sie eingehende und ausgehende E-Mails mit verdächtigen Elementen oder E-Mails, die nicht den Sicherheitsrichtlinien eines Unternehmens entsprechen, blockieren. Einige Gateways bieten zusätzliche Funktionen, aber alle können die meisten Malware-, Spam- und Phishing-Angriffe erkennen.

2. Antimalware-Software verwenden

Mit Antimalware-Tools können verdächtige Websites identifiziert und blockiert, Spoofing-Angriffe erkannt und betrügerische E-Mails gestoppt werden, bevor sie in den Posteingang der Benutzer gelangen.

3. E-Mails verschlüsseln, um sie zu schützen

Ein Zertifikat zur elektronischen Signatur verschlüsselt E-Mails, sodass nur der beabsichtigte Empfänger auf den Inhalt zugreifen kann. Bei der asymmetrischen Verschlüsselung wird die E-Mail mit einem öffentlichen Schlüssel verschlüsselt und mit einem privaten Schlüssel des Empfängers entschlüsselt. Eine zusätzliche digitale Signatur kann dem Empfänger bestätigen, dass der Absender eine gültige Quelle ist. In Umgebungen ohne umfassende Verschlüsselung können Benutzer lernen, E-Mail-Anhänge zu verschlüsseln.

4. E-Mail-Sicherheitsprotokolle verwenden

Infrastrukturbasierte E-Mail-Sicherheitsprotokolle können Bedrohungen und Spam durch Domain-Authentifizierung reduzieren. Zusätzlich zu SMTP und SPF können Unternehmen DomainKeys Identified Mail (DKIM) verwenden, um mit einer digitalen Signatur eine weitere Sicherheitsebene zu schaffen. Domain-based Message Authentication, Reporting and Conformance (DMARC) kann ebenfalls implementiert werden, um Maßnahmen zu definieren, die ergriffen werden, wenn Nachrichten unter SPF und DKIM fehlschlagen.

5. Reverse-IP-Lookups verwenden, um Absender zu authentifizieren

Eine umgekehrte IP-Suche bestätigt, dass der scheinbare Absender echt ist, und verifiziert die Quelle der E-Mail, indem der mit der IP-Adresse verknüpfte Domänenname identifiziert wird.

Website-Besitzer können auch in Erwägung ziehen, einen Domain-Name-System-Eintrag zu veröffentlichen, der angibt, wer im Namen ihrer Domain E-Mails versenden darf. Nachrichten werden überprüft, bevor der E-Mail-Text heruntergeladen wird, und können abgelehnt werden, bevor sie Schaden anrichten.

6. Mitarbeitende in Cybersicherheit schulen

Zusätzlich zu softwarebasierten Antispoofing-Maßnahmen müssen Unternehmen die Benutzer zur Vorsicht anhalten und ihre Mitarbeiter über Cybersicherheit aufklären und darüber informieren, wie sie verdächtige Elemente erkennen und sich schützen können. Einfache Schulungsprogramme können Benutzer mit E-Mail-Spoofing-Beispielen ausstatten und sie in die Lage versetzen, Spoofing-Taktiken und -Verfahren zu erkennen und zu handhaben, wenn ein Spoofing-Versuch entdeckt wird. Die Schulungen sollten fortlaufend durchgeführt werden, um die Materialien und Methoden bei Auftreten neuer Bedrohungen zu aktualisieren.

7. Vorsicht bei gefälschten E-Mail-Adressen

Die E-Mail-Adressen, mit denen Benutzer kommunizieren, sind oft vorhersehbar und vertraut. Einzelpersonen können lernen, auf unbekannte oder seltsame E-Mail-Adressen zu achten und die Herkunft einer E-Mail zu überprüfen, bevor sie mit ihr interagieren. Angreifer wenden oft mehrmals dieselbe Taktik an, sodass Benutzer wachsam bleiben müssen.

8. Niemals persönliche Informationen weitergeben

In vielen Fällen richten gefälschte E-Mails nur dann echten Schaden an, wenn ein Benutzer mit persönlichen Informationen darauf reagiert. Indem sie es sich zur Gewohnheit machen, niemals persönliche Informationen in E-Mails preiszugeben, können Benutzer die Auswirkungen von E-Mail-Spoofing erheblich einschränken.

9. Ungewöhnliche Anhänge oder unbekannte Links nicht öffnen.

Benutzer sollten sich außerdem von verdächtigen Anhängen und Links fernhalten. Als bewährte Vorgehensweise können sie jedes Element einer E-Mail untersuchen und dabei auf verräterische Anzeichen wie Rechtschreibfehler und unbekannte Dateierweiterungen achten, bevor sie einen Link oder Anhang öffnen.