Oleksii - stock.adobe.com

Reverse-Shell-Angriffe und wie man sie abwehrt

Angreifer verwenden Reverse-Shell-Attacken, um die Umgebung eines Unternehmens heimlich anzugreifen. Wie gestalten sich die Angriffe und wie können sich Unternehmen schützen?

Angreifer dringen auf unterschiedliche Weise in Zielumgebungen ein. Eine gängige Methode ist ein direkter Angriff. Bei einer anderen Methode, der so genannten Reverse Shell, wird ein entferntes Gerät verwendet, um einen Angriff auszuführen.

Was versteht man unter einem Reverse-Shell-Angriff? Wie unterscheidet er sich von einem direkten Angriff und wie kann man ihn verhindern?

Direkter Angriff vs. Reverse Shell

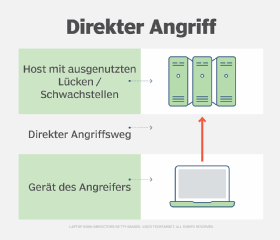

Wenn Menschen „Cyberangriff“ hören, denken sie oft an einen direkten Brute-Force-Angriff, bei dem sich der Angreifer Zugang zu einem Server, einer Workstation, einem drahtlosen Gerät oder einem anderen System verschafft. Um bei einem direkten Angriff in ein Gerät einzudringen, nutzt der böswillige Akteur Schwachstellen oder Sicherheitslücken aus und setzt dann eine bösartige Nutzlast ein, wie in Abbildung 1 dargestellt.

Viele Cyberangriffe sind direkte Angriffe.

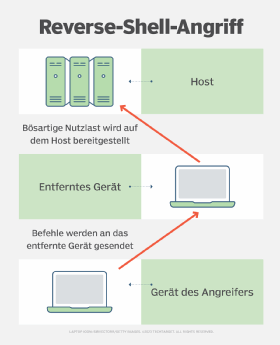

Bei den etwas aufwendigeren Reverse-Shell-Angriffen verwenden böswillige Akteure entfernte Geräte, um sich mit dem Host des Ziels zu verbinden. Die gesamte Befehls- und Kontrollfunktion findet auf dem Gerät des Angreifers statt, aber das entfernte Gerät führt alle Befehle und Anweisungen an den Host aus. Dies ist in Abbildung 2 dargestellt.

Dieser Ansatz wird aus den folgenden Gründen gewählt:

- Die Angreifer sind hinter einem entfernten Gerät getarnt, so dass sie nur schwer entdeckt werden können.

- Durch die Verwendung eines entfernten Geräts können Hunderte oder sogar Tausende von anderen Hosts gleichzeitig infiziert werden, wie der Angriff von SolarWinds gezeigt hat.

Es gibt die folgenden zwei Shell Sessions:

Normale Shell Session. Eine Shell wird erstellt, wenn Benutzer ihre Geräte einschalten. Jedes Gerät hat nur eine Shell Session. Sie dient dazu, Benutzerbefehle zu interpretieren.

Reverse Shell Session. In diesem Fall initiiert ein Angreifer eine Shell Session mit einem Host über ein entferntes Gerät. Sobald ihm diese gewährt wird, hat der Angreifer Zugriff auf den Host.

Wie ein Reverse-Shell-Angriff durchgeführt wird

Bei Reverse-Shell-Angriffen warten böswillige Akteure darauf, dass der Host eine Verbindung nach außen zu einem entfernten Gerät aufbaut, was dem Angriff den Namen Reverse Shell einbrachte. Über entfernte Geräte können Angreifer den Host konfigurieren und Verbindungen außerhalb des Netzwerks des Ziels anfordern.

Sobald dies geschieht, können Angreifer eine Reihe von Befehlen über das entfernte Gerät ausführen, um beispielsweise eine bösartige Nutzlast auf den Host zu übertragen. Die Angreifer können dann auf dem Host Fuß fassen und Schaden anrichten.

Böswillige Akteure wollen bei Reverse-Shell-Angriffen in der Regel unbemerkt bleiben. Ihr Ziel ist es oft, so lange wie möglich in der Umgebung zu bleiben, um sich seitwärts in der Infrastruktur zu bewegen. Sobald die Angreifer gefunden haben, was sie wollen, beginnt der Prozess der Datenexfiltration.

Die Angreifer verschieben die gestohlenen Daten häufig auf das gehackte Remote-Gerät, um sie dort vorübergehend zu speichern.

Wie man Reverse-Shell-Angriffe verhindert

Unternehmen sollten Folgendes tun, um Angreifer an der Einrichtung von Reverse Shells zu hindern:

Durchführen von Schwachstellenscans. Schwachstellenscans decken offene Ports in der Netzwerkinfrastruktur auf. Ports, die für den Geschäftsbetrieb nicht erforderlich sind, sollten sofort geschlossen werden.

Achten Sie auf eine gute Passworthygiene. Führen Sie eine solide Passwortsicherheitsrichtlinie ein, die von den Mitarbeitern verlangt, für jedes Konto eindeutige und komplexe Passwörter zu verwenden und diese alle paar Monate zu aktualisieren. So können Angreifer daran gehindert werden, auf Remote-Geräte zuzugreifen und ihre Berechtigungen zu erhöhen, um eine Reverse Shell zu initiieren.

Regelmäßiges Patchen von Hosts. Halten Sie das Patch-Management aktuell, um sicherzustellen, dass die Geräte gegen die neuesten Angriffe geschützt sind. Wenn Host-Systeme regelmäßig gepatcht werden, sinkt die Wahrscheinlichkeit, dass Angreifer über ungepatchte Sicherheitslücken eindringen.

Ändern Sie die Firewall-Regeln. Die meisten Firewalls und Router sind so konfiguriert, dass sie den eingehenden Netzwerkverkehr untersuchen, da die Bedrohungsvektoren oft direkt von außen kommen. Konfigurieren Sie die Firewalls so, dass sie auch den ausgehenden Datenverkehr auf verdächtige Aktivitäten untersuchen.

Begrenzen Sie den ausgehenden Zugriff. Begrenzen Sie die Anzahl der ausgehenden Zugriffe der Mitarbeiter. Ziehen Sie in Erwägung, den Fernzugriff nur auf IP-Adressen und Ports zu beschränken, die die Mitarbeiter für ihre tägliche Arbeit benötigen.