leowolfert - stock.adobe.com

IoT und Edge-Computing: Die Security in den Griff bekommen

Edge- und IoT-Geräte weisen häufig konzeptionell Sicherheitsschwächen auf. Unternehmen müssen dies mit den heutigen Herausforderungen an die Security und ihren Abläufen abgleichen.

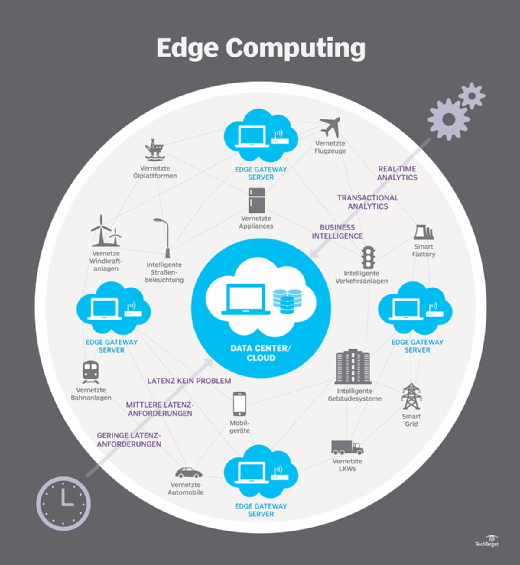

Beim Edge Computing werden Rechen-, Storage- oder Netzwerkressourcen in der Nähe von den Remote-Geräten zur Verfügung gestellt, wo die Daten erzeugt werden. Dies erlaubt eine lokale Analyse, Speicherung oder bessere Übertragung der Daten, wenn dies erforderlich ist. Das Cachen von Streaming-Inhalten in Kundennähe kann beispielsweise für eine optimierte Bereitstellung der Inhalte und ein besseres Nutzererlebnis sorgen.

Dabei macht es selbstredend einen Unterschied, ob ein Smart-Home-Lautsprecher mit Verzögerung anspricht oder ob eine Maschinen- beziehungsweise Fahrzeugsteuerung verzögert reagiert. Wenn bei Letzteren die Kommunikation von Angreifern abgefangen oder manipuliert wird, kann dies katastrophale Folgen haben.

Diese Risiken in Bezug auf Verzögerungen erfordern Gegenmaßnahmen, um vermeidbare Unfälle und Auswirkungen zu verhindern. So kann man die erste Verarbeitung und Analyse der Daten an den Ort ihrer Entstehung beziehungsweise an den Rand des Netzwerks verlagern. Dadurch lassen sich Latenzen reduzieren, notwendige Bandbreiten in Grenzen halten und gleichzeitig die Leistung und Effizienz verbessern.

Oftmals kann dieser Ansatz die bessere Alternative sein, anstatt die kompletten Daten an ein entferntes Rechenzentrum zu schicken. Zudem schränkt die Verringerung der Entfernung, die die kompletten Daten übertragen werden müssen, unter Umständen die Angriffsmöglichkeiten für Hacker ein, die Daten während der Übertragung abzufangen. Je mehr der originären Daten am Netzwerkrand verbleiben, desto weniger Ziel sind bezüglich dieser Daten die zentralen Server für Attacken.

Rechenzentren gelten als einigermaßen sicher. Dies liegt zum Teil daran, dass der physische Zugang zu den Rechenzentren in aller Regel gut geschützt ist. Das gilt für Geräte wie IoT-Sensoren keineswegs gleichermaßen, insbesondere wenn diese weit entfernt oder schwer zu überwachen sind.

Der Einsatz von datenerzeugenden IoT-Geräten (Internet of Things) an einer Vielzahl von Endpunkten führt zu Herausforderungen bei der Übersicht des Netzwerks und der Kontrolle. Darüber hinaus existieren hierdurch zusätzliche Angriffsvektoren und Einstiegspunkte, die genutzt werden könnten, um Zugang zu wichtigeren Systemen zu erlangen, wenn sich die Peripheriegeräte mit diesen verbinden.

Herausforderungen bei der Sicherheit des Edge Computing

Die Absicherung dieser Edge-Geräte wird zusätzlich dadurch erschwert, dass hierfür nahezu unzählige Anwendungsfälle existieren und die Geräte häufig ganz unterschiedlich arbeiten. Je nach Einsatzgebiet sind Edge-Geräte mit verschiedensten Konfigurationen, Funktionen und Versionen zugange.

Hierfür auch die Bedrohungslandschaft im Blick zu behalten, ist für Sicherheitsteams eine große Herausforderung. Und neue Bedrohungen sind nicht das einzige Problem, viele dieser Geräte bringen von Haus aus schon Sicherheitsmängel mit. Etwa schwache Anmeldeinformationen, Zero-Day-Schwachstellen, keine Sicherheits-Updates und die Verwendung veralteter Protokolle mit Sicherheitslücken, die nicht gegen Angriffe gewappnet sind.

Zusätzlich sorgt bei einigen dieser Endgeräte sowohl der Standort als auch die physische Größe für Anfälligkeiten. Sei es nun für Diebstahl oder physische Angriffe, da diese oftmals an exponierten Standorten zum Einsatz kommen, die nicht wirklich richtig überwacht oder gesichert werden können.

Damit der Edge-Einsatz so sicher wie eben möglich ist, müssen alle Daten sowohl im Ruhezustand als auch während der Übertragung verschlüsselt werden.

Wo immer möglich solle eine Multifaktor-Authentifizierung erzwungen werden. Sofern verfügbar sollten diesbezüglich alle Funktionen vertrauenswürdiger Plattformen aktiviert werden, um eine starke Verschlüsselung und Authentifizierung zu gewährleisten.

Der Datenverkehr sollte über sichere VPN-Tunnel geleitet werden, insbesondere wenn die Daten auch über öffentliche Netze übertragen werden. Verschlüsselung, Zugangs- wie Zugriffskontrollen können auch dazu beitragen, die Risiken durch physischen Zugriff zu mindern, da die entwendeten Daten nicht so einfach lesbar sind. Bei Geräten, die selbst nicht zu einer starken Verschlüsselung fähig sind, sollten vor Ort zusätzliche Lösungen zum Einsatz können, die die notwendigen Fähigkeiten und Rechenleistung für den Schutz vor böswilligen Aktivitäten mitbringen.

Sicherheit von Anfang an

Eine bestehende Herausforderung bei dem Betrieb von IoT- und Edge-Geräten ist die Aktualisierung und das Einspielen von Updates. Automatisiertes Einspielen von Patches ist nur selten über die gesamte Gerätelandschaft hin möglich.

Gerade hier ist Transparenz außerordentlich wichtig, insbesondere im Hinblick auf Sicherheitsprobleme. Ab der anfänglichen Einrichtung des Endgerätes, muss klar sein, wie man mit Updates und dem jeweiligen Status des Gerätes umgeht.

Für eine sichere Umgebung ist es wichtig, dass gewährleistet ist, dass jedes Gerät mit Updates versehen wird. Abseits der Prävention, ist auch die Erkennung von Bedrohung unabdingbar. Unternehmen sollten Lösungen einsetzen, die sich auf die Überwachung von Edge-Geräten, Gateways und angeschlossenen Systemen fokussieren, um potenzielle Probleme frühzeitig zu erkennen. Dies erspart unter Umständen auch den ein oder anderen Kontrollgang am Gerät vor Ort.

Die Vielfältigkeit der Einsatzmöglichkeiten sorgt dafür, dass es mit einem übergreifenden Konsens und Best Practices für die Sicherheit von Edge-Lösungen nicht so einfach ist. Jedes Unternehmen, dass entsprechende Lösungen einsetzt, muss sich der damit verbundenen Sicherheitsrisiken bewusst sein.

Es ist eine Binsenweisheit, aber jedes Netzwerk ist nur so stark wie sein schwächstes Glied. Man sollte bei der Auswahl der Geräte auf die Sicherheitsarchitektur und den Umgang mit Patches und Updates achten. Unternehmen müssen darauf vorbereitet sein, Sicherheits-Updates schnell einzuspielen, wenn eine Schwachstelle unzählige Edge-Standorte in der eigenen Organisation betrifft.