Blue Planet Studio - stock.adobe

Admin-Konten in Cloud-Umgebungen besser schützen

Immer mehr Unternehmen verlagern ihre Ressourcen in die Cloud, achten aber nicht darauf, wie dafür die Zugriffsrechte vergeben werden. Es gilt, die Zugänge besser abzusichern.

An Cloud Computing kommt nahezu kein Unternehmen mehr vorbei. Die Cloud ist damit heute eher die Norm als die Ausnahme. Der Schutz der Zugangsdaten von Cloud-Nutzern ist aber ein Problem, das zügig gelöst werden sollte. Nahezu jedes Unternehmen baut mit der Zeit immer komplexere Cloud-Infrastrukturen auf, die häufig aus zahlreichen heterogenen Cloud-Diensten bestehen. Das macht ihre komplette Absicherung zu keiner leichten Aufgabe. Erschwerend kommt hinzu, dass die am meisten verwendeten Zugangsmodelle Schwachstellen enthalten.

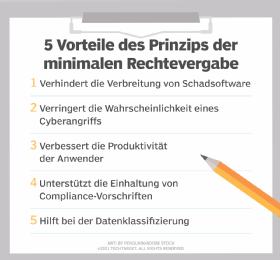

Das Prinzip der geringsten benötigten Berechtigungen, auch Least Privilege genannt, steht im Zentrum vieler lokaler IAM-Umsetzungen (Identity and Access Management). Es sollte nun auch auf die Cloud ausgeweitet werden, um dort ebenfalls die Sicherheit zu erhöhen und um dafür zu sorgen, dass Anwender und Geräte nur Zugriffe auf Ressourcen haben, die sie für ihre Aufgaben tatsächlich benötigen.

Es gibt bereits eine ganze Reihe von Least-Privilege-Umsetzungen, die Unternehmen in ihre Cloud-Infrastrukturen integrieren können, um damit ihre Sicherheitsprobleme zu lösen.

Kontrolle und Verwaltung der Cloud-Richtlinien

Das größte Problem für Unternehmen ist die Leichtigkeit, mit der sich für ihre Cloud-Umgebungen eingerichtete Policies umgehen lassen. Deswegen ist es für engagierte Angreifer meist kein unüberwindbares Problem, an zusätzliche Berechtigungen zu kommen. Seit vielen Jahren strengen sich Sicherheitsexperten schon an, um eine übermäßige Ansammlung von Berechtigungen für lokale Server und Anwendungen zu verhindern. Es stimmt allerdings, dass sich viele Aufgaben leichter erledigen lassen, wenn Sie der Root-Nutzer sind oder Admin-Berechtigungen haben. Aber so eine Vorgehensweise ist alles andere als sicher.

Auch in der Cloud ist das ein immer wieder anzutreffendes Problem. Viele DevOps- und Cloud-Infrastruktur-Teams richten meist Umgebungen ein, die vor allem funktionieren sollen. Meist heißt das aber auch, dass die von ihnen verwendeten Richtlinien für Identitäten und Zugriffe viel zu lax sind und keinen echten Schutz bieten.

Um gegen die schleichende Zunahme von Berechtigungen und andere sicherheitsrelevante Risiken auch in der Cloud vorzugehen, sollten die mit der Absicherung beauftragten Mitarbeiter eine Reihe von Maßnahmen umsetzen. Ein paar Beispiele:

- Überwachen der Cloud-Dienste. Aktivieren Sie alle Cloud-basierten Monitoring-Dienste, um damit Ihre IAM-Richtlinien zu überwachen. Sorgen Sie dafür, dass automatisch Alarme ausgelöst werden, wenn sich Berechtigungen ändern. Beispiele für solche Dienste sind der IAM Access Analyzer bei AWS (Amazon Web Services), der Google Cloud Policy Analyzer for IAM und Azure Role-Based Access Control Policy Analytics in Microsoft Azure Policy. Die Services geben einen Einblick in die bereits festgelegten Berechtigungen, wo sie sich befinden und helfen zudem mit Ratschlägen dabei, die Rechte zu reduzieren. So erhöhen Sie die Sicherheit.

- Befassen Sie sich mit Cloud Security Posture Management (CSPM). Beziehen Sie das Abonnement eines CSPM-Dienstes in Ihre Überlegungen mit ein, der sich in IaaS- und PaaS-Umgebungen integriert. Diese werden von vielen Unternehmen genutzt. Mit einem CSPM ist es möglich, fortlaufend nach Fehlern bei der Konfiguration der Cloud-Dienste sowie nach weiteren Schwachstellen zu scannen. Nicht selten finden sich auch in den Einstellungen für das IAM bislang übersehene Probleme.

- Sichern Sie Ihre SaaS-Umgebung mit CSPM, SaaS Security Posture Management (SSPM) oder Cloud Access Security Broker (CASB). Für Ihr SaaS sollten Sie ein CSPM, SSPM oder CASB einsetzen, um Schwachstellen bei der Implementierung der Berechtigungen in Ihrer Cloud-Umgebung aufzuspüren.

- Prüfen Sie den Einsatz einer spezialisierten Cloud Security Analysis Platform. Eventuell eignet sich für Sie auch der Erwerb einer dedizierten Cloud Security Analysis Platform, die sich auf den Schutz von Identitäten fokussiert. Aus technischer Sicht fallen diese Plattformen nicht in die CSPM- oder SSPM-Kategorien. Aber sie sind in der Lage, den gesamten Satz an miteinander verbundenen Richtlinien zu analysieren, der in einer Cloud-Umgebung festgelegt und implementiert wird.

Tools der Cloud Provider zum Management von Berechtigungen

Die größeren Cloud Provider bieten häufig eigene, relativ leicht einzurichtende Tools zum Management der Berechtigungen an, die eng mit ihren Kerndiensten verknüpft sind. Azure AD Privileged Identity Management ist ein Beispiel für eine solche Software, die für Administratoren zeitlich begrenzte Zugriffe einrichtet, die auf Wunsch auch erst durch einen leitenden Angestellten erlaubt werden müssen. Dazu kommen ein fein justierbares Logging sowie Auditing, automatisch ausgelöste Alerts und Reports über alle Zugriffe mit Admin-Rechten. Ähnliche Software, die das Prinzip der geringsten benötigten Berechtigungen umsetzt, gibt es auch bei vielen anderen Cloud Providern.

Administrative Zugriffe auf die Cloud sollten Folgendes umfassen:

- Zeitlich eng begrenzte Zugriffe, die „Just-in-time“ eingerichtet werden können und die den Standort des Anwenders, den von ihm verwendeten Client sowie verhaltensbasierte Kriterien einbeziehen. Erweiterte Authentifizierungsmaßnahmen sorgen zudem dafür, dass wirklich nur legitimierte Admins auf die Cloud-Umgebung zugreifen können.

- Eine flexible Lösung zur Multifaktor-Authentifizierung (MFA), die in das IAM integriert ist und Federation-Dienste sowie Single Sign-On unterstützt.

- Umfangreiche Funktionen zum Logging und Monitoring für alle Admin-Zugriffe durch nativ integrierte Logging-Lösungen wie zum Beispiel AWS CloudTrail, Azure Monitor oder Google Cloud Logging.

MFA und andere Lösungen zum Schutz von Zugriffen mit erweiterten Berechtigungen können sich jedoch negativ auf DevOps und Entwickler-Teams auswirken, die meist stark automatisierte Abläufe für ihre Tätigkeiten benötigen. In diesen Fällen ist eine Plattform zur Verwaltung der verwendeten Secrets sehr hilfreich, die auch eine Steuerung der Berechtigungen für neue Builds und Deployments in Echtzeit ermöglicht.

Es gibt auf dem Markt viele auf APIs aufsetzende Dienste, die Ihren Sicherheitsexperten sowohl lokal als auch in den Cloud-Pipelines das Definieren und Implementieren automatisierter Services für Accounts mit erweiterten Berechtigungen ermöglichen. Sie lassen sich zudem für das Überwachen und Deaktivieren nicht mehr benötigter Berechtigungen nutzen. Alle Änderungen in diesen Umgebungen sollten aber nur nach einer Multifaktor-Authentifizierung oder mindestens nach einer Standort-abhängigen Überprüfung des Zugriffs erlaubt sein.