Sergey Nivens - Fotolia

3 Methoden für Speicherverschlüsselung im Ruhezustand

Es gibt wichtige Faktoren bei der Verschlüsselung von Daten im Ruhezustand zu beachten. So sind zum Beispiel Zugriffsberechtigungen wichtig für den Erfolg des Verschlüsselungsplans.

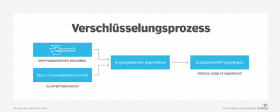

Die Verschlüsselung ist eine der grundlegendsten Praktiken, um Daten sicher zu halten. Die Verwendung von Speicherverschlüsselung ist jedoch mehr als nur ihre Aktivierung.

Im Folgenden finden Sie drei bewährte Praktiken für die Arbeit mit der Speicherverschlüsselung im Ruhezustand.

Überprüfung der Zugriffsberechtigungen

Überprüfen Sie regelmäßig die Zugriffskontrollrechte für Daten. Obwohl diese Best Practice auf den ersten Blick wenig mit Storage Encryption at Rest zu tun hat, gibt es einen Grund, warum sie hier aufgeführt wird. Übermäßig freizügige Zugriffskontrollrichtlinien können die Sicherheitsvorteile der Speicherverschlüsselung untergraben.

Wenn die Zugriffsrichtlinien jedem – auch nicht authentifizierten Benutzern – Zugang zu den Daten gewähren, wird die Verschlüsselung sinnlos.

Standardisieren Sie die Methode der Speicherverschlüsselung

Es ist ratsam, einen einzigen Verschlüsselungsalgorithmus für alle Daten zu verwenden, auch wenn logistische Zwänge dies manchmal unmöglich machen. Die Verwendung einer einzigen Art von Speicherverschlüsselung im Ruhezustand kann dazu beitragen, sowohl die Schlüsselverwaltung als auch die Speicherverwaltung zu vereinfachen.

Gleichzeitig ist es wichtig, die Speicherleistung zu bewerten, sowohl vor als auch nach der Verschlüsselung. Jeder Verschlüsselungsalgorithmus ist mit einem gewissen Overhead verbunden. Dieser Overhead kommt nicht nur während des anfänglichen Verschlüsselungsprozesses zum Tragen, sondern auch bei normalen, alltäglichen Lesevorgängen.

Denken Sie daran, dass die Daten entschlüsselt werden müssen, um gelesen werden zu können. Dieses Konzept gilt für alles, von einem Benutzer, der eine Datei öffnet, bis hin zu einer Sicherungsanwendung, die neu erstellte Daten schützen muss. Wählen Sie daher einen Algorithmus für die Verschlüsselung des ruhenden Speichers, der ein Gleichgewicht zwischen Sicherheit und Leistung herstellt.

Es ist auch eine gute Idee, alle Daten zu verschlüsseln, so dass alle Daten unabhängig von ihrer Sensibilität geschützt sind. Auf diese Weise wird verhindert, dass das Unternehmen versehentlich sensible Daten unverschlüsselt lässt. Es gibt jedoch einige Datentypen, die Unternehmen nicht sicher verschlüsseln können.

Schutz der Kodierungsschlüssel

Schützen Sie die Schlüssel sowohl vor Angriffen als auch vor Verlust. Ein Angreifer, der sich Zugang zu den Schlüsseln verschafft, kann kodierte Daten lesen. Wenn diese Schlüssel verloren gehen oder zerstört werden, verliert die Organisation die Möglichkeit, auf ihre eigenen Daten zuzugreifen. Die Daten bleiben dauerhaft verschlüsselt, und die Organisation kann sie nicht entschlüsseln.