Eine Einführung in die verschiedenen Firewall-Typen, UTM und NGFW

Was sind Netzwerk-, Applikations-Layer- und Proxy-Firewalls? Was machen UTM (Unified Threat Management) und Next-Generation Firewalls (NGFW)?

Eine Firewall oder Sicherheits-Gateway ist ein Netzwerk-Sicherheitssystem, sowohl hardware- als auch softwarebasiert, das ein- und ausgehenden Netzwerkverkehr auf der Grundlage einer Reihe von Regeln steuert.

Die Firewall fungiert als Barriere zwischen einem vertrauenswürdigen Netzwerk, anderen nicht vertrauenswürdigen Netzwerken (wie das Internet) oder weniger vertrauenswürdigen Netzwerken (beispielsweise eine Händlernetzwerk außerhalb der Karteninhaberdaten-Umgebung). Eine Firewall steuert den Zugriff auf die Ressourcen eines Netzwerks durch ein positives Kontrollmodell. Dies bedeutet, dass nur der Verkehr im Netzwerk erlaubt ist, der der Firewall-Richtlinie entspricht – jeglicher andere Datenverkehr wird verweigert.

Eine Einführung zum Thema Firewall

Eine Firewall kann also ein Hardware- oder Software-System (sowie eine Kombination aus beiden sein), das ein Netzwerk vor unautorisierten Zugriffen schützt. Man nutzt Firewalls häufig, um unautorisierte Internet-Anwender den Zugriff auf private Netzwerke zu verwehren. Alle Daten, die ein Intranet verlassen oder hereinkommen, müssen durch die Firewall. Diese untersucht jedes Paket und blockiert solche, die bestimmte Kriterien nicht erfüllen.

Im Allgemeinen lässt sich sagen, dass Firewalls so konfiguriert sind, um unautorisierte, interaktive Logins von der Außenwelt zu unterbinden. Somit halten Sie böswillige Hacker von Ihren Maschinen im eigenen Netzwerk fern. Fortschrittlichere Firewalls blockieren Traffic von außen nach innen. Anwender innerhalb des Netzwerk-Perimeters können etwas freier mit der Außenwelt kommunizieren.

Firewalls sind extrem wichtige Komponenten. Sie stellen einen einzelnen Punkt dar, an dem man Security und Audits durchführen kann. Firewalls stellen wichtige Funktionen im Hinblick auf Logging und Auditing zur Verfügung. Administratoren können sich von dieser Stelle häufig Zusammenfassungen holen und sehen, welche Arten und Mengen an Traffic durchgeflossen sind. Das ist ein großer Vorteil. Sie können diese Security-Komponente für das Netzwerk mit einer Wache vor physischen Einrichtungen vergleichen.

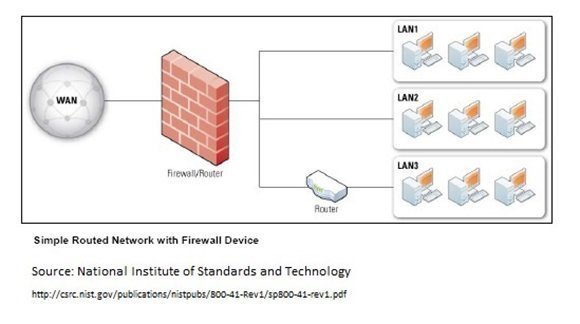

Einfaches Beispiel für ein geroutetes Netzwerk mit Firewall

Was sind die verschiedenen Firewall-Typen?

Das NIST (National Institute of Standards and Technology) 800-10 unterteilt Firewalls in drei grundlegende Typen:

- Paketfilter (Packet Filter)

- Stateful Inspection (zustandsbehaftete Inspektion)

- Proxys

Diese drei Kategorien schließen sich allerdings nicht gegenseitig aus. Die meisten modernen Firewall-Systeme bieten Leistungsmerkmale, durch die man sie in mehr als eine Kategorie einordnen könnte. Sie finden weitere Informationen und Details zu jeder Kategorie im NIST-Leitfaden für Firewalls und Firewall-Richtlinien.

Eine Möglichkeit, Firewalls zu vergleichen, ist das Begutachten der Schichten oder Layer von TCP/IP (Transmission Control Protocol / Internet Protocol). Jede davon können Sie untersuchen. TCP/IP-Kommunikationen bestehen aus vier Layern. Diese arbeiten zusammen, um Daten zwischen Hosts zu übertragen. Werden Daten über ein Netzwerk transportiert, wandern Sie vom höchsten Layer durch die mittleren zu den niedrigsten. Jeder Layer fügt weitere Informationen hinzu. Der niedrigste Layer schickt dann die zusammengefassten Daten durch das physische Netzwerk. Danach wandern die Daten durch die Layer wieder nach oben und zum Ziel. Die Daten, die ein Layer produziert, werden in einem größeren Container von einem darunterliegenden Layer eingekapselt. Die vier TCP/IP-Layer und ihre Funktion in der Reihenfolge von der höchsten zur niedrigsten Schicht:

- Applikations-Layer: Diese Schicht schickt und empfängt Daten für bestimmte Anwendungen. Dazu gehören DNS (Domain Name System), HTTP (Hypertext Transfer Protocol) und SMTP (Simple Mail Transfer Protocol). Der Applikations-Layer beinhaltet auch wieder Schichten mit Protokollen. Zum Beispiel beinhaltet SMTP RFC (Request for Comments 2822 Message Syntax). Darin sind wiederum MIME (Multipurpose Internet Mail Extensions) enthalten, die wiederum Formate wie zum Beispiel HTML (Hypertext Markup Language) einkapseln können.

- Transport-Layer: Diese Schicht bietet verbindungsorientierte oder verbindungslose Services an, um Applikations-Layer-Services zwischen Netzwerken zu transportieren. Damit lässt sich optional die Zuverlässigkeit der Kommunikation sicherstellen. TCP (Transmission Control Protocol) und UDP (User Datagram Protocol) werden in der Regel als Transport-Layer-Protokolle eingesetzt.

- IP-Layer, auch als Netzwerk-Layer bekannt: Diese Schicht leitet Pakete durch die Netzwerke. IPv4 (Internet Protocol Version 4) ist das grundlegende Netzwerk-Protokoll für TCP/IP. Andere häufig verwendete Protokolle für die Netzwerk-Schicht sind IPv6 (Internet Protocol Version 6), ICMP (Internet Control Message Protocol) und IGMP (Internet Group Management Protocol).

- Hardware-Layer, auch als Data Link Layer bezeichnet: Diese Schicht verarbeitet die Kommunikation auf den physischen Netzwerk-Komponenten. Das bekannteste Data-Link-Layer-Protokoll ist Ethernet.

Implementierung der Firewall

Eine Firewall ist eine unbedingt notwendige Komponente für jede Netzwerk-Security-Architektur. Dabei können Sie aus verschiedenen Firewall-Typen wählen. Es ist sehr wichtig, dass IT-Profis die Art der Firewall finden, die den Ansprüchen eines Unternehmens am ehesten gerecht wird.

Eine Firewall ist eine unbedingt notwendige Komponente für jede Netzwerk-Security-Architektur.

Sobald Sie sich für eine Schutzstrategie entschieden haben, stellt sich die Frage: „Wo sollte ich die Firewall platzieren?“ Es gibt drei häufige Firewall-Topologien: Den Bollwerk-Host, das abgeschirmte Subnetz und Architekturen mit einer doppelten Firewall. Die Enterprise-Security hängt von der Wahl der richtigen Firewall-Topologie ab.

Haben Sie sich für eine Topologie entschieden, suchen Sie sich aus, wo Sie die individuellen Firewall-Systemen platzieren. An dieser Stelle gibt es mehrere Möglichkeiten, wie zum Beispiel Bollwerk-Host (Bastion Host), abgeschirmtes Subnetz (Screened Subnet) und Mehrfach-Firewalls.

Beachten Sie, dass sich Firewall-Konfigurationen schnell und oft ändern. Es ist somit nicht immer einfach, den Überblick hinsichtlich Firewall-Wartung zu behalten. Die Firewall-Aktivitität muss man kontinuierlich überwachen. Nur so ist das Netzwerk vor dauernd neuen Bedrohungen sicher.

Netzwerk-Layer-Firewalls (Network Layer Firewalls)

Netzwerk-Layer-Firewalls treffen normalerweise ihre Entscheidungen basierend auf der Quell-Adresse, der Ziel-Adresse und den Ports in individuellen IP-Paketen. Ein einfacher Router ist eine herkömmliche Netzwerk-Layer-Firewall. So ein Gerät kann keine komplexen Entscheidungen treffen, mit wem ein Paket kommuniziert oder woher es kommt.

Eine wichtige Besonderheit von Netzwerk-Layer-Firewalls ist, dass sie in der Regel den Traffic direkt durchleiten. Wollen Sie also eine verwenden, müssen sie entweder eine IP-Adresse zugewiesen oder einen privaten Internet-Adressen-Block haben. Netzwerk-Layer-Firewalls sind meist sehr schnell und für die Anwender fast transparent.

Applikations-Layer-Firewalls (Application Layer Firewalls)

Applikations-Layer-Firewalls sind Hosts, auf denen Proxy-Server laufen. Hier ist es Traffic nicht erlaubt, sich direkt zwischen Netzwerken zu bewegen. Application Layer Firewalls untersuchen den Traffic und loggen alles, was durch sie fließt. Proxy-Applikationen bestehen aus Software, die auf einer Firewall laufen.

Somit ist das ein guter Ort, um Logging und Zugriffskontrolle zu realisieren. Applikations-Layer-Firewalls lassen sich als NAT (Network Adress Translators) benutzen. Der Traffic trifft auf der einen Seite ein und auf der anderen wieder aus. Dabei passiert er die Applikation, die die Herkunft der beginnenden Verbindung effizient maskiert.

Allerdings können 08/15-Netzwerk-Firewalls Anwendungen nicht angemessen schützen. Applikations-Layer-Firewalls bieten Layer-7-Security auf höherem Niveau. Möglicherweise können Unternehmen damit existierende Netzwerk-Geräte unterstützen.

In einigen Fällen kann es sich negativ auf die Performance auswirken, wenn noch eine Applikation dazwischen liegt. Auch die Transparenz leidet möglicherweise darunter. Älteren Applikations-Layer-Firewalls, die immer noch in Verwendung sind, mangelt es an Transparenz in Bezug auf die Endanwender und es ist möglicherweise etwas Training angebracht.

Moderne Applikations-Layer-Firewalls sind aber möglicherweise komplett transparent. Application Layer Firewalls liefern in der Regel detailliertere Audit-Berichte und tendieren verglichen mit Network Layer Firewalls dazu, konservativere Security-Modelle zu fordern.

Firewall-Systeme können die Charakteristiken von Netzwerk-Layer-Firewalls und Applikations-Layer-Firewalls kombinieren. So könnten sich Netzwerk-Layer-Firewalls sich möglicherweise mehr bewusst sein, welche Art an Traffic oder Informationen durch sie fließen. Applikations-Layer-Firewalls wurden auf der anderen Seite schon wesentlich transparenter. Das Resultat ist ein System, dass Pakete schnell beim Durchgang durchleuchtet und entsprechend Logging betreibt.

Proxy-Firewalls

Proxy-Firewalls bieten mehr Sicherheit als andere Firewall-Arten, allerdings zu Kosten von Geschwindigkeit und Funktionalität. So kann es zu Einschränkungen kommen, welche Anwendungen das Netzwerk unterstützt.

Warum sind Proxy-Firewalls sicherer? Anders als bei zustandsbehafteten (stateful) Firewalls oder Applikations-Layer-Firewalls, die Netzwerk-Pakete zu oder von einem geschützten Netzwerk erlauben, fließt der Netzwerkverkehr nicht durch einen Proxy. Stattdessen stellt der Computer eine Verbindung zum Proxy her, der als Mittelsmann dient und dann eine neue Netzwerk-Verbindung im Namen der Anfrage herstellt.

Somit können Systeme auf beiden Seiten der Firewall keine direkte Verbindung aufbauen. Für einen Angreifer ist es schwieriger zu entdecken, wo sich das Netzwerk befindet. Sie erhalten keine Pakete, die direkt vom Zielsystem erstellt wurden.

Proxy-Firewalls stellen außerdem umfassende Security-Analytik zur Verfügung, die sich der Protokolle bewusst ist. Aus diesem Grund können sie bessere Security-Entscheidungen treffen als Produkte, die sich rein auf die Paket-Header-Informationen fokussieren.

Next-Generation Firewalls (NGFW) und Unified Threat Management (UTM)

Eine vergleichsweise neue Kategorie an Netzwerk-Security-Produkten verspricht Integration, Komfort und Schutz vor eigentlich jeglicher Bedrohung. Sie nennt sich UTM (Unified Threat Management). Die Evolution der UTM-Technologie macht diese Produkte für Firmen noch wertvoller.

Der Ausfall einer UTM könnte ein Unternehmen zunächst einmal lahm legen oder die Auswirkungen auf die IT-Sicherheit der Firma sind katastrophal.

Next-Generation Firewalls (NGFW) wurden für Intrusion Prevention und Deep Packet Inspection konzipiert. Die Unterschiede zwischen UTM und NGFW sind je nach Betrachtungsweise nicht besonders groß, zumal bei NGFWs mittlerweile auch Applikations-Kontrolle zum Programm gehört. NGFWs warten in der Regel mit höheren Durchsatzraten auf, während UTMs weniger gut skalieren. Wir besprechend die beiden verwandten Produkttypen anhand von Unified Threat Management.

UTM-Geräte lassen sich als Firewall-Appliances definieren, die nicht nur vor Einbrüchen schützen. Sie sind auch in der Lage, Content- und Spam-Filterung, Applikations- und Web-Kontrolle sowie Einbruchserkennung und Antiviren-Aktivitäten durchzuführen. Anders gesagt, vereint ein UTM-Gerät Funktionen, die man bis dato mit verschiedenen Systemen realisiert hat. Diese Produkte sind dazu da, um Bedrohungen und böswillige Aktivitäten aus allen Lagern zu bekämpfen, die auf das Netzwerk einprasseln.

Eine effiziente UTM-Lösung bietet eine Netzwerk-Security-Plattform, die robuste und komplett integrierte Sicherheits- und Netzwerk-Funktionen aufweist. Hinzu kommen noch andere Funktionen wie Security- und Policy-Management für Gruppen oder Anwender. UTM ist dazu gedacht, vor den Next-Generation-Bedrohungen der Applikations-Schicht zu schützen, ohne die Performance oder das Netzwerk zu belasten. Weiterhin ist das Management zentralisiert und Sie benötigen nur noch eine einzige Konsole.

Vorteile von UTM

Komfort und einfache Installation sind zwei der hauptsächlichen Vorteile von UTM-Appliances. Der Mensch muss viel weniger Handarbeit erledigen, um diese Appliances zu installieren und konfigurieren. Weitere Vorteile von Unified Threat Management sind:

- Reduzierte Komplexität: Der Alles-in-Einem-Ansatz vereinfacht nicht nur die Auswahl des Produkts, sondern auch die Integration und den Support.

- Einfach einzusetzen: Der Administrator muss viel weniger eingreifen. Somit können die Anbieter oder der Kunde selbst die Installation und Wartung der Produkte durchführen.

- Integrations-Möglichkeiten: UTM Appliances lassen sich einfach in Außenstellen installieren und dafür muss kein Security-Profi vor Ort sein. Die Plug-and-Play Appliance müssen Sie im Prinzip nur einstecken und können diese dann remote verwalten. Diese Art an Management ist bei großen, zentralisierten, Software-basierten Firewalls synergetisch.

- Black-Box-Charakter: Anwender haben die Tendenz, mit Dingen herumzuspielen. Die Black-Box-Natur einer UTM limitiert den Schaden, den Nutzer anrichten können. Somit reduzieren sich wahrscheinlich Anrufe beim Support und die Security ist natürlich erhöht.

- Einfachere Problembehebung: Wenn eine Box nicht mehr funktioniert, ist es einfacher, diese auszutauschen als Fehlersuche zu betreiben. Durch diesen Prozess ist der Node schneller wieder online und auch eine Person mit wenig technischem Hintergrundwissen kann die Aufgabe erledigen. Diese Funktion ist besonders mit Blick auf Außenstellen wichtig, in denen sich kein IT-Personal aufhält.

Die Herausforderungen bei der Benutzung von UTM

UTM-Lösungen eignen sich nicht für jede Umgebung. Viele Firmen haben bereits diverse Lösungen im Einsatz, die kombiniert ähnliche Leistungsmerkmale wie eine UTM zur Verfügung stellen. Sollte man alles ersetzen und erneuern, ist das mit nicht unerheblichen Kosten verbunden.

Es gibt auch Vorteile, anstelle einer UTM individuelle Produkte zu benutzen. Setzen Sie auf individuelle Netzwerk-Security-Geräte, kann die IT-Abteilung das Beste für den jeweiligen Bereich wählen. Bei einer UTM-Lösung müssen Sie eventuell Kompromisse eingehen oder ein zusätzliches Gerät kaufen, das in einem Bereich bessere Leistungsmerkmale aufweist.

Eine weitere wichtige Überlegung bei der Evaluierung von UTM-Lösungen ist die Größe des Unternehmens, in der das Gerät installiert werden soll. Kleine Firmen brauchen vielleicht nicht alle Netzwerk-Security-Funktionen einer UTM. Somit gibt es in diesem Fall auch keinen Grund, das Budget mit einer solchen Ausgabe zu strapazieren.

Bei sehr großen Firmen ist eine UTM-Lösung vielleicht auch nicht angebracht. Muss das Unternehmen die Netzwerk-Security skalieren, unterstützt das ein UTM-Produkt womöglich nicht. Zumindest könnte eine individuelle Lösung hier wesentlich besser funktionieren.

Weiterhin ist ein UTM-Gerät ein SPoF (Sing Point of Failure/einzelne Schwachstelle) in Bezug auf die meisten oder sogar alle Netzwerk-Leistungsmerkmale. Der Ausfall einer UTM könnte ein Unternehmen zunächst einmal lahm legen oder die Auswirkungen auf die IT-Sicherheit der Firma sind katastrophal. Unternehmen müssen sich daher die Frage stellen, wie stark man auf ein UTM-Produkt vertrauen möchte und eine Antwort darauf finden.

Folgen Sie SearchNetworking.de auch auf Facebook, Twitter und Google+!