Jakub Jirsák - stock.adobe.com

Azure Key Vault: Schlüssel und Kennwörter zentral sichern

Mit Azure Key Vault lassen sich kryptografische Schlüssel, Kennwörter und Zertifikate sicher zentral in der Cloud ablegen. Der Zugriff kann streng kontrolliert werden.

Unternehmen, die verschiedene Cloud-Dienste nutzen, benötigen in den meisten Fällen verschiedene kryptografische Schlüssel, müssen Schlüssel erstellen und Anwendungen dazu befähigen, diese Daten zu nutzen. Auch Zertifikate und Verbindungszeichenfolgen zu Datenbanken oder Cloud-Speichern spielen eine wichtige Rolle.

Häufig sind hier manuelle Konfigurationen notwendig, und die entsprechenden Daten werden an verschiedenen Standorten gespeichert. Das macht die Verwendung kompliziert und stellt ein Sicherheitsrisiko dar, da die Daten zur Verschlüsselung nicht immer optimal und sicher gespeichert werden.

Diese sensiblen Sicherheitsdaten lassen sich in Azure Key Vault speichern und dadurch einfacher und sicherer nutzen. Azure Key Vault ermöglicht auch den Zugriff von anderen Cloud-Diensten, außerhalb von Microsoft Azure. Lokale Dienste in Rechenzentren können ebenfalls auf die Schlüssel und Secrets in Azure Key Vault zugreifen.

Microsoft hat keinerlei Zugriff auf die in Azure Key Vault gespeicherten Schlüssel und Kennwörter. Natürlich erhalten auch Anwender und Apps keinerlei Zugriff auf die Schlüssel, sondern Azure Key Vault gestattet nur den Zugriff. Wenn ein kompletter Zugriff auf Daten notwendig ist, zum Beispiel für Verbindungszeichenfolgen für Dienste wie Azure Blob Storage, erhalten Anwendungen den Zugriff natürlich komplett.

Die Berechtigungen für den Zugriff von Apps auf Azure Key Vault werden über Security Prinicipals durchgeführt. Diese können auch in Azure Active Directory erstellt und verwaltet werden. Dadurch bleiben alle relevanten Verwaltungsaufgaben von Azure Key Vault in der Cloud.

Die Preise von Azure Key Vault richten sich nach der Anzahl der gespeicherten Schlüssel und Kennwörter, sowie deren Abrufzahlen. Der reine Betrieb von Azure Key Vault wird nicht berechnet, es fällt keine Einrichtungsgebühr an.

Was kann in einem Schlüsseltresor bei Azure Key Vault gespeichert werden?

Schlüsseltresore in Azure Key Vault können verschiedene Objekte speichern. Dazu gehören Schlüssel, Zertifikate und Secrets beziehungsweise Geheimnisse. Bei Secrets kann es sich um Kennwörter oder PFX-Dateien handeln. Auch Daten zur Zusammenarbeit mit Hardware Security Modules (HSM) können auf diesem Weg gespeichert werden. Zertifikate und Verbindungszeichenfolgen sind ebenfalls speicherbar.

Der Einsatz Azure Key Vault ist vor allem dann sinnvoll, wenn Teams gemeinsame Schlüssel und Secrets für verschiedene Anwendungen oder Sicherheitsmodule benötigen. Auch Entwickler profitieren von der Technologie. Denn häufig werden relevante Sicherheitsinformationen im Quellcode hinterlegt, zum Beispiel für den Verbindungsaufbau zu Datenbanken. Wer auf Azure Key Vault setzt, kann detailliert steuern, wer Zugriff auf die Daten erhält und wer die Daten pflegen darf.

Azure Key Vault: Verschlüsselungsdaten in einem Tresor speichern

Mit Azure Key Vault bietet Microsoft also einen Tresor in der Cloud an, der dabei unterstützt die Verschlüsselungsdaten sicher zu speichern und den Anwendungen dann zur Verfügung zu stellen, wenn die Daten benötigt werden. Die Verwendung des Dienstes erhöht die Sicherheit der Schlüssel und Kennwörter und verbessert gleichzeitig die Kontrolle darüber.

Azure Key Vault ist auch dazu in der Lage, Schlüssel zu erstellen oder zu importieren. Benötigen Anwendungen Zugriff auf Schlüssel, erhalten diese nur die Informationen, die notwendig sind. Die Anwendungen erhalten keinen Zugriff auf den kompletten Schlüssel.

Durch die Verwendung von Azure Key Vault kann auch die Leistung der angebundenen Cloud-Dienste deutlich ansteigen. Denn der Zugriff auf die kryptografischen Schlüssel erfolgt effektiv direkt in der Cloud, was meistens wesentlich schneller abläuft, als die Übertragung von lokalen Netzwerken aus.

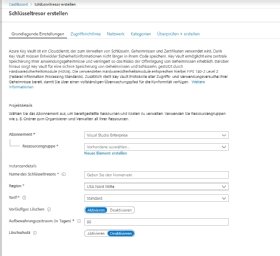

Azure Key Vault in der Praxis nutzen

Azure Key Vault kann auch dabei helfen, Aufgaben für Zertifikate zu automatisieren. Key Vault ermöglicht dazu zum Beispiel die Registrierung und automatische Verlängerung von Zertifikaten. Dazu muss die Zertifizierungsstelle (Certificate Authority, CA) kompatibel mit Azure Key Vault sein. Auch der Schutz von Schlüsseln, die mit Hardware Security Modules (HSM) verwendet werden, ist durch Azure Key Vault möglich.

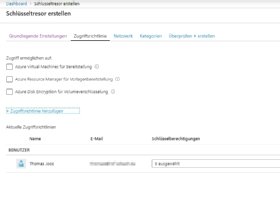

Azure-Dienste haben Zugriff auf die Schlüssel, die in Azure Key Vaults gespeichert werden. Dazu lassen sich Zugriffsrichtlinien erstellen. Mit den Zugriffsrichtlinien werden auch externe Dienste angebunden. Azure-Dienste, die Zugriff erhalten soll, können durch wenige Klicks dazu berechtigt werden. Azure Key Vault bietet eine Reihe von erweiterten Richtlinien, die steuern, wie Azure-Dienste mit dem Tresor interagieren. In den meisten Fällen werden Administratoren allen Azure-Diensten einen gewissen Grad an Zugriff gewähren.

Auch Azure-DevOps-Projekte können auf Azure Key Vault zugreifen. Dazu wird ebenfalls eine Zugriffsrichtlinie definiert. Wie die Vorgehensweise funktioniert ist auf der Seite Using secrets from Azure Key Vault in a pipeline beschrieben. Azure Key Vault stellt auf dieser Basis den Entwicklern Anmeldedaten für den Service-Prinzipal und Uniform Resource Identifiers (URI) statt der Verbindungszeichenfolge zu einer bestimmten Ressource zur Verfügung.

Der globale Administrator in Microsoft Azure stellt die Anmeldeinformationen für den Service-Prinzipal zur Verfügung, während die Anmeldeinformationen für den URI aus dem Secret im Azure Key Vault stammen. Die Kombination dieser beiden Elemente ermöglicht es den Entwicklern, die Verbindungszeichenfolge beim Start der Anwendung abzurufen. Die Verbindungsreihenfolge selbst muss daher nicht mehr im Quellcode gespeichert werden.

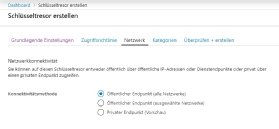

Ein Tresor in Azure Key Vault kann von außen „öffentlich“ zugänglich sein, zum Beispiel für Cloud-Dienste außerhalb von Azure, aber auch nur für bestimmte Netzwerke. Aber auch die Möglichkeit zur Begrenzung auf einen privaten Endpunkt ist möglich. Nach der Erstellung des Schlüsseltresors steht dieser zur Verfügung und kann im Azure-Portal genutzt werden.