Artur Marciniec - Fotolia

Angreifer bleiben länger unbemerkt in Unternehmensnetzen

Durchschnittlich 34 Tage gehen Kriminelle unbemerkt auf Erkundungstour in den betroffenen Unternehmen. Ist Ransomware der Einstiegsgrund, erfolgt der eigentliche Angriff schneller.

Bei Ransomware-Attacken dauert das unbemerkte Versteckspiel im Netzwerk der Opfer durchschnittlich 15 Tage. Dies sind Ergebnisse des Sophos Active Adversary Playbook 2022, einer Analyse, die das Verhalten von Cyberkriminellen und Angreifern näher untersucht. Die Daten basieren auf 144 Vorfällen aus zahlreichen Ländern und Unternehmen unterschiedlichster Größen und Branchen.

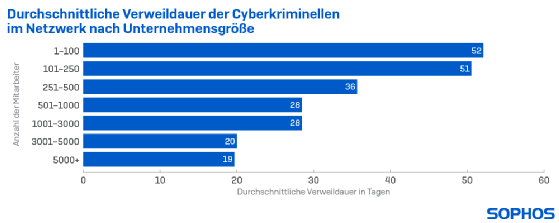

Die Analyse zeigt einen Anstieg der Verweildauer der Angreifer in Unternehmensnetzwerken um 36 Prozent. Erfolgt keine größere Attacke, wie etwa mit Ransomware, so liegt der durchschnittliche unentdeckte Aufenthalt bei 34 Tagen. In kleineren Unternehmen sind die Kriminellen länger auf Schleichfahrt zugange als in größeren Organisationen. So hielten sich Angreifer in Unternehmen mit bis zu 250 Mitarbeitern rund 51 Tage unbemerkt auf. In Organisationen mit 3.000 bis 5.000 Mitarbeitern blieben die Angreifer üblicherweise nur 20 Tage. Ist das Ziel des Einstiegs in die fremde Umgebung eine Ransomware-Attacke geht alles etwas schneller, hier beträgt der durchschnittliche unbemerkte Erkundungsaufenthalt 15 Tage im Jahr 2021.

Mehrere Angreifer zeitgleich aktiv

So würden Angreifer größere Organisationen für wertvoller halten und seien daher stärker motiviert, schnell einzudringen und zum Ziel zu kommen. In kleineren Unternehmen könnten es sich die Kriminellen leisten, sich länger im Hintergrund aufzuhalten. Zudem hätten kleinere Firmen in der Regel weniger Möglichkeiten, die Angreifer aufzuspüren, um Attacken zu erkennen und Angriffe zu stoppen.

Zudem könne es vorkommen, dass es bei potenziellen Opfern auch ein Schubsen und Drängeln von Angreifern im Unternehmensnetzwerk gibt, so dass sich diese sputen müssen, um ihr Ziel zu erreichen. „Mit den Möglichkeiten, die sich durch ungepatchte ProxyLogon- und ProxyShell-Schwachstellen ergeben, und dem Aufkommen von IABs sehen wir verstärkt, dass sich mehrere Angreifer in ein und demselben Zielnetzwerk befinden. Wenn es dort eng wird, wollen sie schnell handeln, um ihren Konkurrenten hervorzukommen.“, so John Shier, Senior Security Advisor bei Sophos. So hätten Initial Access Brokers (IAB) eine eigene Cybercrime-Industrie entwickelt. Diese würden in ein Ziel eindringen, dieses auskundschaften, eventuell eine Hintertür einrichten und dann den schlüsselfertigen Zugang an Ransomware-Banden verkaufen, den diese dann für ihre Angriffe nutzen. Man habe mehrere Fälle entdeckt, in denen mehrere Angreifer, manchmal auch mehrere Ransomware-Gruppen, gleichzeitig auf ein und dieselbe Organisation zielten.

Auf Warnsignale achten

Die Verwendung bestimmter Tool-Kombinationen können ein deutliches Anzeichen für einen Cyberangriff sein. So haben man gesehen, dass in vielen Fällen PowerShell und bösartige Nicht-PowerShell-Skripte gemeinsam verwendet wurden. Die Erkennung solcher Korrelationen können als Frühwarnung vor einem aktiven oder bevorstehenden Angriff dienen. „Zu den Warnsignalen, auf die Unternehmen achten sollten, gehört die Entdeckung eines legitimen Tools oder einer Kombination von Tools und Aktivitäten an einem unerwarteten Ort oder zu einer ungewöhnlichen Zeit“, so Shier. „Es ist erwähnenswert, dass es auch Zeiten geben kann, in denen wenig oder gar keine Aktivitäten stattfinden. Das bedeutet aber nicht, dass ein Unternehmen nicht angegriffen wurde. Wahrscheinlich gibt es noch weitere ProxyLogon- oder ProxyShell-Einbrüche, die derzeit noch unbekannt sind.“

Das Thema Ransomware dominiert nach wie vor viele Angriffe. So betrafen 73 Prozent der Fälle, auf die Sophos im Jahr 2021 reagierte, Ransomware. Und bei 50 Prozent der Ransomware-Vorfälle kam es zu einer bestätigten Daten-Exfiltration. Bei verfügbaren Daten betrug der Abstand zwischen Datendiebstahl und dem Einsatz von Ransomware durchschnittlich 4,28 Tage. So sei die Datenbewegung oft die letzte Phase des Angriffs, bevor die Ransomware freigesetzt werde.

Bei der Verwendung von RDP (Remote Desktop Protocol) für Angriffe hat Sophos bei den analysierten Fällen einen Rückgang gegenüber dem Jahr 2020 beobachtet. Dieser Anteil sei von 32 Prozent auf 13 Prozent bei den beobachteten Daten gesunken. Bei internen Seitwärtsbewegungen spiele RDP aber immer noch eine große Rolle. Sind Angreifer erst einmal im Netz würde in 82 Prozent der Fälle RDP für interne Erkundungen genutzt.

Weiterführende Erkenntnisse zu Tools und Verhalten der Angreifer aus dem Sophos Active Adversary Playbook 2022 finden sich hier.