alphaspirit - stock.adobe.com

Frei zugängliche sensible Daten und Dokumente lokalisieren

Befinden sich sensible Daten des Unternehmens frei zugänglich und stellen ein Risiko für das Unternehmen dar? Ein Tool soll IT-Teams beim Auffinden der Dokumente helfen.

Die Transparenz und die Bewertung von Sicherheitsrisiken ist für Unternehmen von entscheidender Bedeutung. Dafür müssen die Organisation jedoch Kenntnis etwaiger Gefahrenlagen haben. Beispielsweise, ob Dokumente des Unternehmens im Internet beziehungsweise auch Deep Web oder Darknet zugänglich sind.

Mit SearchLight von Digital Shadows sollen sich entsprechende Bedrohungen identifizieren lassen. Security-Spezialisten können damit unternehmensspezifische Indikatoren für die Suche zusammenstellen. Die Lösung wird ab dem 1. Dezember 2020 in einer neuen Version des Managed Service zur Verfügung stehen. Bislang identifiziert die Lösung bereits schutzmarkierte Dokumente, die beispielsweise mit einer entsprechenden DLP-Kennung (Data Loss Prevention) klassifiziert wurden. Die neue Version kann auch Alarm schlagen, wenn sie unmarkierte Dokumente als zugänglich entdeckt. Das Monitoring-Tool unterscheidet dabei zwei neue Typen von Dokumenten: technische und kommerzielle Dokumente.

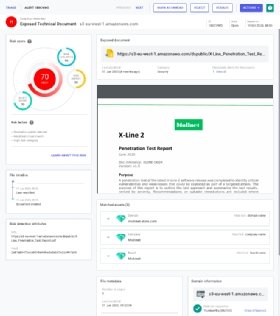

Zu den technischen Dokumenten können beispielsweise Patente, Sicherheitsgutachten oder auch Ergebnisse von Penetrationstests zählen. Unter den Bereich kommerzielle Dokumente würden beispielsweise Steuerunterlagen, Verträge, Personallisten oder Mitarbeiterdaten fallen. Mit der neuen Version wird die Suche erweitert, so können jetzt Dokumente in einer Archivdatei (.zip) identifiziert werden. SearchLight indiziert aus unterschiedlichsten Quellen, dazu gehören auch Cloud-Dienste wie Amazon S3, aber auch SMB-Freigaben oder FTP.

Zu jedem Fund, beziehungsweise zu jeder Warnmeldung, liefert SearchLight die entsprechenden Kontextinformationen. Dazu gehört etwa der Quellentyp, die Dateimetadaten, die Domäneninfos, der Dateityp sowie beispielsweise der Firmenname. Darüber hinaus können IT-Teams weitere Informationen einsehen, wie selbstredend den Fundort, aber auch die letzte Ansicht oder Verknüpfungen zu anderen Dokumenten.

Anwender können die Alarmmeldungen geordnet, etwa nach einem bestimmten Speicherdienst, bündeln. Das soll es Admins erleichtern, beispielsweise die Sicherheitseinstellungen der Storage-Dienste entsprechend anzupassen. SearchLight liefert neben den Fundstellen auch Empfehlungen für Sofortmaßnahmen und langfristige Sicherheitsvorkehrungen.

Die Kosten für das Monitoring-Tool richten sich nach dem Einsatz beim Kunden. Das Werkzeug wird für das jeweilige Unternehmen angepasst. So wird gemeinsam mit dem Kunden ein Suchkatalog definiert. Dort werden alle kritischen Assets gelistet, nach denen gesucht werden soll. Das können beispielsweise Patente sein, aber auch der Name des Geschäftsführers, der Unternehmensname, technische Assets, Domänen oder Dokumentenkennzeichnungen. Ziel ist es, dass nur relevante Informationen gemeldet werden. Dieser Umfang der zu suchenden Assets kann stark variieren und von Unternehmensgröße und der Branche beeinflusst werden. Bei Digital Shadows können interessierte IT-Abteilungen eine Demoversion anfordern.