animind - Fotolia

WireGuard: Viel versprechende VPN-Lösung

Die VPN-Technologie WireGuard soll Virtual Private Network einfacher machen. Die Verbindung wird ähnlich wie bei SSH durch den Austausch öffentlicher Schlüssel etabliert.

Äußern sich Linus Torvalds und Greg Kroah-Hartman positiv zu einer Technologie, ist das eigentlich schon ein Ritterschlag. Beide haben die VPN-Technologie WireGuard bereits gelobt und im August 2018 wurde WireGuard von Jason Donenfeld für die Aufnahme in den Linux-Kernel vorgeschlagen. Es wird vermutlich nicht mehr lange dauern, bis die VPN-Technologie Einzug in den Linux-Kernel hält.

Wichtig! Das Projekt befindet sich weiterhin in der Entwicklungsphase und die Entwickler raten noch davon ab, es in produktiven Umgebungen zu benutzen, obwohl es schon sehr gut funktioniert. Allerdings sind Änderungen am Protokoll nicht ausgeschlossen. Behalten Sie die Technologie auf jeden Fall im Auge, weil sie sehr vielversprechend ist.

Was ist WireGuard?

WireGuard ist eine VPN-Technologie (Virtual Private Network) oder ein Protokoll. Sie etablieren damit einen Tunnel von Punkt A nach B, über den sich Daten sicher übertragen lassen. Die Verbindung zwischen den beiden Punkten ist verschlüsselt und deswegen ist eine sichere Datenübertragung auch über herkömmliche Internetleitungen sicher. IT-Administratoren kennen sicherlich VPN-Lösungen basierend auf OpenVPN, IPSec/IKEv2 oder SSTP. WireGuard verspricht aber im Gegensatz zu den bisherigen Lösungen, einfacher, unkomplizierter und schneller zu sein.

Die Entwickler von WireGuard sagen, dass die Konfiguration und der Einsatz so einfach wie bei SSH ist. Wer schon einmal einen OpenVPN-Server aufgesetzt hat, der weiß, dass die Einrichtung komplex werden kann. Bei WireGuard wird die VPN-Verbindung einfach durch den Austausch von öffentlichen Schlüsseln etabliert, ganz ähnlich wie bei SSH. Eine Infrastruktur für die Verwaltung der Zertifikate ist somit nicht notwendig. WireGuard ist außerdem Roaming-fähig. Das Ziel ist es, eine sehr einfache, aber leistungsstarke Schnittstelle zur Verfügung zu stellen.

Weiterhin ist der Code von WireGuard sehr übersichtlich. Die Technologie besteht aus nur 4.000 Zeilen Code. Bei OpenVPN oder IPSec sind es mehrere hunderttausend Zeilen. Security-Audits sind damit einfacher. Die Entwickler haben die in der Technologie benutzte Kryptografie von unabhängigen Stellen überprüfen lassen und die Ergebnisse sind positiv.

Sie finden weitere Informationen im Whitepaper (PDF) zu WireGuard. Dort sind auch Details zum Protokoll und den eingesetzten Verschlüsselungsmechanismen wie Curve25519, ChaCha20 und Poly1305 hinterlegt.

Für alle Einsatzgebiete geeignet

Da sich ein verschlüsselter Tunnel so einfach etablieren lässt, eignet sich die VPN-Technologie für eigentlich alle Einsatzgebiete. Sie können damit zum Beispiel Smartphones oder Notebooks von Außendienstmitarbeitern schnell und sicher mit dem Firmennetzwerk verbinden.

Das Internet of Things (IoT) wird immer wichtiger und die Sicherheit ist weiterhin ein zentraler Punkt solcher Geräte. Sind sie mit einem einfachen und schnellen VPN in das Firmennetzwerk integriert, steigert das die IT-Sicherheit.

Die Entwickler der Technologie geben aber auch an, dass sich damit Backbone Router verbinden lassen. Das entspricht im Grunde genommen einer standortübergreifenden Anbindung.

WireGuard verhält sich wie eine herkömmliche Netzwerkschnittstelle

Die IT wird immer komplexer und deswegen ist es wirklich eine frische Brise, wenn eine etablierte Technologie einfacher zugänglich ist.

WireGuard fügt dem System eine oder mehrere Netzwerkschnittstellen hinzu, die sich genau wie eth0 oder wlan0 konfigurieren lassen. Die Netzwerkadapter der VPN-Technologie heißen zum Beispiel wg0, wg1 und so weiter.

Netzwerk-Administratoren können die gewohnten Netzwerk-Tools benutzen, um die Schnittstellen zu konfigurieren. Für Linux-Administratoren bedeutet das zum Beispiel ifconfig oder route.

Cryptokey Routing

WireGuard verfolgt ein Konzept, dass die Entwickler als Cryptokey Routing bezeichnen. Für maximale Sicherheit haben sowohl der Server als auch der Client eine statische IP-Adresse. Das liegt daran, dass Sie in der Konfigurationsdatei des Servers hinterlegen können, welchen IP-Adressen eine Anmeldung gestattet ist. In so einem Fall muss nicht nur der Public Key oder öffentliche Schlüssel des Clients korrekt sein, sondern auch die IP-Adresse stimmen.

[Interface]

PrivateKey = [Private Key des Servers]

ListenPort = 51820

[Peer]

PublicKey = [Public Key des Clients]

AllowedIPs = 10.192.122.3/32, 10.192.124.1/24

WireGuard selbst ausprobieren

Es gibt eine relativ einfache Möglichkeit, WireGuard selbst auszuprobieren. Das kostenlose Projekt Algo VPN unterstützt WireGuard bereits offiziell. Sie laden lediglich das Archiv mit den Skripten herunter, installieren die Abhängigkeiten und der VPN-Server mit der neuen Technologie läuft.

Die Entwickler von Algo VPN stellen Anleitungen zur Verfügung, wie Sie den VPN-Server auf DigitalOcean, Amazon EC2, Vultr, Microsoft Azure, Google Compute Engine, Scaleway, OpenStack oder auch einem Ubuntu Server installieren.

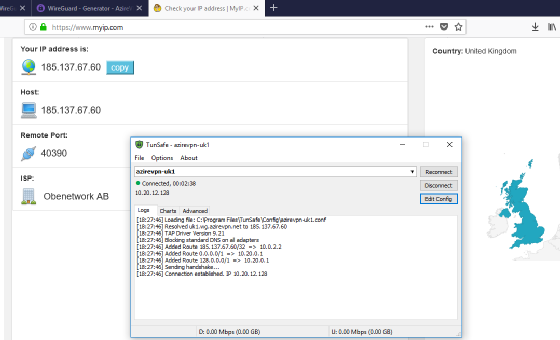

Möchten Sie nur die WireGuard Clients für zum Beispiel Android oder Windows testen, aber keinen eigenen Server aufsetzen, dann können Sie sich ein Konto beim VPN-Anbieter AzireVPN holen. Das ist einer der ganz wenigen VPN-Provider, die das WireGuard-Protokoll bereits im Portfolio haben. Andere kommerzielle VPN-Anbieter zögern noch, da sich WireGuard offiziell noch in der Entwicklung befindet.

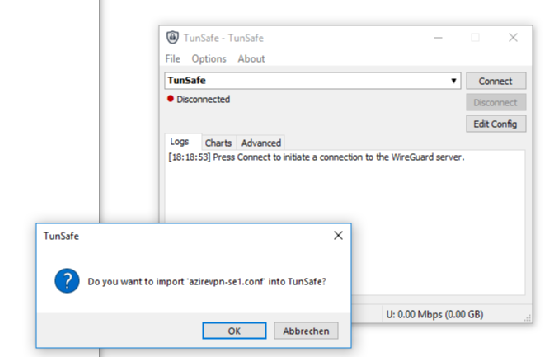

TunSafe ist ein kostenloser Windows Client

Die VPN-Lösung WireGuard ist nicht auf Linux beschränkt. Es gibt mit TunSafe bereits einen Windows-Client. Die Entwickler von TunSafe geben an, dass durch das Multithread-Design bis zu 6 Mal höherer Durchsatz als bei OpenVPN möglich ist.

Die Konfiguration ist denkbar einfach und angenehm. Sie bekommen vom VPN-Anbieter eine einfache Konfigurationsdatei.

Die Datei ziehen Sie einfach in das Fenster des Clients. Sie bestätigen den Import und klicken auf Connect. Danach wird sich TunSafe sofort zum VPN-Server verbinden. Der Verbindungsaufbau hat in unserem Test nur den Bruchteil einer Sekunde gedauert.

TunSafe ist nicht nur für den privaten Gebraucht kostenlos. Sie dürfen den Client auch kommerziell nutzen.

Die Entwickler des TunSafe-Clients haben übrigens auch an einen sogenannten Kill Switch gedacht. Sobald die Verbindung zum VPN-Netzwerk unterbrochen wird, würde die Software alle Netzwerkverbindungen blockieren.

WireGuard für Android

Im PlayStore von Google befindet sich ein Android-Client von WireGuard, der sich aber noch in der Entwicklungsphase befindet. Das bedeutet, der Client ist möglicherweise noch instabil.

Der erste Blick auf Wireguard ist vielversprechend und die VPN-Technologie hat das Potenzial, den VPN-Markt zu revolutionieren.

Folgen Sie SearchNetworking.de auch auf Twitter, Google+, Xing und Facebook!