Spear Phishing

Beim Spear Phishing versenden Cyberkriminelle gezielt betrügerische E-Mails, die sich gegen bestimmte Organisationen oder bestimmte Personen richten. Spear-Phishing-Versuche werden in der Regel nicht von zufälligen Hackern initiiert, sondern eher von Tätern, die konkret auf Geschäftsgeheimnisse, finanzielle Gewinne oder auch militärische Informationen aus sind.

Ähnlich wie bei E-Mails, die im Zuge von Standard-Phishing-Angriffen versendet werden, scheinen auch die Spear-Phishing-Nachrichten von einer vertrauenswürdigen Quelle zu stammen. Phishing-Nachrichten scheinen häufig von großen und bekannten Unternehmen oder einer Website mit einer breiten Benutzerbasis zu stammen, wie beispielsweise Google, Paypal oder Microsoft Office 365. Im Falle von Spear Phishing handelt es sich bei der Quelle der E-Mail jedoch wahrscheinlicher um eine Person im Unternehmen des Empfängers, in der Regel um eine Person in einer Führungsposition oder um eine Person, die die Zielperson zumindest persönlich kennt.

Viele Mitarbeiter in Unternehmen lernen in Schulungen, bei unerwarteten Anfragen nach vertraulichen Informationen misstrauisch zu sein. Sie werden auch aufgefordert, keine persönlichen Daten als Antwort auf E-Mails preiszugeben oder auf Links in Nachrichten zu klicken, wenn sie sich der Quelle nicht sicher sind. Der Erfolg von Spear Phishing hängt von den folgenden Punkten ab:

- die Quelle der Nachricht scheint bekannt und vertrauenswürdig zu sein;

- die Informationen in der Nachricht untermauern den Eindruck der Gültigkeit und sind plausibel;

- das Ersuchen der Person scheint eine nachvollziehbare Grundlage zu haben.

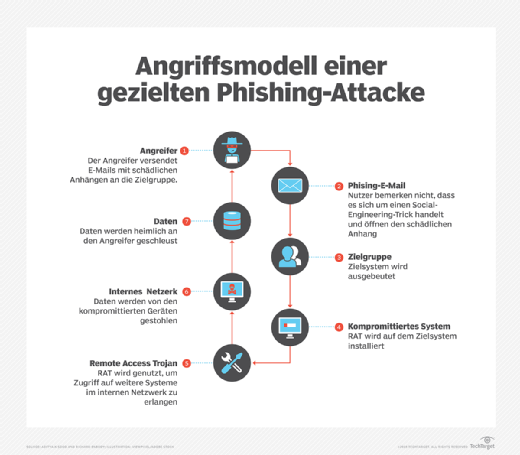

So funktioniert Spear Phishing

Der Erfolg von Spear-Phishing-Angriffen beruht auf Vertrautheit. Die Angreifer sammeln über das Internet und aus sozialen Netzwerken und Medien Informationen über potenzielle Zielpersonen. Dazu gehören auch ihre persönlichen und beruflichen Beziehungen sowie weitere persönliche Details. Der Angreifer nutzt diese Informationen, um eine personalisierte Nachricht zu verfassen, die authentisch erscheint, um die Zielperson zu überzeugen, auf die Anfrage des Absenders zu antworten. Der Absender kann den Empfänger zu einer direkten Antwort auf die Mail verleiten. Oder aber die Nachricht enthält einen bösartigen Link oder Anhang. Hierüber wird dann Malware auf dem System der Zielperson installiert.

Soziale Medien sind ein reichhaltiges Angebot für Spear-Phishing-Angreifer. Millionen von Nutzern tauschen routinemäßig persönliche Informationen aus. Dies macht diese Netzwerke zu einem trefflichen Ort, um Informationen über potenzielle Ziele zu machen. Natürlich ist nicht jeder Nutzer ein Ziel für Spear Phishing. Die Angreifer suchen sehr gezielt nach Informationen über Personen in bestimmten Positionen oder Funktionen.

Um diese für sie wertvollen Personen in sozialen Medien zu identifizieren, verwenden die Spear Phisher ausgeklügelte Algorithmen für maschinelles Lernen, die Textmuster und andere Details auf Websites sozialer Medien untersuchen. Diese Technologie grenzt den Bereich der Spear-Phishing-Ziele auf eine Untergruppe von Personen ein, die am ehesten der Art von Ziel entsprechend, die der Angreifer sucht.

Ist eine Gruppe hochrangiger Zielpersonen isoliert, sendet der Angreifer eine E-Mail, um die Zielperson dazu zu bringen, beispielsweise einen Anhang zu öffnen, der eingebettete Malware enthält, die persönliche Daten abfängt.

Wie kann man einen Spear-Phishing-Angriff erkennen?

Spear-Phishing-Angriffe sind meist weitaus schwerer zu erkennen als einfache Phishing-Attacken, da die Nachrichten häufig sehr persönliche Angaben oder Informationen enthalten. Einige der Merkmale, die für Phishing-Mails typisch sind, gelten in vielen Fällen jedoch auch für Spear-Phishing-Nachrichten, beispielsweise:

- Die E-Mail-Adresse kann gefälscht sein (E-Mail Spoofing): Sie sieht aus, als stamme sie von einer vertrauenswürdigen Person oder Domäne. Bei näherer Betrachtung zeigt sich ein andere Schreibweise oder der Austausch eines alphanumerischen Zeichens durch ein anderes, das diesem sehr ähnlich ist, wie zum Beispiel der Buchstabe „l“, der durch die Ziffer „1“ ersetzt wurde.

- Der Inhalt der Mail beziehungsweise das dort formulierte Anliegen, wird mit einer gewissen Dringlichkeit formuliert. Insbesondere, wenn es um die Ausführung einer Aufgabe geht, die eigentlich gegen die Unternehmensrichtlinien verstößt. Angreifer erwecken ein Gefühl der Dringlichkeit, um den Empfänger dazu zu verleiten, dem anderen hilfreich zur Seite zu stehen. Beispielsweise kann ein Angreifer, der sich als direkter Vorgesetzter der Zielperson ausgibt, den Benutzernamen und das Kennwort für eine interne Anwendung anfordern, um eine dringende Anfrage der oberen Führungsebene zeitnah zu erfüllen.

- Die Nachrichten entsprechen im Tonfall in der sonstigen Schreibweise des Absenders. Sei es, ob der Ton zu informell oder zu persönlich ist. In einfachen Fällen schleichen sich auch noch grammatikalische oder typografische Fehler ein.

Es existieren jedoch auch perfidere gezielte Spear-Phishing-Attacken, bei denen beispielsweise der E-Mail-Account eines Geschäftspartners oder Dienstleisters gekapert wurde. Dann haben die Angreifer nicht nur einen validen Account, sondern auch Zeit und Möglichkeit, sich mit vorhandenen Unterhaltungen zu beschäftigen und ihre präparierte Nachricht perfekt auszugestalten.

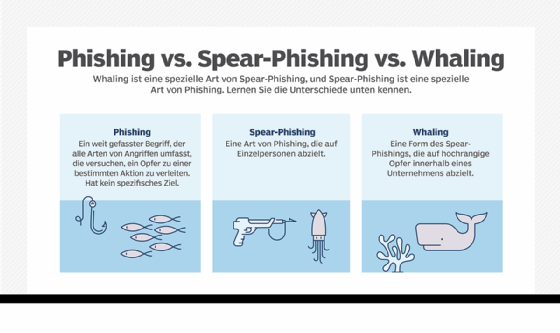

Spear Phishing, Phishing und Whaling im Überblick

Spear Phishing und Phishing haben das gleiche Ziel, aber Spear-Phishing-Angriffe erfolgen gezielter. Während Phishing-E-Mails an eine große Gruppe von Personen gesendet werden, werden Spear-Phishing-E-Mails an eine ausgewählte Gruppe oder eine Einzelperson gesendet. Durch die Eingrenzung der Zielpersonen ist es für den Spear Phisher einfacher, persönliche Informationen zu integrieren und die E-Mails vertrauenswürdiger erscheinen zu lassen.

Die gleiche, sehr personalisierte, Herangehensweise wird auch bei Whaling-Angriffen angewendet. Ein Whaling-Angriff ist ein Spear-Phishing-Angriff der sich an besonders hochrangige Ziele wie Führungskräfte, Politiker oder Prominente richtet. Whaling-Angriffe sind ebenfalls auf das Ziel zugeschnitten und nutzen gleichen Methoden wie Social Engineering, E-Mail Spoofing und Content Spoofing, um an sensible Daten zu gelangen.

Beispiel für einen möglichen Spear-Phishing-Angriff

Über die Website eines Unternehmens identifiziert ein potenzieller Angreifer die Kontaktinformationen einer Zielperson. Unter Verwendung der verfügbaren Details, um die Nachricht authentisch erscheinen zu lassen, verfasst der Täter eine E-Mail an den Mitarbeiter auf der Kontaktseite des Unternehmens. Die E-Mail scheint von einer Person zu stammen, die nachvollziehbarer Weise Informationen anfordern könnte, wie beispielsweise ein Netzwerkadministrator. In der E-Mail wird der Mitarbeiter aufgefordert, sich auf eine gefälschten Seite anzumelden. Dort werden der Benutzername und das Kennwort des Mitarbeiters abgefragt. Alternativ kann eine Aufforderung erfolgen, einen bestimmten Link zu klicken, über den Spyware oder andere Schadsoftware auf das System geladen werden. Fällt der einzelne Mitarbeiter auf die Masche des Spear Phishers herein, kann dieser sich fortan als dieser Mitarbeiter ausgeben und mit Hilfe von Social-Engineering-Techniken weiteren Zugang zu vertraulichen Daten erlangen und weitaus gezieltere Angriffe starten.

Wie man sich vor Spear-Phishing-Angriffen schützen kann

Unternehmen und ihre Mitarbeiter können es Spear-Phishing-Angreifern durch folgende Maßnahmen erschweren, eine erfolgreiche Attacke durchzuführen:

- Halten Sie die persönlichen Informationen, die in sozialen Medien und auf anderen Websites öffentlich gemacht werden in Grenzen.

- Vermeiden Sie es auf Links in E-Mails zu klicken. Überprüfen Sie die Links in E-Mails sehr genau und kontrollieren Sie die verwendeten URLs. Soll der Link zu einem bekannten Ziel führen, verwenden Sie eine andere Quelle wie etwa aus den Favoriten des Browsers.

- Kontaktieren Sie den Absender der Nachricht über einen separaten Kommunikationskanal, um die Anfrage zu bestätigen.

- Verwenden Sie Analysetools hinsichtlich der eingehenden E-Mails im Unternehmen. Entsprechende Werkzeuge können verdächtigen E-Mail-Verkehr zu bestimmten Benutzern oder Nutzergruppen verfolgen und bewerten das Anwenderverhalten. Anhand dieser historischen Daten können Unternehmen ermitteln, wie sie die Sicherheit eventuell verbessern können.

- Security-Schulungen in Sachen Sicherheitsbewusstsein für alle Anwender des Unternehmens können dazu beitragen, die Wahrscheinlichkeit zu verringern, dass ein Benutzer auf Spear-Phishing-E-Mails hereinfällt. In diesen Schulungen lernen die Mitarbeiter in der Regel, wie sie Phishing-E-Mails anhand verdächtiger E-Mail-Domänen, in der Nachricht enthaltenen Links, des Wortlauts der Nachrichten und der in der E-Mail angeforderten Informationen erkennen können. Alle Mitarbeiter werden auch auf Verfahren zur Meldung verdächtiger E-Mails an das IT-Sicherheitsteam hingewiesen.

- Sicherheitsteams können ihr eigenes Schulungsmaterial erstellen. Die effektivsten Schulungen zum Sicherheitsbewusstsein beinhalten simulierte Spear-Phishing-Angriffe, die es den Benutzern ermöglichen, ihre Fähigkeiten zur Erkennung von Bedrohungen im normalen Arbeitsalltag zu üben. Security-Teams können die Wirksamkeit der Schulungen anhand der Ergebnisse dieser Tests ermitteln.

- Zudem werden von Dienstleistern Social-Engineering-Audits angeboten. Bei diesen wird bewertet, wie interne Mitarbeiter mit wichtigen Informationen und IT-Ressourcen umgehen. Aufgrund der weiten Verbreitung von Spear Phishing und andere Arten bösartiger Aktivitäten ist es ratsam, dass die IT-Abteilung einen regelmäßigen Social-Engineering-Test durch eine unabhängige Prüfungsstelle durchführen lässt. Ein externer Audit deckt Lücken in der Unternehmenssicherheit und im Sicherheitsverhalten der Mitarbeiter auf, so dass Schwachstellen behoben werden können.

- Unternehmen sollten dafür sorgen, dass ihre gesamte Sicherheitssoftware wie Spam-Filter, Antiviren-Software und andere fortschrittliche Security-Lösungen immer auf dem neuesten Stand ist.