Privileged Identity Management (PIM)

Was ist Privileged Identity Management (PIM)?

Privileged Identity Management (PIM) beziehungsweise Privilegiertes Identitätsmanagement ist die strukturierte Verwaltung und der Schutz von Benutzerkonten, die über besondere Berechtigungen verfügen, also etwa Superuser- oder Adminzugänge.

Die Überwachung von Superuser-Konten ist notwendig, damit die erweiterten Zugriffsmöglichkeiten dieser Konten nicht missbraucht, ausgenutzt oder nicht ausreichend beachtet werden. Ohne diese Aufsicht werden Superuser-Konten nicht verwaltet, was zum Verlust oder Diebstahl sensibler Unternehmensdaten oder zur Einschleusung von Malware führen kann, die das gesamte IT-Netzwerk des Unternehmens gefährdet.

PIM ist ein Prozess oder ein Programm zur Identifizierung der privilegierten Konten, auch bekannt als Superuser-Konten, innerhalb einer Organisation. Dies kann bei der Überwachung, Kontrolle und Verwaltung der Zugriffsrechte helfen, die jeder Superuser auf die Ressourcen des Unternehmens hat, um diese Ressourcen vor Schaden zu schützen. PIM wird nicht nur von Tools auf verschiedenen Betriebssystemplattformen unterstützt, sondern ist auch ein so bezeichneter Dienst unter Microsoft Entra ID.

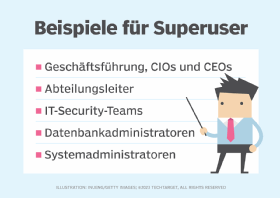

Superuser, wie beispielsweise Datenbankadministratoren und Systemadministratoren, können Aktionen auf einem Unternehmenssystem durchführen, die ein normaler Anwender nicht durchführen kann. So kann ein Superuser beispielsweise die Kennwörter anderer Benutzer ändern, Benutzerprofile hinzufügen, entfernen oder ändern, Geräte- oder Netzwerkkonfigurationen ändern, neue Programme auf Unternehmensendgeräten installieren oder Unternehmensdatenbanken oder -server ändern.

Um den Missbrauch von Superuser-Konten zu verhindern und das Unternehmen zu schützen, ist es unerlässlich, diese Konten rund um die Uhr zu überwachen. Außerdem ist es wichtig, die Anzahl solcher Konten zu begrenzen und die Konten zu entfernen oder zu ändern, wenn der Superuser den erweiterten Zugriff nicht mehr benötigt, beispielsweise, wenn der Mitarbeiter das Unternehmen verlässt. Um diese Ziele zu erreichen, ist PIM ein entscheidendes Element der Security-Strategie und Sicherheitsprogrammen von Unternehmen.

PIM wird in der Regel implementiert, um die Superuser-Konten zu verwalten, die Zugang zu geschäftskritischen oder sensiblen Werten haben. Dabei kann es sich um Dateien, Benutzerkonten, Dokumente, geistiges Eigentum, Geschäftsgeheimnisse, Anwendungscode, Datenbanken, Sicherheitssysteme oder andere Dinge handeln, deren Verlust oder Gefährdung sich negativ auf das Unternehmen auswirken kann.

Warum ist die Verwaltung privilegierter Identitäten für Unternehmen wichtig?

In vielen Unternehmen sind Superuser-Accounts, beispielsweise für Datenbankadministratoren, Admins und CIOs, nur sehr lax geregelt. Die Software für die Identitätsverwaltung lässt die Superuser-Konten oft völlig unkontrolliert, während sie im Unternehmensnetzwerk erweiterte Berechtigungen ermöglichen. Darüber hinaus haben nicht alle Inhaber dieser Konten eine formale Ausbildung für die Verwaltung dieser Konten, geschweige denn für den Schutz vor Missbrauch und Kompromittierung.

Wenn Superuser-Konten nicht ordnungsgemäß kontrolliert und verwaltet werden, können Bedrohungsakteure in der Lage sein, die Konten zu kompromittieren, um auf sensible Vermögenswerte oder Daten des Unternehmens zuzugreifen. Sie können auch Schwachstellen in Unternehmenssystemen ausnutzen, um Superuser-Anmeldeinformationen zu stehlen und diese Anmeldeinformationen dann zum Diebstahl von Unternehmensdaten zu verwenden.

In einigen Fällen stehlen Angreifer Zugangsdaten für privilegierte Konten, um sich Zugang zum Unternehmensnetzwerk zu verschaffen, und bleiben dann im Netzwerk, um es langfristig zu überwachen oder langfristigen Schaden anzurichten. Dieses Problem wird als fortgeschrittene anhaltende Bedrohung (APT, Advanced Persistent Threat) bezeichnet und ist ein häufiges Ergebnis von mangelhaftem oder nicht vorhandenem PIM.

Durch die Implementierung von PIM-Kontrollen und -Maßnahmen können Unternehmen alle privilegierten Konten im Auge behalten. Durch diese Überwachung können sie sicherstellen, dass nur diese Konten auf sensible Daten zugreifen und diese nutzen können. Außerdem können sie viele der Sicherheitsrisiken, die durch den Missbrauch von Privilegien entstehen, eindämmen - oder zumindest minimieren.

Vorteile des privilegierten Identitätsmanagements

Ein umfassendes PIM-Programm verschafft dem Sicherheitsteam einen besseren Einblick in alle privilegierten Benutzer und Konten im Unternehmen. Diese Transparenz ist entscheidend für die Zugriffskontrolle und den Schutz von Unternehmenssystemen, insbesondere von solchen mit sensiblen Daten.

Ohne ein PIM-Programm ist es schwieriger, Superuser-Konten zu identifizieren und zu verwalten. Konten, die nicht mehr funktionsfähig sind - zum Beispiel, weil sich die Rolle des Superusers geändert hat oder weil er das Unternehmen verlassen hat -, aber immer noch gültig sind, stellen ein ernsthaftes Sicherheitsrisiko dar. Bedrohungsakteure können solche Konten ausnutzen, um auf Unternehmenssysteme zuzugreifen und viele Arten von Cyberangriffen durchzuführen. Eine kontinuierliche PIM-Strategie stellt sicher, dass diese ruhenden Konten regelmäßig überprüft und gegebenenfalls gesperrt werden, um einen Missbrauch durch Angreifer zu verhindern.

PIM ist auch für die Einhaltung von Vorschriften wichtig. Viele Normen, wie beispielsweise die Datenschutz-Grundverordnung (DSGVO), schreiben vor, dass nur bestimmte Arten von Personen Superuser-Zugriff auf sensible Unternehmensressourcen haben dürfen. Die Implementierung geeigneter PIM-Tools und -Richtlinien ermöglicht es den Sicherheits- und Compliance-Teams, solche gesetzlichen Anforderungen zu erfüllen und die Compliance zu wahren.

Ein weiterer Vorteil von Privileged Identity Management besteht darin, dass es den Prozess der Gewährung und des Entzugs von Zugriffsberechtigungen rationalisiert. Der Einsatz automatisierter Tools und gut durchdachter PIM-Workflows ermöglicht es dem Security-Team, Superuser mit minimalem Aufwand hinzuzufügen und zu entfernen und gleichzeitig die Sicherheit des Unternehmens zu gewährleisten.

Strategien zur Umsetzung eines privilegierten Identitätsmanagements

Für die Umsetzung von PIM kann es hilfreich sein, diese bewährten Strategien zu befolgen:

- Erstellen Sie eine Richtlinie, die festlegt, wie Superuser-Konten verwaltet werden und was die Kontoinhaber dürfen, beziehungsweise nicht dürfen.

- Entwickeln Sie ein Managementmodell, das eine verantwortliche Partei benennt, die sicherstellt, dass die oben genannten Richtlinien eingehalten werden.

- Inventarisierung privilegierter Konten, um festzustellen, wie umfangreich die Gruppe ist und um die Inhaber zu identifizieren.

- Einführung von Tools und Prozessen für die Verwaltung, wie zum Beispiel Provisioning-Tools oder spezielle PIM-Produkte.

Es ist auch wichtig, die Angriffsfläche zu identifizieren, das heißt alle Unternehmensressourcen, die gefährdet sind, wenn ein privilegiertes Konto missbraucht wird. Eine Bestandsaufnahme der IT-Ressourcen kann zeigen, welche Assets am schutzbedürftigsten sind, was wiederum als Anleitung für die Erstellung einer effektiven Richtlinie und eines Programms für privilegierte Konten dienen kann.

Der Einsatz von Zwei-Faktor-Authentifizierung oder Multifaktor-Authentifizierung, die Implementierung einer Kennwortrichtlinie und die Überwachung des Verhaltens und der Aktivitäten von Inhabern privilegierter Konten sind weitere Möglichkeiten, PIM zu implementieren und privilegierte Konten - und das Unternehmen - vor bösartigen Akteuren zu schützen.

Verwaltung privilegierter Identitäten (PIM) vs. Verwaltung privilegierter Zugriffe (PAM)

Die Begriffe Privileged Identity Management (PIM) und Privileged Access Management (PAM) werden häufig synonym verwendet. Es handelt sich jedoch um zwei unterschiedliche, wenn auch sich überschneidende Konzepte für die Unternehmenssicherheit. Tatsächlich ist PIM eine Teilmenge des umfassenderen Bereichs von PAM.

Bei PAM geht es um die Verwaltung von privilegierten Konten und Berechtigungsnachweisen sowie um die Verwaltung der Zugriffsrechte dieser Konten. Neben der Identifizierung von Superusern und der Kontrolle der Liste von Superusern zielt PAM also darauf ab, zu kontrollieren, welcher Superuser welche Stufe des administrativen Zugriffs auf welche Unternehmensressourcen hat.

PAM-Tools werden auch verwendet, um privilegierte Benutzer zu überwachen, damit ihre Rechte nicht missbraucht werden, entweder von den Benutzern selbst oder von jemand anderem, zum Beispiel von einem böswilligen Bedrohungsakteur, der in den Besitz dieser Anmeldeinformationen kommt.