Honeypot

Was ist ein Honeypot?

Ein Honeypot ist ein an ein Netzwerk angeschlossenes System, das als Lockvogel für Angreifer eingerichtet wird, um Hacking-Versuche zu erkennen, abzuwehren und zu untersuchen, die darauf abzielen, unbefugten Zugang zu Informationssystemen zu erlangen. Die Funktion eines Honeypots besteht darin, sich im Internet als potenzielles Ziel für Angreifer darzustellen - in der Regel ein Server oder ein anderes hochwertiges Objekt -, Informationen zu sammeln und die Verteidiger über jeden Zugriffsversuch auf den Honeypot durch unbefugte Benutzer zu informieren.

Honeypot-Systeme verwenden häufig gehärtete Betriebssysteme, bei denen zusätzliche Sicherheitsmaßnahmen ergriffen wurden, um ihre Gefährdung durch Bedrohungen zu minimieren. Sie werden in der Regel so konfiguriert, dass sie Angreifern scheinbar ausnutzbare Schwachstellen bieten. Ein Honeypot-System könnte beispielsweise so aussehen, als würde es auf SMB-Protokollanfragen (Server Message Block) reagieren, die von der WannaCry-Ransomware-Attacke verwendet werden, und sich als Unternehmensdatenbankserver ausgeben, der Kundendaten speichert.

Große Unternehmen und Unternehmen, die im Bereich der Cybersicherheitsforschung tätig sind, nutzen häufig Honeypots, um Angriffe von Advanced Persistent Threats (APT) zu erkennen und abzuwehren. Honeypots sind ein wichtiges Instrument, das große Organisationen zur aktiven Verteidigung gegen Angreifer oder für Security-Forschende nutzen, die mehr über die von Angreifern verwendeten Tools und Techniken erfahren möchten.

Die Kosten für die Wartung eines Honeypots können hoch sein, zum Teil aufgrund der speziellen Fähigkeiten, die für die Implementierung und Verwaltung eines Systems erforderlich sind, das die Netzwerkressourcen eines Unternehmens scheinbar offenlegt und gleichzeitig Angreifer daran hindert, Zugang zu Produktionssystemen zu erhalten.

Ein Honeypot besteht in der Regel aus einem Computer, Anwendungen und Daten, die das Verhalten eines realen Systems simulieren, das für Angreifer attraktiv wäre, beispielsweise ein Finanzsystem, Geräte des Internets der Dinge (IoT) oder ein öffentliches Versorgungs- oder Verkehrsnetz. Es erscheint als Teil eines Netzwerks, ist aber in Wirklichkeit isoliert und wird genau überwacht.

Da es für legitime Benutzer keinen Grund gibt, auf einen Honeypot zuzugreifen, werden alle Versuche, mit ihm zu kommunizieren, als verdächtig betrachtet.

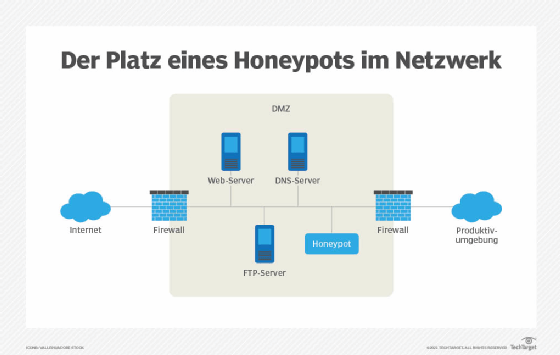

Honeypots werden häufig in einer demilitarisierten Zone (DMZ) des Netzwerks platziert. Auf diese Weise bleibt er vom Hauptproduktionsnetzwerk isoliert, ist aber dennoch ein Teil davon. In der DMZ kann ein Honeypot aus der Ferne überwacht werden, während Angreifer auf ihn zugreifen, wodurch das Risiko eines Einbruchs in das Hauptnetzwerk minimiert wird.

Honeypots können auch außerhalb der externen Firewall zum Internet hin aufgestellt werden, um Versuche zu erkennen, in das interne Netz einzudringen. Die genaue Platzierung des Honeypots hängt davon ab, wie aufwendig er ist, welchen Datenverkehr er anziehen soll und wie nahe er an sensiblen Ressourcen innerhalb des Unternehmensnetzes liegt. Unabhängig von der Platzierung wird er immer bis zu einem gewissen Grad von der Produktionsumgebung isoliert sein.

Die Anzeige und Protokollierung von Aktivitäten im Honeypot gibt Aufschluss über das Ausmaß und die Art der Bedrohungen, denen eine Netzwerkinfrastruktur ausgesetzt ist, und lenkt Angreifer von den wirklich wichtigen Ressourcen ab. Cyberkriminelle können Honeypots kapern und sie gegen das Unternehmen einsetzen, das sie einsetzt. Es ist auch bekannt, dass Cyberkriminelle Honeypots nutzen, um Informationen über Forscher oder Organisationen zu sammeln, als Köder zu fungieren und Fehlinformationen zu verbreiten.

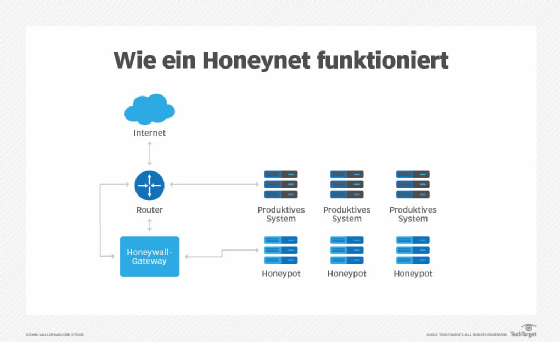

Virtuelle Maschinen (VMs) werden häufig als Host für Honeypots verwendet. Auf diese Weise kann der Honeypot schnell wiederhergestellt werden, wenn er beispielsweise durch Malware kompromittiert wird. Zwei oder mehr Honeypots in einem Netzwerk bilden ein Honeynet, während eine Honeyfarm eine zentralisierte Sammlung von Honeypots und Analyse-Tools ist.

Es gibt sowohl Open-Source- als auch kommerzielle Angebote, die bei der Einrichtung und Verwaltung von Honeypots helfen. Zu den Produkten gehören sowohl eigenständige Honeypot-Systeme als auch Honeypots, die mit anderer Sicherheitssoftware kombiniert und als Täuschungstechnologie vermarktet werden. GitHub verfügt über eine umfangreiche Liste von Honeypot-Software, die Anfängern helfen kann, eine Vorstellung von der Verwendung von Honeypots zu bekommen.

Wozu werden Honeypots verwendet?

Honeypots werden verwendet, um Informationen von unbefugten Eindringlingen zu erfassen, die mit einem Trick dazu gebracht werden, auf sie zuzugreifen, weil sie als legitimer Teil des Netzwerks erscheinen. Sicherheitsteams setzen diese Fallen als Teil ihrer Netzwerkverteidigungsstrategie ein. Honeypots werden auch verwendet, um das Verhalten von Cyberangreifern und deren Interaktion mit Netzwerken zu untersuchen.

Spam-Fallen ähneln ebenfalls den Honeypots. Es handelt sich um E-Mail-Adressen oder andere Netzwerkfunktionen, die so eingerichtet sind, dass sie Spam-Webverkehr anziehen. Spam-Fallen werden im Projekt Honey Pot verwendet, einem webbasierten Netz von Honeypots, die in die Software einer Website eingebettet sind. Sein Zweck ist es, die IP -Adressen, E-Mail-Adressen und damit zusammenhängende Informationen über Spammer zu erfassen und zu sammeln, so dass Webadministratoren die Menge an Spam auf ihren Websites minimieren können. Die Ergebnisse der Gruppe werden auch für Forschungszwecke und von den Strafverfolgungsbehörden zur Bekämpfung von unerwünschten Massensendungen verwendet.

Honeypots werden nicht immer als Sicherheitsmaßnahme eingesetzt. Jeder kann sie für die Netzwerkerkundung nutzen, auch Hacker. Mit einem Wi-Fi Pineapple können Benutzer beispielsweise einen Wi-Fi-Honeypot erstellen. Wi-Fi-Pineapples sind relativ billig, da Verbrauchergeräte verwendet werden, um ein gefälschtes Wi-Fi-Netzwerk zu erstellen, das ein echtes Netzwerk in der Nähe imitiert. Ahnungslose Personen stellen irrtümlich eine Verbindung zu dem gefälschten Wi-Fi-Netzwerk her, und der Betreiber des Honeypots kann dann ihren Datenverkehr überwachen. Wi-Fi Pineapples haben auch legitime Verwendungszwecke, beispielsweise für Penetrationstests, bei denen ethische Hacker angeheuert werden, um Schwachstellen in einem Netzwerk zu identifizieren.

Arten von Honeypots

Auf der Grundlage von Design und Einsatz gibt es zwei Haupttypen von Honeypots: Produktions- und Forschungs-Honeypots.

In Forschungs-Honeypots werden Hacker-Aktivitäten genau analysiert, um herauszufinden, wie sich Angreifer weiterentwickeln und wie sie vorgehen, um zu lernen, wie man Systeme besser gegen sie schützen kann. In einem Honeypot platzierte Daten mit eindeutigen Identifizierungsmerkmalen können Analysten auch dabei helfen, gestohlene Daten aufzuspüren und Verbindungen zwischen verschiedenen Teilnehmern eines Angriffs zu identifizieren.

Produktions-Honeypots werden in der Regel innerhalb von produktiven Netzwerken oder produktiven Servern eingesetzt; der Honeypot dient als Lockvogel, der Eindringlinge als Teil des Intrusion Detection Systems (IDS) vom Produktionsnetz weglockt. Ein Produktions-Honeypot ist so konzipiert, dass er als echter Teil des produktiven Netzwerks erscheint und Informationen enthält, die Hacker anlocken und beschäftigen, um ihre Zeit und Ressourcen zu binden. Auf diese Weise haben die Administratoren Zeit, die Bedrohungslage einzuschätzen und etwaige Schwachstellen in ihren tatsächlichen Produktionssystemen zu beseitigen.

Honeypots können als Pure, High-Interaction oder Low-Interaction klassifiziert werden:

Vollwertige Produktionssysteme, die die Verbindung eines Honeypots mit dem Netzwerk überwachen, werden als „Pure Honeypots“ bezeichnet. Sie sind am komplexesten und am schwierigsten zu warten, wirken aber auch am realistischsten auf Angreifer, da sie mit gefälschten vertraulichen Dateien und Benutzerinformationen ausgestattet sind.

High-Interaction-Honeypots ahmen die Aktivitäten der Produktionssysteme nach, hosten eine Vielzahl von Diensten und erfassen umfangreiche Informationen. Das Ziel eines High-Interaction-Honeypots besteht darin, einen Angreifer dazu zu verleiten, Root- oder Administratorzugriff auf den Server zu erlangen, und dann die Aktivitäten des Angreifers zu überwachen.

Low-Interaction-Honeypots simulieren die häufigsten Angriffsvektoren im Netzwerk: die Dienste, die Angreifer häufig anfordern. Daher sind sie weniger riskant und einfacher zu warten. Sie leiten böswillige Benutzer nicht zum Root-System weiter. Der Nachteil dieser Art von Honeypot ist, dass er für einen Angreifer eher wie eine Fälschung aussieht. Low-Interaction-Honeypots eignen sich gut zur Erkennung von Angriffen durch Bots und Malware.

Honeypots können verwendet werden, um verschiedene Arten von Netzwerken und Technologien nachzuahmen. Einige Beispiele sind:

- Unternehmensdatenbanken,

- industrielle und andere Steuerungssysteme (ICS) sowie

- Angriffs- und Replikationsvektoren für Malware, wie zum Beispiel USB-Laufwerke.

Es gibt verschiedene Arten von spezialisierten Honeypot-Technologien, wie die folgenden:

- Malware-Honeypots. Hierbei handelt es sich um Honeypots, die Malware-Angriffsvektoren imitieren – Orte, die Malware angreift und repliziert.

- Spam-Honeypots. Diese können die Methoden von Spammern erkennen, ihre Aktivitäten überwachen und Spam blockieren.

- Datenbank-Honeypots. Diese erstellen Köderdatenbanken, um Angreifer mit Methoden in die Irre zu führen, die manchmal von Firewalls übersehen werden, wie zum Beispiel SQL Injections.

- Client-Honeypots. Diese suchen aktiv nach bösartigen Servern, die hinter Client-Angriffen stehen, anstatt passiv auf Verbindungen zu warten. Sie nutzen Virtualisierung, um sich auf dem Server einzurichten und auf verdächtige Änderungen am Honeypot zu achten.

Vorteile und Risiken von Honeypots

Honeypots bieten erhebliche Vorteile, aber sie bringen auch Nachteile und Risiken mit sich.

Vorteile

Erfassung echter Daten. Honeypots sammeln Daten von tatsächlichen Angriffen und anderen nicht autorisierten Aktivitäten und bieten Analysten eine reichhaltige Quelle nützlicher Informationen.

Weniger Fehlalarme. Herkömmliche Technologien zur Erkennung von Cybersicherheitsvorfällen generieren Warnmeldungen, die eine erhebliche Anzahl von Fehlalarmen enthalten können. Ein Honeypot reduziert die Anzahl der Fehlalarme, da es für legitime Benutzer keinen Grund gibt, auf den Honeypot zuzugreifen.

Kosteneffizienz. Honeypots können eine gute Investition sein, da sie nur mit böswilligen Aktivitäten interagieren und keine leistungsstarken Ressourcen benötigen, um große Mengen an Netzwerkverkehr auf der Suche nach Angriffen zu verarbeiten.

Umgehung der Verschlüsselung. Honeypots erfassen böswillige Aktivitäten, selbst wenn ein Angreifer Verschlüsselung verwendet.

Nachteile

Begrenzte Daten. Honeypots sammeln nur dann Informationen, wenn ein Angriff stattfindet. Wenn kein Versuch unternommen wird, auf den Honeypot zuzugreifen, gibt es keine Daten, die analysiert werden können.

Isoliertes Netzwerk. Bösartiger Datenverkehr, der erfasst wurde, wird nur gesammelt, wenn ein Angriff auf das Honeypot-Netzwerk abzielt; wenn Angreifer vermuten, dass ein Netzwerk ein Honeypot ist, werden sie es meiden.

Erkennbarkeit. Honeypots sind oft von legitimen Produktionssystemen unterscheidbar, was bedeutet, dass erfahrene Hacker ein Produktionssystem oft mithilfe von System-Fingerprinting-Techniken von einem Honeypot-System unterscheiden können.

Gefährdung von Produktionssystemen. Obwohl sie vom eigentlichen Netzwerk isoliert sind, stellen sie letztendlich doch eine Verbindung her, damit Administratoren die darin enthaltenen Informationen sammeln können. Ein Honeypot mit hoher Interaktion wird im Allgemeinen als riskanter angesehen als ein Honeypot mit geringer Interaktion, da er darauf abzielt, Hacker dazu zu verleiten, Root-Zugriff zu erlangen.

Allgemein helfen Honeypots Forschern dabei, Bedrohungen in Netzwerksystemen zu verstehen, aber Honeypots in Produktionsumgebungen sollten kein Ersatz für ein Standard-IDS sein. Wenn ein Honeypot nicht richtig konfiguriert ist, kann er dazu verwendet werden, Zugriff auf echte Produktionssysteme zu erlangen oder als Ausgangspunkt für Angriffe auf andere Zielsysteme zu dienen.

Honeynet

Ein Honeynet besteht aus zwei oder mehr Honeypots in einem Netzwerk. Ein Netzwerk aus miteinander verbundenen Honeypots kann sich als nützlich erweisen. Es ermöglicht Organisationen, zu verfolgen, wie ein Angreifer mit einer Ressource oder einem Netzwerkpunkt interagiert, und es überwacht auch, wie sich ein Eindringling zwischen Punkten im Netzwerk bewegt und mit mehreren Punkten gleichzeitig interagiert. Das Ziel besteht darin, Angreifer glauben zu lassen, dass sie erfolgreich in das Netzwerk eingedrungen sind. Je mehr gefälschte Netzwerkziele vorhanden sind, desto überzeugender ist die Einrichtung.

Der Begriff Deception-Technologie wird verwendet, um die komplexeren Implementierungen von Honeypots und Honeynets zu beschreiben, die oft mit anderen Technologien wie Next-Generation-Firewalls (NGFWs), IDS und sicheren Web-Gateways kombiniert werden. Deception-Technologie umfasst automatisierte Funktionen, mit denen ein Honeypot in Echtzeit auf potenzielle Angreifer reagieren kann.

Cyberbedrohungen entwickeln sich ständig weiter, und Honeypots können Organisationen dabei helfen, mit der sich ständig verändernden Bedrohungslandschaft Schritt zu halten. Auch wenn es unmöglich ist, jeden Angriff vorherzusagen und zu verhindern, liefern Honeypots nützliche Informationen, um sicherzustellen, dass eine Organisation vorbereitet ist, und sind vielleicht die beste Möglichkeit, einen Angreifer auf frischer Tat zu ertappen. Sie sind auch ein guter Ausgangspunkt für Cybersicherheitsexperten, um Informationen zu sammeln.