Production Perig - stock.adobe.c

Security Analytics Tools: Die richtige Auswahl treffen

Security-Analytics-Plattformen sind keine klassischen SIEM-Systeme, sondern separate Werkzeuge. Was man über die leistungsstarken und wichtigen Tools vor der Auswahl wissen sollte.

IT-Sicherheitsexperten verwenden eine Vielzahl von Tools, um zeitnahe und verwertbare Informationen über Bedrohungsakteure zu sammeln. Diese ermöglich es ihnen, proaktiv gegen die ständig wachsende Vielfalt und Häufigkeit von Cyberangriffen vorzugehen.

Ein wichtiges Tool, das Sicherheitsteams bei der Bewältigung dieser Aufgabe helfen kann, ist eine Security-Analytics-Plattform. Im Folgenden werden diese Tools untersucht, warum sie wichtig sind, was sie leisten und wie sie zu bewerten sind.

Was ist eine Security-Analytics-Plattform?

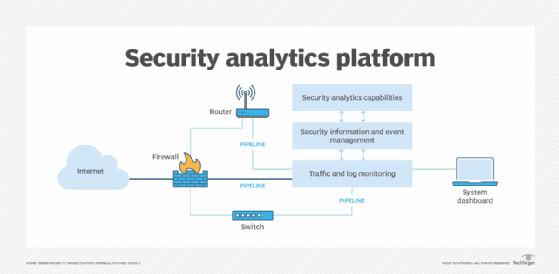

Bei der grundlegenden Analyse von Bedrohungen der Cybersicherheit werden Systemprotokolle analysiert und Tools zur Überwachung des Netzwerkverkehrs eingesetzt, die mit Netzwerkelementen verbunden werden. Diese Technologien untersuchen den Netzwerkverkehr, der durch die Zugangsgeräte fließt, sammeln Verkehrsdaten und vergleichen diese Daten mit Regeln und anderen im System gespeicherten Parametern. Wenn verdächtige Datenpakete identifiziert werden, melden die Tools die Anomalien über Alarme und System-Dashboard-Meldungen.

Die nächste Stufe der Sicherheitsanalyse ist SIEM (Security Information and Event Management), das leistungsstarke Algorithmen und andere Tools verwendet, um zusätzliche Bewertungen des verdächtigen Datenverkehrs vorzunehmen. SIEM-Systeme bieten Empfehlungen auf der Grundlage von vorprogrammierten Informationen, die mit der Datenverkehrsanalyse präsentiert werden.

Die höchste Stufe der Tools zur Bewertung von Cyberbedrohungen ist eine Security-Analytics-Plattform. Durch fortschrittliche Programmierung mit KI (künstliche Intelligenz) und maschinellem Lernen führen Sicherheitsanalysetools weitere Funktionen aus, wie zum Beispiel User Entity and Behavior Analytics (UEBA). Dies gewährt Sicherheitsanalysten einen besseren Einblick in die Quellen und das Verhalten von Bedrohungen. Und es erlaubt Rückschlüsse darauf, was eine Bedrohung als Nächstes tun könnte. Sicherheitsanalyseplattformen bieten auch Empfehlungen auf der Grundlage der Verhaltensanalyse, einschließlich präventiver Maßnahmen zur Verringerung der Angriffsfläche und zur Minderung des Schweregrads von Ereignissen, wenn ein Angriff erfolgt.

Wenn die Häufigkeit und Schwere der Angriffe zunimmt, kann eine Sicherheitsanalyseplattform hinzugezogen werden. Das Security-Analytics-Werkzeug sammelt Informationen aus den beiden anderen Ebenen und führt mithilfe von KI anspruchsvollere Analysen durch, um die Daten zu untersuchen und detailliertere Erkenntnisse und Empfehlungen zu generieren.

Viele der heute auf dem Markt befindlichen Produkte bieten Kombinationen aus den drei Ebenen der Sicherheitsanalyse.

Warum Security Analytics von Bedeutung ist

Die Gewährleistung der Cybersicherheit ist ein ständiges Katz-und-Maus-Spiel. Die Entwickler von Sicherheitssoftware arbeiten ständig daran, neue Bedrohungsakteure und bösartigen Code zu identifizieren und dann Abhilfemaßnahmen für sie zu entwickeln. Gleichzeitig entwickeln Bedrohungsakteure ständig neue Malware-Techniken und bösartigen Code, um Firewalls und andere Netzwerkschutzmaßnahmen zu umgehen und internen Netzwerken, Systemen und Daten Schaden zuzufügen.

Der Schutz wertvoller geschäftskritischer Unternehmensdaten sowie personenbezogener Daten ist von entscheidender Bedeutung. Die Investition in eine leistungsstarke Analyseplattform für Cybersicherheit ist einer der wichtigsten Budgetposten für IT-Abteilungen im Jahr 2023 und darüber hinaus. Während die Kosten für ein Sicherheitsanalysetool für kleinere Unternehmen unerschwinglich sein mögen, sollten große IT-Abteilungen heute nicht mehr ohne ein solches Tool auskommen.

Anwendungen für Plattformen zur Sicherheitsanalyse

Security Analytics Tools wurden entwickelt, um Cyberangriffe zu verhindern. Sie untersuchen Netzwerksicherheitsdaten mit Hilfe spezieller, auf KI basierender Analyse-Engines bis ins kleinste Detail. Eine der Hauptfunktionen des Tools ist die Verhaltensanalyse, bei der Ereignisdaten in verschiedenen Kontexten auf folgende Punkte hin untersucht werden:

- spezifische Muster in der Art und Weise, wie die Angriffe durchgeführt wurden;

- welche Ressourcen wie angegriffen wurden; und

- welche Spuren nach dem Ereignis vorhanden sind, die zusätzliche Erkenntnisse über den Verursacher liefern könnten.

Security-Analytics-Plattformen nutzen KI auch, um Empfehlungen zur Behebung von Schwachstellen in Geräten und Systemen und zur Verhinderung künftiger Angriffe zu geben.

Zu den zusätzlichen Aktivitäten, die von Sicherheitsanalyseplattformen durchgeführt werden können, gehören die folgenden:

- Scannen und Bewerten von Sicherheitslücken

- Penetrationstests und Threat Hunting

- Aktivitäten zur Reaktion auf Cybervorfälle

- Compliance-Bewertungen

- Endpoint Detection and Response (EDR)

Wie wählt man eine effektive Security-Analytics-Plattform aus?

Die meisten Unternehmen haben Technologien zur Prävention, Erkennung und Eindämmung von Cyberangriffen im Einsatz. Unternehmen, die über einfache Sicherheitsanalysetools verfügen, sollten je nach Anzahl und Schwere der Cyberangriffe auf eine leistungsfähigere Option umsteigen.

Suchen Sie nach einer Plattform, die mit einer Basisversion beginnt und die Möglichkeit bietet, leistungsfähigere Module hinzuzufügen. Ein Wechsel des Anbieters kann eine gewisse Einarbeitungszeit erfordern. Wie bei jeder IT-Investition sollten Sie diese Schritte befolgen:

- Ermitteln Sie die Ausgangssituation, zum Beispiel, dass ein bestehendes System aufgerüstet werden muss.

- Der Geschäftsführung den Bedarf einer Security-Analytics-Plattform vermitteln, sowie die Genehmigung und Finanzierung sicherstellen.

- Erkundigen Sie sich auf dem Markt und bei den Anbietern nach verfügbaren Produkten und Dienstleistungen. Entscheiden Sie sich für ein Bereitstellungsmodell - vor Ort, in der Cloud oder als verwalteter Dienst.

- Nutzen Sie kostenlose Testversionen zur Evaluierung.

- Identifizierung potenzieller Kandidaten, die sich durch die Flexibilität ihrer Produkte, die Einhaltung von Standards und die Fähigkeit zur Integration in bestehende Infrastrukturen auszeichnen.

- Prüfen Sie die Preisoptionen. Beachten Sie, dass die meisten Produkte eine flexible Preisstruktur haben, die auf der Menge der pro Monat analysierten Daten basiert. Bei einigen Produkten fallen Vorabkosten sowie Kosten für die Backend-Nutzung und Wartung an.

- Prüfung der Fähigkeiten der potenziellen Systeme auf der Grundlage des aktuellen und geplanten Bedarfs.

- Ermitteln Sie die Lernkurve, die den Mitarbeitern mit dem System eines neuen Anbieters bevorsteht. Fragen Sie den Anbieter, ob Schulungen angeboten werden.

- Prüfen Sie die Menge der Daten und Berichte, die im Dashboard eines potenziellen Systems angezeigt werden.

- Berücksichtigen Sie den Umfang der vom Produkt durchgeführten Analysen, die Art der erstellten Berichte und alle zusätzlichen Mehrwertleistungen.

- Bestimmen Sie, wie viel Benutzerinteraktion mit den Systemen möglich ist, insbesondere mit den Cloud-basierten Systemen.

- Prüfen Sie, welche zusätzlichen Dienstleistungen der Hersteller anbietet, beispielsweise Schwachstellen- und Penetrationstests, Unterstützung bei der Reaktion auf Zwischenfälle und Hilfe bei der Entwicklung von Cybersicherheitsplänen.

- Schauen Sie sich die Dienste an, die Konformitätstests und die Validierung der Einhaltung von Cybersicherheitsstandards umfassen.

- Anwendung des Lebenszyklus der Systementwicklung während der Planungs- und Implementierungsphase.

- Überprüfen Sie die angebotenen Schulungen und Unterlagen sowie die Unterstützung bei der Systemimplementierung und den Abnahmetests.