Maksim Kabakou - stock.adobe.com

PKIaaS: Die Vor- und Nachteile verwalteter PKI-Lösungen

Es gibt viele gute Gründe, die für einen Public-Key-Infrastruktur-Dienst sprechen: Höhere Sicherheit, kalkulierbare Kosten, bessere Skalierbarkeit und geringerer Aufwand.

PKI (Public Key Infrastructure) ist unverzichtbar, wenn es darum geht, Nutzern, Geräten, Software und anderen digitalen Assets die Möglichkeit zu geben, Daten sicher miteinander auszutauschen. Das Einrichten, Betreiben und Aufrechterhalten der PKI eines Unternehmens ist aber keine leichte Aufgabe. Bereits ein einziger Fehler kann zu verheerenden Auswirkungen führen.

Viele Unternehmen interessieren sich deswegen zunehmend für PKIaaS-Dienste. Die Abkürzung steht für PKI as a Service. Diese Dienste garantieren eine hohe Sicherheit und sind zudem deutlich leichter zu verwalten.

Lassen Sie uns im Folgenden daher die Vor- und Nachteile gemanagter PKI-Lösungen untersuchen. So finden Sie heraus, ob eine PKIaaS zu den Bedürfnissen Ihres Unternehmens passt oder nicht.

Selbst verwaltete PKI versus PKIaaS

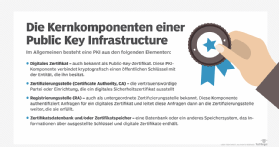

Die Basis einer Public Key Infrastructure sind Zertifizierungsstellen (Certificate Authorities, CA), um darüber digitale Zertifikate auszustellen und bei Bedarf auch wieder zurückzurufen. Digitale Zertifikate werden benötigt, um die Identität von Nutzern, Geräten, Diensten, Anwendungen und anderen digitalen Entitäten zu bestätigen. Jedes Zertifikat basiert dabei auf einem öffentlichen Schlüssel, der zu einem Paar aus öffentlichem und privatem Schlüssel gehört. Zusätzlich wird er erst mit dem privaten Schlüssel des Anwenders und danach mit dem der Certificate Authority signiert.

Der Aufbau einer PKI beginnt in der Regel zunächst mit einer Root-CA. Normalerweise wird diese offline in einem Hardware Security Module (HSM) gespeichert, dass an einer physisch besonders gesicherten Stelle untergebracht wird.

Die Root-CA wird dann in der Folge genutzt, um ein in sich hierarchisches Gebilde aus weiteren CAs und Zertifikaten zu erstellen. Jede weitere CA wird wiederum in einem eigenen HSM gesichert. Ein sicherheitsrelevanter Vorfall bringt die gesamte Struktur in Gefahr. Eine Root-CA darf daher nur in äußerst dringenden und gut begründbaren Fällen mit dem Internet verbunden werden.

Ein PKIaaS transferiert die gesamte Struktur einer PKI, also Hardware, Software und weitere für den Dienst benötigte Komponenten, inklusive der angelegten CAs von einer meist rein lokalen Infrastruktur in die Cloud. Der PKIaaS-Provider ist dann für den Betrieb und die Absicherung der PKI zuständig. Die meisten PKIaaS-Angebote sind Abonnementbasiert. Sie werden auf einer monatlichen Basis abgerechnet. Außerdem sind sie mit APIs (Application Programming Interfaces) ausgestattet, um den Dienst in die Systeme eines Unternehmens integrieren zu können.

Die Vorteile von PKIaaS-Angeboten

PKIaaS-Dienste bieten die folgenden Vorteile, wie sie meist auch andere Cloud-Angebote auszeichnen:

- Unternehmen, die sich für einen PKIaaS-Dienst entscheiden, können ihre eigene Public Key Infrastructure damit in nur Minuten aufsetzen, anstatt dafür Wochen oder gar Monate zu brauchen. Außerdem müssen sie keine eigenen HSMs für ihre Zertifizierungsstellen kaufen und einrichten. Auch benötigen sie keine Rechenzentren mit besonderen physischen Sicherheitsmaßnahmen, um ihre Offline-CAs zu schützen.

- Ein PKIaaS ist in der Regel sehr gut skalierbar. Wenn ein Unternehmen zum Beispiel schnell mehrere neue Zertifikate benötigt, dann kann es seine PKIaaS nutzen, um diese Aufgabe deutlich zu beschleunigen.

- Die meisten PKIaaS-Provider bieten Monitoring- und Support-Dienste rund um die Uhr an.

- Dazu kommen eine Reihe von Vorteilen, die speziell mit PKIaaS zusammenhängen:

- Aufgrund des sehr speziellen Gebietes haben PKIaaS-Anbieter normalerweise weit mehr Erfahrung mit dem Betrieb einer PKI als die meisten internen IT- oder Security-Teams.

- PKIaaS-Provider kennen die digitalen und physischen Sicherheitsmaßnahmen genau, die zum Schutz der CAs, der Systeme sowie der Cloud-Rechenzentren benötigt werden. Die Anbieter achten zudem schon beim Aufbau ihrer Systeme und Sicherheitsarchitekturen auf Widerstandsfähigkeit gegen Cyberattacken.

- Eine PKIaaS ist normalerweise hoch automatisiert. Das gilt ganz besonders, wenn es um die für das Lifecycle-Management der Zertifikate benötigten Aktivitäten geht. Wenn zum Beispiel ein Zertifikat kurz vor dem Ablaufen steht, kann die PKIaaS-Plattform dafür sorgen, dass das alte Zertifikat zurückgerufen und ein neues erstellt und verteilt wird. Das Erneuern zu vergessen ist ein häufig zu beobachtender Fehler beim Umgang mit Zertifikaten, der schon viele Unternehmen sehr viel Geld und nachträglichen Aufwand gekostet hat. Außerdem bietet ein PKIaaS in der Regel ein einziges, zentrales Interface zum Management der gesamten PKI. Kurz gesagt ist ein PKIaaS sehr hilfreich dabei, die Komplexität beim Betrieb einer PKI deutlich zu senken.

Probleme bei PKIaaS-Diensten

Die am häufigsten zu beobachtenden Herausforderungen bei der Nutzung von PKIaaS-Diensten sehen ähnlich wie bei anderen Cloud-Angeboten aus:

- Bei einem PKIaaS-Provider könnte es zum Beispiel zu Problemen mit Insidern kommen, die sich auch auf die Kunden auswirken. Dieses Risiko ist allerdings meist niedriger als die Gefahr durch Insider-Bedrohungen bei den Kunden selbst. Nichtsdestotrotz sollten Unternehmen Audits bei ihrem PKIaaS-Anbieter durchführen oder durch unabhängige Dritte erstellte Audits genau prüfen. So stellen Sie sicher, dass sich Ihr Anbieter an die in der Branche gültigen Vorgehensweisen und Empfehlungen hält.

- Unternehmen werden möglicherweise mit Lock-in-Problemen konfrontiert, wenn sie sich für einen PKIaaS-Anbieter entscheiden. Am besten wäre es daher, wenn Sie einen Provider auswählen, der CA-unabhängig agiert. So vermeiden Sie dieses Problem.

- Ein PKIaaS-Anbieter unterstützt möglicherweise nicht alle von Ihnen benötigten Zertifikats-Anwendungsfälle. Das gilt besonders dann, wenn ein Unternehmen auf eine eher ungewöhnliche Nutzung von Zertifikaten angewiesen ist. Sie sollten sich deshalb genau erkundigen, welche Nutzungsfälle ein Provider unterstützt, bevor Sie sich an ihn binden.

Für die meisten Unternehmen, ob groß, klein oder irgendwo dazwischen, überwiegen die Vorteile von PKIaaS bei weitem die Nachteile oder möglichen Probleme. Sie lassen sich sogar komplett vermeiden, wenn rechtzeitig eine gründliche Recherche und Vorauswahl der zur Verfügung stehenden PKIaaS-Provider und -Angebote durchgeführt wird.