Kalawin - stock.adobe.com

Active Directory: Best Practices für einen stabilen Betrieb

Das Active Directory ist oftmals das Grundgerüst in Sachen Berechtigungen und Zugriffsrechte. Mit folgenden Tipps und Best Practices lassen sich typische Stolperfallen umgehen.

Wenn es im Active Directory quietscht und klemmt, kann das weitreichende Folgen haben. Nicht alle Auswirkungen sind immer auf den ersten Blick den eigentlichen Ursachen zuzuordnen. Mit folgenden Maßnahmen, Vorgehensweisen und Tipps lassen sich viele typische Probleme beim Betrieb eines Active Directory vermeiden.

Zeitsynchronisierung beachten

Die Zeitsynchronisierung ist enorm wichtig im Active Directory. Administratoren sollten sicherstellen, dass die Uhren der Domänencontroller immer synchron laufen. Auch andere Zeitsynchronisierungen, wie zwischen virtuellen Servern und Virtualisierungs-Hosts spielen eine wichtige Rolle. Der oberste PDC-Master der Active-Directory-Umgebung muss seine Zeit über eine Funkuhr oder einen Zeitserver im Internet synchronisieren. Alle anderen Domänencontroller, Server und PCs synchronisieren ihre Zeit von den untergeordneten Domänencontrollern, die PDC-Master in Unterdomänen synchronisieren mit dem PDC-Master der übergeordneten Domäne.

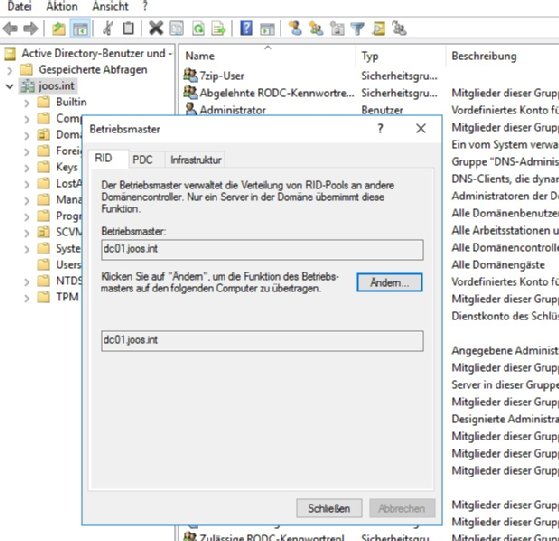

Betriebsmasterrollen richtig verteilen

Im Active Directory gibt es verschiedene Betriebsmasterrollen. Diese sollten auf verschiedene Domänencontroller verteilt werden. Die verschiedenen Rollen werden als Flexible Single Master Operations (FSMOs) bezeichnet. Jede dieser Rollen ist entweder einmalig pro Domäne (PDC-Emulator, Infrastrukturmaster, RID-Master) oder einmalig pro Gesamtstruktur (Schemamaster, Domänennamenmaster).

Fällt eine dieser Rollen aus, kommt es im Active Directory zu Fehlfunktionen. Jede dieser Rollen ist entweder einmalig pro Domäne (PDC-Emulator, Infrastrukturmaster, RID-Master) oder einmalig pro Gesamtstruktur (Schemamaster, Domänennamenmaster).

Administrator-Konten schützen

Es sollten nicht zu viele Benutzer mit Administrator-Rechten ausgestattet sein. Standardmäßig gibt es bereits zahlreiche Administrator-Gruppen mit verschiedenen Rechten im Active Directory. Generell sollten immer nur die Rechte verwendet werden, die minimal für die zu erledigenden Aufgaben notwendig sind. Benötigt ein Anwender keine Rechte mehr, sollte er aus der entsprechenden Gruppe entfernt werden. Dazu kommt, dass Dienstkonten oder andere Bereiche, bei denen eine automatische Authentifizierung stattfindet, nicht mit Administrator-Konten starten sollen, sondern besser mit verwalteten Dienstkonten.

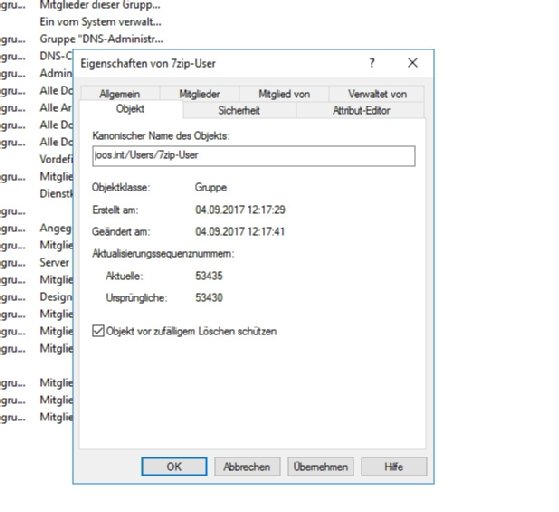

Objekte vor dem Löschen schützen

In den Eigenschaften von Objekten im Active Directory, auch bei der Verwaltung von AD-Standorten, kann festgelegt werden, dass die Objekte nicht versehentlich gelöscht werden können. Dazu muss die entsprechende Option in den Eigenschaften markiert werden. So lässt sich verhindern, dass Organisationseinheiten oder Computerkonten und Gruppen versehentlich gelöscht werden.

Wird die Option deaktiviert, ist ein Löschen natürlich problemlos möglich. Es lohnt sich aber besonders heikle Objekte auf diese Weise zu schützen. Der Schutz ist in wenigen Sekunden aktiviert und kann Administratoren im Falle eines Falles viel Arbeit ersparen.

Ausfallschutz für Domänencontroller

Vor allem in kleinen Unternehmen kommt häufig nur ein einzelner Domänencontroller (DC) zum Einsatz. Fällt dieser aus, ist keine Anmeldung mehr am Active Directory möglich. Dazu kommt, dass auf vielen Domänencontrollern auch noch andere Serverdienste installiert werden. So kann es schnell zu Problemen im Active Directory kommen. Administratoren sollten möglichst mehrere Domänencontroller betreiben, damit ein Ausfallschutz vorhanden ist. Idealerweise sollten die DCs nicht auf dem gleichen Virtualisierungs-Host betrieben werden. Auch das Erstellen eines genauen Wiederherstellungsplans bei Problemen kann helfen, wenn ein Domänencontroller ausfällt.

Globalen Katalog richtig konfigurieren

An jedem Standort in Active Directory sollte ein globaler Katalog-Server installiert sein. Der globale Katalog ist eine weitere Rolle, die ein Domänencontroller einnehmen kann. Im Gegensatz zu den beschriebenen FSMO-Rollen kann (und sollte auch) die Funktion des globalen Katalogs mehreren Domänencontrollern zugewiesen werden. An jedem Standort in Active Directory sollte ein globaler Katalog-Server installiert sein. Es sollten aber nicht zu viele globale Kataloge konfiguriert werden, da hier auch die Datenmenge der Replikation ansteigt.

Regelmäßig Synchronisierung testen

Administratoren sollten im laufenden Betrieb regelmäßig überprüfen, ob sich die Domänencontroller noch replizieren. Häufig funktioniert die Replikation in manchen Umgebungen nicht mehr, was sich in Problemen bei der Anmeldung äußert. Getestet werden kann das zum Beispiel mit repadmin /showreps.

Namensauflösung korrekt konfigurieren

DNS und die Namensauflösung in Active Directory trägt wesentlich zur Stabilität und Leistung aus. Die Namen aller relevanten Server und deren IP-Adressen sollte über DNS (Domain Name System) aufgelöst werden können. Oft wird die DNS-Struktur aber nicht ausreichend konfiguriert und getestet. Probleme bei der Namensauflösung gehören zu den häufigsten Problemen im Active Directory.

Domänencontroller testen

Neben der Replikation sollte auch die Funktion der Domänencontroller regelmäßig getestet werden. Funktionieren einige Bereiche nicht mehr, äußert sich das in Problemen mit Servern und Arbeitsstationen. Mit dem Tool dcdiag in der Befehlszeile können Tests durchgeführt werden.

Veraltete Benutzer und Gruppen löschen

In vielen Umgebungen gibt es Benutzer und Gruppen, die man nicht mehr benötigt. Es ist sinnvoll, diese zu löschen, da diese Schwachstellen darstellen und für Unordnung sorgen.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!