Quantenschlüsselverteilung (Quantum Key Distribution, QKD)

Was ist Quantenschlüsselverteilung (Quantum Key Distribution, QKD)?

Quantum Key Distribution (QKD) oder auch Quantenschlüsselverteilung ist eine Kommunikationsmethode zum sicheren Austausch von kryptografischen Schlüsseln, die nur den teilnehmenden Partnern bekannt sind. QKD nutzt dazu Eigenschaften aus der Quantenphysik, um kryptografische Schlüssel in einer nachweisbaren und sicheren Art auszutauschen.

QKD erlaubt es zwei Teilnehmern, einen Schlüssel zu erstellen und miteinander zu teilen, der zum Verschlüsseln und Entschlüsseln von Nachrichten genutzt werden kann. QKD ist also die Methode, die zum Verteilen des Schlüssels zwischen den Teilnehmern einer Kommunikation verwendet wird.

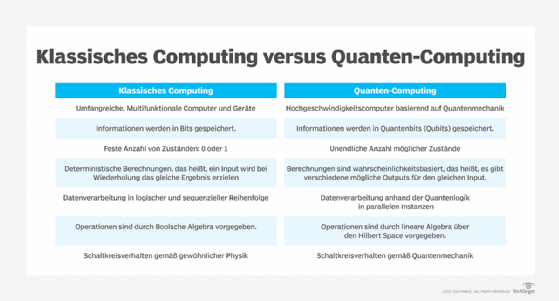

Normalerweise erfolgt das Verteilen der Schlüssel über ein Public-Key-Verfahren, das komplizierte mathematische Berechnungen nutzt und daher enorme Kapazitäten an Rechenkraft erfordert, um es zu knacken. In der Praxis haben Public-Key-Verfahren jedoch mit zahlreichen Problemen zu kämpfen. Dazu zählen die kontinuierliche Entwicklung neuer Strategien und Methoden, um diese Systeme anzugreifen, schwache Zufallszahlengeneratoren sowie allgemein die enormen Fortschritte bei der Rechenleistung. Hinzu kommt, dass das moderne Quantencomputing viele der aktuellen Public-Key-Verfahren gefährdet.

QKD unterscheidet sich von konventionellen Strategien zur Verteilung von Schlüsseln, weil es stattdessen ein System nutzt, das auf den Kernelementen der Quantenmechanik und nicht auf mehr oder weniger komplizierten mathematischen Tricks beruht. So besagt zum Beispiel das sogenannte No-Cloning-Theorem, dass es unmöglich ist, identische Kopien eines nicht bekannten Quantenzustands zu erzeugen. Das hindert Angreifer daran, Daten einfach auf dieselbe Weise zu kopieren, wie sie es heute etwa bei Netzwerk-Traffic machen können.

Darüber hinaus kommt es zu messbaren Veränderungen in einem Quanten-basierten System, sobald ein Angreifer es stört oder es sich auch nur ansieht. Die Beteiligten können das sofort bemerken. Dabei handelt es sich zudem um Abläufe, die nicht verwundbar gegen immer die stetig wachsende Rechenleistung sind.

Wie funktioniert Quantum Key Distribution?

QKD überträgt zwischen den Teilnehmern einer Kommunikation über Glasfaserkabel zahlreiche Partikel aus Licht, die sogenannten Photonen. Jedes dieser Photonen hat einen zufälligen Quantenzustand. Zusammen bilden die gesendeten Photonen einen langen Strom aus Einsen und Nullen. Dieser Strom aus Einsen und Nullen wird Qubits genannt, was wiederum den Bits in einem binären System entspricht.

Wenn ein Photon sein Ziel erreicht, durchläuft es einen Beam Splitter, der es zwingt, zufällig einen Weg in einen Photonen-Kollektor einzuschlagen. Der Empfänger antwortet dem ursprünglichen Sender mit Daten über die Reihenfolge der gesendeten Photonen. Der Sender kann diese Daten dann mit denjenigen vergleichen, die er losgeschickt hat.

Photonen im falschen Beam-Kollektor werden verworfen. Was übrig bleibt, ist eine spezifische Reihenfolge an Bits. Diese Bit-Folge kann dann als Schlüssel verwendet werden, um damit Daten zu verschlüsseln. Alle Fehler und Datenlecks werden dabei in einer Phase der Fehlerkorrektur sowie in weiteren Nachbearbeitungsschritten entfernt. Eine verzögerte Privacy Amplification ist eine weitere Maßnahme, die alle Informationen entfernen soll, die ein Lauscher eventuell über den endgültigen geheimen Schlüssel gesammelt haben könnte.

Arten der Quantum Key Distribution

QKD gibt es in vielen verschiedenen Arten. Die beiden wichtigsten Kategorien sind Protokolle zur Vorbereitung und Messung (Prepare-and-Measure) sowie verschränkungsbasierte (Entanglement-based) Protokolle.

- Prepare-and-Measure-Protokolle konzentrieren sich auf das Messen unbekannter Quantenzustände. Sie können zum Entdecken von Lauschern genutzt werden. Außerdem lassen sie sich einsetzen, um das Ausmaß an möglicherweise abgefangenen Daten einzuschätzen.

- Entanglement-based-Protokolle fokussieren sich dagegen auf Quantenzustände, bei denen zwei Objekte miteinander verbunden werden. Damit bilden sie einen kombinierten Quantenzustand. Das Konzept der Verschränkung bedeutet, dass eine Messung eines der Objekte auch das andere betrifft. Wenn also ein Lauscher auf einen bislang vertrauenswürdigen Knoten zugreift und dabei etwas verändert, erfahren das die anderen beteiligten Partner.

Durch das Integrieren von Quantenverschränkungen oder Quantenüberlagerungen können alle Versuche in eine Übertragung einzudringen entdeckt werden, da alleine schon das Beobachten der Photonen das System ändert.

Andere noch spezifischere Arten von QKD umfassen sowohl diskrete variable QKD (DV-QKD) und kontinuierliche variable QKD (CV-QKD):

- DV-QKD kodiert Quanteninformationen in Variablen. Dabei wird ein Photonendetektor verwendet, um die Quantenzustände zu messen. Ein Beispiel für ein solches DV-QKD-Protokoll ist das BB84-Protokoll.

- CV-QKD kodiert Quanteninformationen in den Amplituden- und Phasenquadranten eines Lasers. Dabei wird das Licht an einen Empfänger gesendet. Ein Protokoll namens Silberhorn nutzt diese Vorgehensweise.

Ein paar Beispiele für diese Arten von QKD-Protokollen:

- BB84

- Silberhorn

- Decoy State QKD

- KMB09

- E91

Herausforderungen für die Quantum Key Distribution

Die QKD ist natürlich auch mit Herausforderungen verbunden. Die wichtigsten drei sind:

- Die Integration von QKD-Systemen in aktuelle Infrastrukturen

- Die Distanz, in der sich die Photonen bewegen können

- QKD muss erst einmal überhaupt eingesetzt werden

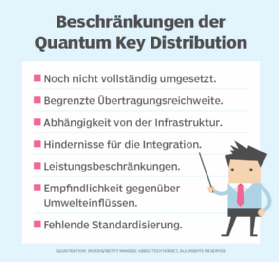

Es ist derzeit noch eine schwierige Aufgabe, eine ideale Infrastruktur für die Quantum Key Distribution aufzubauen. Obwohl die Technik in der Theorie absolut sicher ist, können doch Fehler in den dafür eingesetzten Tools wie etwa in Einzel-Photonen-Detektoren dazu führen, dass Schwachstellen entstehen. Daher ist es von besonders hoher Wichtigkeit, auch an Sicherheitsanalysen zu denken.

Moderne Glasfaserkabel sind in der Regel nur in der Lage, Photonen über eine begrenzte Strecke zu übertragen. Die Länge beträgt meist etwas mehr als 100 Kilometer (km). Manchen Gruppen und Organisationen ist es gelungen, diese Reichweite für den Einsatz von QKD zu erhöhen. So haben zum Beispiel die Genfer Universität und der Glasfaserspezialist Corning zusammengearbeitet, um ein System zu entwickeln, dass unter idealen Bedingungen ein Photon über eine Entfernung von rund 307 km übertragen kann.

Der Anbieter Quantum Xchange hat mit Phio zudem ein QKD-Netzwerk in den USA gestartet, das Quantum-Schlüssel über eine angeblich unbegrenzte Entfernung übertragen kann. Dabei nutzt das Unternehmen eine kurz vor der Patentierung stehende Technologie, die es Phio Trusted Xchange nennt.

Eine weitere Herausforderung von QKD ist, dass es sich zur Kommunikation auf den Aufbau eines klassischen authentifizierten Kanals verlässt. Das bedeutet, dass mindestens einer der Teilnehmer bereits einen symmetrischen Schlüssel erhalten haben muss, um so einen ausreichend sicheren Standard zu garantieren.

Ein System kann aber auch ohne den Einsatz von QKD ausreichend sicher gemacht werden, wenn es einen anderen fortgeschritten Verschlüsselungsstandard nutzt. Da in Zukunft jedoch die Nutzung von Quantencomputern zunehmen wird, nimmt damit auch die Möglichkeit zu, dass ein Angreifer selbst einen solchen Computer einsetzt, um aktuelle Verschlüsselungsverfahren zu knacken. Damit steigt die Bedeutung der Quantum Key Distribution.

Eines der größten Probleme von QKD ist derzeit aber schlicht, dass die Technik immer noch nicht bereit für den Einsatz in der Praxis ist. Bislang befindet sie sich immer noch in einem relativ frühen experimentellem Stadium und wird daher auch noch nicht breit eingesetzt. Die einzigen bisherigen Ausnahmen sind Anwendungen in der Forschung oder in Behörden.

Wie auch in vielen anderen Bereichen der Quanteninformatik sind die konkreten Einsatzmöglichkeiten noch durch die begrenzten Funktionen beschränkt. Derzeit verfügbare IT-Sicherheitslösungen sind zudem nicht kompatibel mit QKD-Systemen, was deren Einsatz weiter erschwert. Ebenso befinden sich global verfügbare Standards für QKD-Lösungen und ihre Interoperabilität derzeit noch im Stadium der Entwicklung.

Beispiele für erfolgreiche Implementierungen

An einer Umsetzung der Quantum Key Distribution arbeiten Forscher bereits seit relativ langer Zeit. Hier sind ein paar Beispiele für bereits erfolgte QKD-Implementierungen:

- Im Jahr 2007 haben das Los Alamos National Laboratory und das National Institute of Standards and Technology (NIST) das Protokoll BB84 über eine Distanz von rund 148,7 km erfolgreich eingesetzt.

- Zwei Jahre früher haben die Universität in Genf und das Unternehmen Corning ein Glasfaserkabel auf einer Strecke von 307 km genutzt.

- Die Universität in Cambridge und der japanische Hersteller Toshiba haben zusammengearbeitet, um ein hochperformantes QKD-System aufzubauen, das dafür ebenfalls das Protokoll BB84 nutzte.

- Die Universität Peking und die ebenfalls in Peking ansässige Universität für Post und Telekommunikation arbeiteten auch schon zusammen, um ein QKD-fähiges System zu entwickeln.

- Im Jahr 2017 ist es der University of Science and Technology of China gelungen, verschränkte Photonen über eine Entfernung von über 1.200 km zu messen.

- China und das Institute for Quantum Optics and Quantum Information in Wien haben gemeinsam einen Quantum-Kanal zwischen zwei Standorten aufgebaut.

- Die Defense Advanced Research Projects Agency (DARPA) startete im Jahr 2004 ein Quantum-Netzwerk mit zehn Knoten, das bis 2007 in Betrieb war. Es wurde zusammen mit mehreren Organisationen und Unternehmen wie der Boston University, der Harvard University sowie IBM Research entwickelt.

- Im Jahr 2018 ist es Quantum XChange gelungen, das erste 1.000 km lange Quantum-Netzwerk in den USA zu errichten, das über 19 Colocation Center zwischen Boston und Washington D.C. verfügte.

- Im Februar 2019 hat das European Telecommunications Standards Institute (ETSI) ein Standard-Interface für Geräte und Anwendungen vorgestellt, das Quantum-Schlüssel empfangen kann. Es soll den Aufbau von QKD-Systemen erleichtern.

Kommerzielle Firmen wie Quantique, Toshiba, QuintessenceLabs und MagiQ Technologies haben ebenfalls damit beginnen, eigene kostenpflichtige QKD-Systeme anzubieten. Darüber hinaus testet auch Tokio ein eigenes QKD-Netzwerk.

Wie sich QKD-Systeme angreifen lassen

Obwohl QKD in der Theorie ein sicheres System ist und das dabei verwendete Quantum Networking Framework jeden Hacking-Versuch erschwert, können ausgereifte Umsetzungen die Sicherheit gefährden. So wurden bereits Techniken in realen Umsetzungen entdeckt, mit denen sich QKD-Umsetzungen knacken lassen. Das gilt selbst zum Beispiel für das verbreitete Protokoll BB84. Obwohl es eigentlich sicher sein sollte, wurde bislang noch keine Methode gefunden, um es ohne Fehler zu implantieren.

So wurde zum Beispiel ein sogenannter Phase-Remapping-Angriff entdeckt, der eine Hintertür für Lauscher schaffen kann. Die Methode profitiert davon, dass ein Teilnehmer der Kommunikation Signalen erlauben muss, sein Gerät zu betreten und wieder zu verlassen. Dieser Prozess profitiert also von Techniken, wie sie weithin in vielen kommerziellen QKD-Umsetzungen genutzt werden.

Eine andere für Angriffe verwendete Methode ist der sogenannte Photon Number Splittrig Attack. In einer idealen Umgebung sollte ein Anwender nur in der Lage sein, jeweils ein Photon an den anderen Teilnehmer zu senden. Die meiste Zeit werden jedoch zusätzliche, identische Photonen verschickt. Diese Photonen können dann abgefangen werden, ohne dass es die eigentlichen Teilnehmer der Kommunikation erfahren. Diesen Kniff macht sich der Angriff zunutze.

Um solche Angriffsmethoden zu verhindern, wurde eine Verbesserung für das Protokoll BB84 auf den Weg gebracht. Die Decoy State QKD genannte Methode verwendet ein Set aus Ablenkungssignalen, die in die BB84-Signale eingestreut werden. Das Ziel dieser Maßnahme ist, den Teilnehmern der Kommunikation wieder zu ermöglichen, einen heimlichen Lauscher zu enttarnen.

Die Geschichte der Quantum Key Distribution

In den 1970er Jahren entwickelte Stephen Wiesner von der Columbia University die Idee einer Quanten-konjugierten Codierung. Daraus entstand der erste Entwurf einer Quanten-basierten Kryptografie, aus der dann die Quantum Key Distribution wurde. Die Studie von Wiesner wurde 1983 veröffentlicht. Später führte Charles H. Bennett ein Konzept für eine sichere Kommunikation basierend auf den Ideen und der Arbeit von Wiesner ein. Bennett war auch derjenige, der das Protokoll BB84 erdachte, das mit sogenannten nicht-orthogonalen Zuständen arbeitet. BB84 gilt als das erste Protokoll der Quantenkryptografie. In den 1990er Jahren entdeckte dann Artur Ekert mit der Quantenverschränkung eine weitere Möglichkeit für die QKD.

Die Zukunft der Quantum Key Distribution

Es ist davon auszugehen, dass die Quantum Key Distribution eine entscheidende Rolle bei der Entwicklung der nächsten Generation an sicheren Kommunikationsverfahren spielt. Der Grund ist, dass nicht nur die Quanteninformatik voranschreitet, sondern auch die damit verbundenen Cybergefahren zunehmen.

Derzeit gewinnt die Satelliten-basierte QKD zunehmend an Aufmerksamkeit, da sie die Entfernungsbeschränkungen überwinden kann, die bislang einen sinnvollen Einsatz der QKD verhindern. Damit wären erstmals globale Netzwerke zum Austausch von Quanten-basierten Schlüsseln möglich.

Zusammen mit der Post-Quanten-Kryptografie und anderen derzeit in der Entwicklung befindlichen IT-Security-Lösungen wird die QKD damit zu einem wesentlichen Pfeiler einer mithilfe der Quanteninformatik gesicherten Infrastruktur in den kommenden Jahren.

Eine wichtige Rolle dürfte dabei auch die Quantum-Safe Security Working Group spielen. Sie wurde von der Cloud Security Alliance gegründet, um aufstrebende neue Technologien zu fördern, die der Quanten-Kryptografie zum Durchbruch verhelfen sollen. Neue Techniken werden mit Hochdruck entwickelt, um sowohl die Übertragungsraten als auch die effektiven Distanzen für QKD zu erhöhen. In Zukunft wird die Quantum Key Distribution auch zunehmend in kommerziellen Umgebungen mit neuen Netzwerken und Firmen vertreten sein, die eigene kommerzielle Lösungen auf Basis der QKD anbieten werden.